Ein Überblick über gezielte Angriffe und APTs auf Linux

Es ist vielleicht nicht überraschend, dass viel über gezielte Angriffe auf Windows-Systeme geschrieben wurde. Windows ist aufgrund seiner Popularität die Plattform, für die wir die meisten APT-Angriffstools entdecken. Gleichzeitig gibt es die weit verbreitete Meinung, dass Linux ein standardmäßig sicheres Betriebssystem ist, das nicht anfällig für bösartigen Code ist. Es ist sicherlich richtig, dass Linux nicht mit der Flut von Viren, Würmern und Trojanern konfrontiert wurde, mit der Windows-Systeme im Laufe der Jahre zu kämpfen hatten. Dennoch gibt es durchaus Malware für Linux – einschließlich PHP-Backdoors, Rootkits und Exploit-Code. Außerdem können Zahlen irreführend sein. Die strategische Bedeutung von Servern mit Linux macht sie zu einem attraktiven Ziel für Angreifer aller Art. Wenn ein Angreifer in der Lage ist, einen Server mit Linux zu kompromittieren, erhält er nicht nur Zugriff auf die auf dem Server gespeicherten Daten, sondern kann auch mit ihm verbundene Endgeräte mit Windows oder macOS ins Visier nehmen – zum Beispiel durch einen Drive-by-Download. Außerdem sind Linux-Computer eher ungeschützt, so dass eine solche Kompromittierung durchaus unbemerkt bleiben kann. Als die Heartbleed- und Shellshock-Schwachstellen im Jahr 2014 erstmals gemeldet wurden, bestand die größte Sorge darin, dass kompromittierte Linux-Server zum Einfallstor für Angreifer in ein Unternehmensnetzwerk werden und einem Angreifer Zugang zu sensiblen Unternehmensdaten verschaffen könnten.

Das Global Research and Analysis Team (GReAT) von Kaspersky veröffentlicht regelmäßig Zusammenfassungen der Aktivitäten von Advanced Persistent Threats (APTs), die auf den Erkenntnissen der Bedrohungsforschung beruhen, die in unseren privaten APT-Berichten ausführlicher behandelt werden. In diesem Bericht konzentrieren wir uns auf das Anvisieren von Linux-Ressourcen durch APT-Bedrohungsakteure.

Leser, die mehr über unsere Intelligence-Berichte erfahren oder weitere Informationen zu einem bestimmten Bericht anfordern möchten, können sich gerne an [email protected] wenden.

Barium

Wir haben erstmals 2013 über die APT-Gruppe Winnti (auch bekannt als APT41 oder Barium) geschrieben, als sie hauptsächlich Gaming-Unternehmen ins Visier nahm, um direkten finanziellen Profit zu erzielen. In der Zwischenzeit haben sie ihre Operationen ausgeweitet, eine Menge neuer Tools entwickelt und es auf viel komplexere Ziele abgesehen. MESSAGETAP ist eine Linux-Malware, die von dieser Gruppe zum gezielten Abfangen von SMS-Nachrichten aus der Infrastruktur von Telekommunikationsanbietern verwendet wird. Laut FireEye setzte die Gruppe diese Malware auf SMS-Gateway-Systemen ein, um ISPs und Telekommunikationsunternehmen zu infiltrieren und ein Überwachungsnetz aufzubauen.

Kürzlich entdeckten wir ein weiteres mutmaßliches Barium/APT41-Tool, das in der Programmiersprache Go (auch als Golang bekannt) geschrieben ist und ein dynamisches, C2-gesteuertes Tool zur Paketverfälschung/Netzwerkattacke für Linux-Rechner implementiert. Obwohl nicht 100%ig klar ist, ob es sich um ein Tool handelt, das für Systemadministrationsaufgaben entwickelt wurde, oder ob es auch Teil des APT41-Toolset ist, lässt die Tatsache, dass die Funktionalität, die es bietet, auch durch andere Systemmanagement-Tools erreicht werden kann, darauf schließen, dass sein Zweck möglicherweise nicht legitim ist. Auch der Name auf der Festplatte ist eher allgemein gehalten und steht in keinem Zusammenhang mit seiner Funktionalität, was wiederum darauf hindeutet, dass es sich möglicherweise um ein verdecktes Tool handelt, das zur Durchführung bestimmter Arten von destruktiven Angriffen verwendet wird. Weitere Details zu diesem Tool finden Sie in unserem privaten Report „Suspected Barium network control tool in GO for Linux“.

Cloud Snooper

Im Februar 2020 veröffentlichte Sophos einen Report, der eine Reihe schädlicher Tools beschreibt, die einem bisher unbekannten Bedrohungsakteur namens Cloud Snooper zugeschrieben werden. Das Kernstück ist ein serverorientiertes Linux-Kernel-Rootkit, das sich in die Kontrollfunktionen des Netzfilters einhakt, um verdeckte C2-Kommunikation (Command-and-Control) über die Firewall zu ermöglichen. Wir analysierten und beschrieben die Userland-Backdoor des Rootkits, genannt „Snoopy“, und waren in der Lage, Erkennungs- und Scan-Methoden zu entwickeln, um das Rootkit in großem Umfang zu identifizieren. Außerdem entdeckten wir weitere Samples sowie gezielte Server in Asien. Wir glauben, dass dieses weiterentwickelte Toolset mindestens seit 2016 in der Entwicklung ist.

Equation

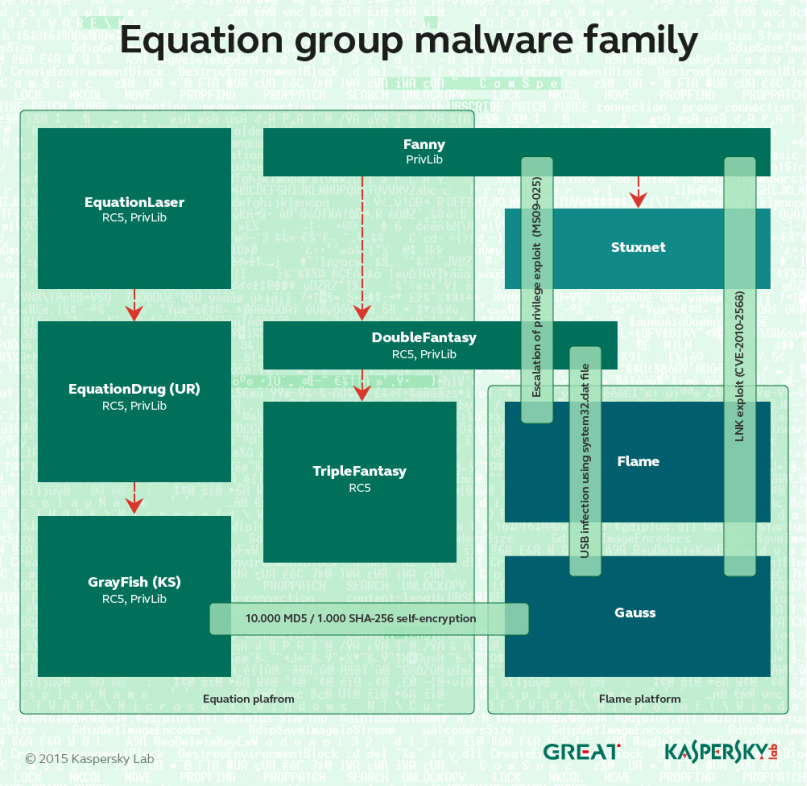

Wir haben die Equation-Gruppe 2015 entdeckt. Dabei handelt es sich um einen hochentwickelten Bedrohungsakteur, der bereits seit 2001, vielleicht sogar schon seit 1996, an mehreren CNE-Operationen (Computer Network Exploitation) beteiligt war. Viele Jahre lang interagierte oder arbeitete dieser Bedrohungsakteur mit anderen mächtigen APT-Gruppen zusammen, für Projekte wie Stuxnet und Flame. Die Gruppe verfügt über ein mächtiges Arsenal an Implantaten. Unter denen, die wir gefunden haben, waren: ‚EQUATIONLASER‘, ‚EQUATIONDRUG‘, ‚DOUBLEFANTASY‘, ‚TRIPLEFANTASY‘, ‚FANNY‘ und ‚GRAYFISH‘. Die Innovationen der Equation-Gruppe sind nicht auf die Windows-Plattform beschränkt. Die POSIX-konforme Codebasis der Gruppe ermöglicht parallele Entwicklungen auf anderen Plattformen. Im Jahr 2015 stießen wir auf die Malware DOUBLEFANTASY für Linux, die sich in einem frühen Stadium befindet. Dieses Implantat sammelt Systeminformationen und Anmeldedaten und ermöglicht einen generischen Zugriff auf einen infizierten Computer. In Anbetracht der Rolle, die dieses Modul im Lebenszyklus der Infektion spielt, würde dies auf das Vorhandensein analoger, ausgefeilterer Implantate im späteren Stadium hindeuten, obwohl wir keine finden konnten.

HackingTeam

HackingTeam war ein italienisches Informationstechnologie-Unternehmen, das Intrusions- und so genannte „legale Überwachungssoftware“ für Regierungen, Strafverfolgungsbehörden und Unternehmen auf der ganzen Welt entwickelte und verkaufte. Unglücklicherweise wurde das Unternehmen im Jahr 2015 von dem Aktivisten Phineas Phisher gehackt und erlitt eine Datenpanne. Das anschließende Leck von 400 GB gestohlener Unternehmensdaten, einschließlich Quellcode und Kundeninformationen, ermöglichte es, diese Tools zu erwerben, anzupassen und von Bedrohungsakteuren auf der ganzen Welt, wie DancingSalome (alias Callisto), zu nutzen. Zu den durchgesickerten Tools gehörten ein Zero-Day-Exploit für Adobe Flash (CVE-2015-5119) sowie ausgeklügelte Plattformen, die Remote-Zugriff, Keylogging, die Aufzeichnung und Exfiltration allgemeiner Informationen und – vielleicht am bemerkenswertesten – die Fähigkeit, Skype-Audio- und Video-Frames direkt aus dem Speicher abzurufen und dabei die Stream-Verschlüsselung zu umgehen, ermöglichen. Die RCS (Remote Control System)-Malware (auch bekannt als Galileo, Da Vinci, Korablin, Morcut und Crisis) umfasst mehrere Komponenten, darunter Desktop-Agenten für Windows, macOS und vielleicht wenig überraschend… Linux.

Lazarus

Ende 2018 entdeckten wir ein bisher unbekanntes bösartiges Framework, das wir intern MATA nannten. Dieses Framework wurde verwendet, um kommerzielle Unternehmen in Korea, Indien, Deutschland und Polen anzugreifen. Während wir keine Code-Überschneidungen mit anderen bekannten Akteuren finden konnten, zeigte die Kaspersky Threat Attribution Engine Code-Ähnlichkeiten mit Manuscrypt, einer komplexen Malware, die von Lazarus (alias Hidden Cobra) verwendet wurde. Dieses Framework, wie auch frühere von Lazarus entwickelte Malware, enthielt eine Windows-Backdoor. Wir fanden jedoch auch eine Linux-Variante, von der wir glauben, dass sie für Netzwerkgeräte entwickelt wurde.

Im Juni 2020 analysierten wir neue macOS-Samples, die mit den Lazarus-Kampagnen Operation AppleJeus und TangoDaiwbo in Verbindung gebracht wurden und für Finanz- und Spionageangriffe verwendet wurden. Die Samples waren auf VirusTotal hochgeladen worden. Die hochgeladenen Dateien enthielten auch eine Linux-Malware-Variante, die ähnliche Funktionen wie die macOS-Malware TangoDaiwbo enthielt. Diese Samples bestätigen eine Entwicklung, auf die wir bereits vor zwei Jahren hingewiesen hatten – dass die Gruppe aktiv Nicht-Windows-Malware entwickelt.

Sofacy

Sofacy (auch bekannt als APT28, Fancy Bear, STRONTIUM, Sednit und Tsar Team) ist ein sehr aktiver und produktiver APT-Bedrohungsakteur. Von der massenhaften Zero-Day-Bereitstellung bis hin zum innovativen, breit gefächerten Malware-Set ist Sofacy eine der Top-Gruppen, die wir beobachten. Zu den Tools im Arsenal der Gruppe gehört SPLM (auch bekannt als CHOPSTICK und XAgent), ein Second-Stage-Tool, das selektiv gegen Ziele auf der ganzen Welt eingesetzt wird. Im Laufe der Jahre hat Sofacy Module für verschiedene Plattformen entwickelt, darunter im Jahr 2016 auch Module für Linux, die als „Fysbis“ erkannt wurden. Die konsistenten Artefakte, die über die Jahre und über Windows, macOS, iOS und Linux hinweg zu sehen sind, deuten darauf hin, dass dieselben Entwickler oder ein kleines Kernteam den Code modifizieren und pflegen.

Die Dukes

Die Dukes sind ein ausgeklügelter Bedrohungsakteur, der von uns erstmals 2013 dokumentiert wurde, dessen Tools aber bereits seit 2008 in Angriffen verwendet werden. Die Gruppe ist verantwortlich für Angriffe auf Ziele in Tschetschenien, der Ukraine, Georgien sowie auf westliche Regierungen und NGOs, die NATO und Einzelpersonen – die Gruppe wird hinter dem Hack des Democratic National Congress im Jahr 2016 vermutet. Das Toolset der Dukes umfasst einen umfassenden Satz an Malware, die ähnliche Funktionen implementiert, aber in mehreren verschiedenen Programmiersprachen kodiert ist. Zu den Malwares und Kampagnen der Gruppe gehören PinchDuke, GeminiDuke, CosmicDuke, MiniDuke, CozyDuke, OnionDuke, SeaDuke, HammerDuke und CloudDuke. Mindestens einer dieser Schädlinge, SeaDuke, enthält eine Linux-Variante.

Die Lamberts

Die Lamberts sind eine hochentwickelte Gruppe von Bedrohungsakteuren, die bekanntermaßen über ein riesiges Malware-Arsenal verfügen, darunter passive, netzwerkgesteuerte Backdoors, mehrere Generationen modularer Backdoors, Harvesting-Tools und Wiper zur Durchführung destruktiver Angriffe. Wir haben ein Farbschema erstellt, um die verschiedenen Tools und Implantate zu unterscheiden, die gegen unterschiedliche Opfer auf der ganzen Welt eingesetzt werden.

Zeitleiste der Lamberts-Entdeckung

Im Jahr 2017 haben wir eine Übersicht über die Lamberts-Familie veröffentlicht; weitere Updates (GoldLambert, SilverLambert, RedLambert, BrownLambert) sind für Kunden unserer Threat Intelligence Reports verfügbar. Der Schwerpunkt der verschiedenen Lamberts-Varianten liegt eindeutig auf Windows. Dennoch lösten Signaturen, die wir für Green Lambert für Windows erstellt haben, auch bei einer macOS-Variante von Green Lambert aus, die der Windows-Version funktional ähnlich war. Darüber hinaus haben wir auch Samples der SilverLambert-Backdoor identifiziert, die sowohl für Windows als auch für Linux kompiliert wurden.

Tsunami-Backdoor

Tsunami (auch bekannt als Kaiten) ist eine UNIX-Backdoor, die von mehreren Bedrohungsakteuren verwendet wird, seit sie 2002 zum ersten Mal in freier Wildbahn aufgetaucht ist. Der Quellcode wurde vor einigen Jahren öffentlich gemacht; und es gibt mittlerweile mehr als 70 Varianten. Der Quellcode lässt sich problemlos auf einer Vielzahl von Embedded-Geräten kompilieren, und es gibt Versionen für ARM, MIPS, Sparc und Cisco 4500/PowerPC. Tsunami bleibt eine Bedrohung für Linux-basierte Router, DVRs und die zunehmende Anzahl von IoT-Geräten (Internet der Dinge). Im Jahr 2016 wurde eine Variante von Tsunami beim Linux Mint-Hack verwendet, bei dem ein unbekannter Bedrohungsakteur die ISOs der Linux Mint-Distribution kompromittierte, um eine Backdoor einzubauen. Wir haben auch beobachtet, dass die Tsunami-Backdoor verwendet wurde, um eine Reihe von Kryptowährungsnutzern unter Linux anzugreifen.

Turla

Turla (auch bekannt als Uroboros, Venomous Bear und Waterbug) ist eine prominente russischsprachige Gruppe, die für ihre verdeckten Exfiltrationstaktiken bekannt ist, wie z. B. die Verwendung von gekaperten Satellitenverbindungen, das Einschleusen von Regierungswebsites, verdeckte Kanal-Backdoors, Rootkits und Täuschungstaktiken. Dieser Bedrohungsakteur hat, wie andere APT-Gruppen auch, im Laufe der Jahre erhebliche Änderungen an seinem Toolset vorgenommen. Bis 2014 war jedes von Turla verwendete Malware-Muster, das wir gesehen hatten, für 32- oder 64-Bit-Versionen von Windows konzipiert.

Dann veröffentlichten wir im Dezember 2014 unseren Bericht über Penguin Turla, eine Linux-Komponente im Turla-Arsenal. Dabei handelt es sich um eine Stealth-Backdoor, die keine erhöhten Privilegien, d. h. Administrator- oder Root-Rechte, erforderte. Selbst wenn jemand mit eingeschränktem Zugriff auf das System sie startet, kann die Backdoor eingehende Pakete abfangen und Befehle der Angreifer auf dem System ausführen, während sie im Verborgenen bleibt. Sie ist auch ziemlich schwer zu entdecken, wenn sie also auf einem kompromittierten Server installiert ist, könnte sie dort lange Zeit unbemerkt bleiben. Weitere Nachforschungen über Penguin Turla ergaben, dass seine Wurzeln bis zur Moonlight Maze Operation Mitte der 1990er Jahre zurückreichen. Im Mai dieses Jahres veröffentlichten Forscher von Leonardo einen Bericht über Penguin_x64, eine bisher nicht dokumentierte Variante der Linux-Backdoor Penguin Turla. Basierend auf diesem Bericht haben wir Netzwerksonden generiert, die mit Penquin_x64 infizierte Hosts im großen Maßstab aufspüren. So konnten wir im Juli 2020 ein paar Dutzend infizierte Server in Europa und den USA entdecken. Wir glauben, dass Turla nach der öffentlichen Dokumentation von GNU/Linux-Tools Penguin möglicherweise für andere Operationen als das traditionelle Sammeln von Informationen umfunktioniert hat.

Two-Sail Junk

Im Januar 2020 wurde ein Watering Hole entdeckt, das eine vollständige Remote-iOS-Exploit-Kette nutzte, um ein funktionsreiches Implantat namens LightSpy einzusetzen. Dem Inhalt der Landing Page nach zu urteilen, scheint die Seite auf Benutzer in Hongkong ausgerichtet zu sein. Bis wir die Kampagne einer bekannten Gruppe zuordnen können, haben wir den Bedrohungsakteur, der hinter diesem Implantat steckt, vorläufig als Two-Sail Junk bezeichnet. Während sich unser öffentlicher Bericht auf das iOS-Implantat konzentrierte, ist das Projekt jedoch breiter angelegt als bisher angenommen, da es auch ein Android-Implantat und wahrscheinlich auch Implantate für Windows, Linux und MacOS unterstützt.

WellMess

Im März 2020 begannen wir, aktiv neue C2-Server zu verfolgen, die mit der gemeinhin als WellMess bezeichneten Malware in Verbindung stehen, was auf eine potenziell massive neue Aktivitätswelle hinweist. Diese Malware wurde erstmals im Juli 2018 von JPCERT dokumentiert und war seither sporadisch aktiv. Es gab Gerüchte, die auf eine mögliche Verbindung zu CozyDuke (auch bekannt als APT29) hinwiesen, sowie Spekulationen, dass sich die aktuellen Aktivitäten auf das Gesundheitswesen konzentrierten, obwohl wir keine der beiden Behauptungen verifizieren konnten. WellMess ist ein Remote-Access-Trojaner, der in .NET und Go (Golang) geschrieben ist und crosskompiliert wurde, um sowohl mit Windows als auch mit Linux kompatibel zu sein.

WildNeutron

Wir haben 2015 zum ersten Mal über WildNeutron berichtet, zusammen mit unseren Kollegen von Symantec, die es Morpho oder Butterfly nennen. Diese Gruppe, die mit ihren Angriffen auf Twitter, Microsoft, Apple und Facebook in den Jahren 2012 und 2013 bekannt wurde, ist eine der schwer fassbarsten, geheimnisvollsten und dynamischsten, die wir je gesehen haben. Ihr Arsenal umfasste viele interessante und innovative Tools, wie LSA-Backdoors oder IIS-Plugins, gepaart mit Zero-Day-basierter und physischer Bereitstellung. Es überrascht nicht, dass WildNeutron bei mehreren bekannten Angriffen auch eine benutzerdefinierte Linux-Backdoor verwendete.

Zebrocy

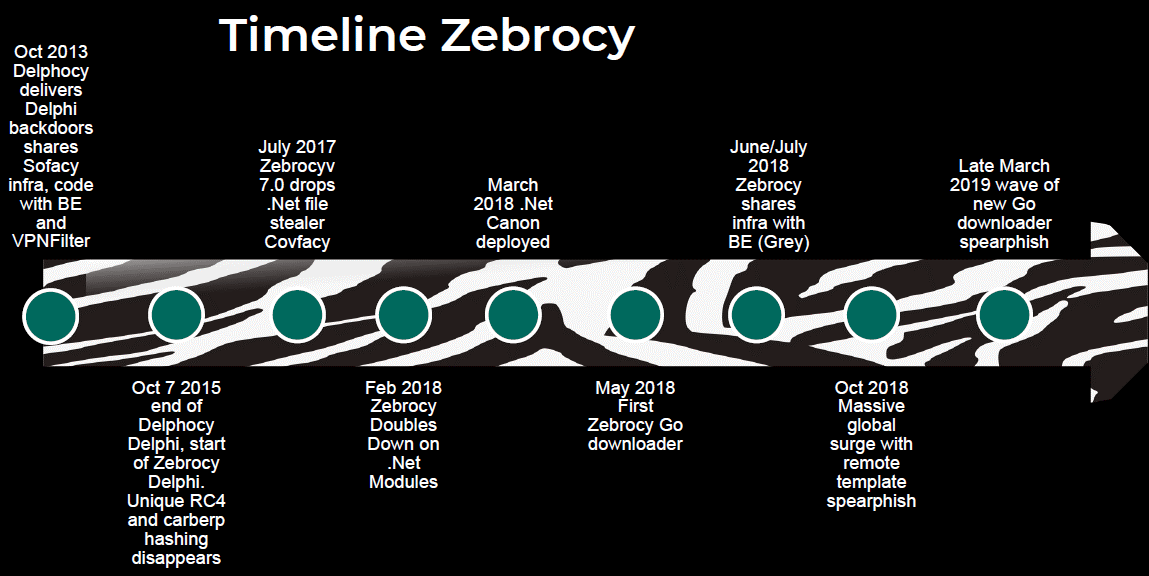

Zebrocy ist eine benutzerdefinierte Malware, die wir seit 2015 verfolgen. Die Gruppe, die diese Malware einsetzt, begann als eine Untergruppe von Sofacy, weist aber auch Ähnlichkeiten und Überschneidungen mit anderen APT-Gruppen auf. Die Gruppe hat Malware in mehreren Sprachen entwickelt, darunter Delphi, AutoIT, .NET, C#, PowerShell und Go. Zebrocy hat es hauptsächlich auf regierungsnahe Organisationen in Zentralasien abgesehen, sowohl im Land selbst als auch an entfernten Standorten. Die Gruppe macht ausgiebig Gebrauch von Spear-Phishing, um Windows-Endpunkte zu kompromittieren. Ihre Backdoors sind jedoch so konfiguriert, dass sie direkt mit IP-zugewiesenen Webserver-Hosts über Port 80 kommunizieren; und die Gruppe scheint Linux für diesen Teil ihrer Infrastruktur zu bevorzugen – speziell Apache 2.4.10 unter Debian Linux.

Empfehlungen zum Schutz von Linux-Systemen

Einer der Hauptgründe, warum Linux-Systeme ungeschützt bleiben, ist ein falsches Sicherheitsgefühl, das durch die Verwendung von Linux anstelle des weitaus beliebteren (und gezielteren) Windows entsteht. Nichtsdestotrotz hoffen wir, dass die oben genannten Punkte für Sie überzeugend genug sind, um mit der ernsthaften Absicherung Ihrer Linux-basierten Maschinen zu beginnen.

Die allererste Empfehlung ist, eine Liste mit vertrauenswürdigen Quellen Ihrer Software zu führen. Denken Sie darüber in der gleichen Weise nach wie über die empfohlene Vorgehensweise bei Android- oder iOS-Apps – installieren Sie nur Anwendungen aus offiziellen Repositories. In der Linux-Welt genießen wir mehr Freiheiten: Selbst wenn Sie beispielsweise Ubuntu verwenden, sind Sie nicht nur auf das eigene Repository von Canonical beschränkt. Jede beliebige .DEB-Datei oder sogar der Quellcode einer Anwendung von GitHub steht Ihnen zur Verfügung. Aber bitte wählen Sie diese Quellen mit Bedacht. Befolgen Sie nicht einfach blind Anweisungen wie „Führen Sie dieses Skript von unserem Server aus, um zu installieren“; oder „curl https://install-url | sudo bash“ – was ein Sicherheitsalbtraum ist.

Bitte achten Sie auch auf den sicheren Weg, um Anwendungen aus diesen vertrauenswürdigen Repositories zu beziehen. Ihre Kanäle zum Update der Apps müssen über HTTPS oder SSH-Protokolle verschlüsselt werden. Neben Ihrem Vertrauen in die Software-Quellen und deren Lieferkanal ist es entscheidend, dass die Updates rechtzeitig eintreffen. Die meisten modernen Linux-Varianten sind in der Lage, dies für Sie zu tun, aber ein einfaches Cron-Skript würde Ihnen helfen, geschützter zu bleiben und alle Patches zu erhalten, sobald sie von den Entwicklern veröffentlicht werden.

Das nächste, was wir empfehlen würden, ist die Überprüfung der netzwerkbezogenen Einstellungen. Mit Befehlen wie „netstat -a“ können Sie alle unnötig geöffneten Ports auf Ihrem Rechner herausfiltern. Vermeiden Sie Netzwerkanwendungen, die Sie wirklich nicht benötigen oder nicht nutzen, um Ihren Netzwerk-Footprint zu minimieren. Außerdem wäre es sehr empfehlenswert, die Firewall Ihrer Linux-Distribution richtig einzurichten, um den Datenverkehr zu filtern und die Netzwerkaktivität des Hosts zu speichern. Es ist auch eine sehr gute Idee, nicht direkt online zu gehen, sondern über NAT.

Um mit den netzwerkbezogenen Sicherheitsregeln fortzufahren, empfehlen wir, Ihre lokal gespeicherten SSH-Schlüssel (die für Ihre Netzwerkdienste verwendet werden) zumindest mit Passwörtern zu schützen. In einem „paranoideren“ Modus könnten Sie die Schlüssel sogar auf einem externen, geschützten Speicher ablegen, z. B. in Form von Token eines beliebigen vertrauenswürdigen Anbieters. Auf der Serverseite der Verbindungen ist es heutzutage nicht so schwer, eine Multi-Faktor-Authentifizierung für SSH-Sitzungen einzurichten, wie z. B. die Nachrichten an Ihr Telefon oder andere Mechanismen wie Authentifizierungs-Apps.

Bis jetzt haben unsere Empfehlungen die Softwarequellen, den Applikationsbereitstellungskanal, die Vermeidung von unnötigem Netzwerk-Footprint und den Schutz der Verschlüsselungsschlüssel abgedeckt. Eine weitere Idee, die wir für die Überwachung von Bedrohungen empfehlen, die Sie nicht auf der Dateisystemebene finden konnten, ist das Aufzeichnen und Analysieren der Netzwerkaktivitätsprotokolle. Sie könnten einen Out-of-Band-Netzwerkabgriff installieren und verwenden, um die Netzwerkkommunikation Ihrer Linux-Systeme unabhängig zu überwachen und zu analysieren.

Als Teil Ihres Bedrohungsmodells müssen Sie die Möglichkeit in Betracht ziehen, dass Angreifer trotz aller oben genannten Maßnahmen Ihren Schutz beeinträchtigen können. Denken Sie bei der nächsten Schutzstufe an das Verbleiben eines Angreifers im System. Er wird wahrscheinlich Änderungen vornehmen, um seinen Trojaner automatisch nach dem Neustart des Systems starten zu können. Sie müssen also regelmäßig die Hauptkonfigurationsdateien sowie die Integrität der System-Binärdateien überwachen, gerade im Falle von Dateiviren. Die oben erwähnten Protokolle zur Überwachung der Netzwerkkommunikation sind hier voll anwendbar: Das Linux-Überwachungssystem sammelt Systemaufrufe und Dateizugriffe. Zusätzliche Daemons wie „osquery“ können für die gleiche Aufgabe verwendet werden. . Alle verdächtigen Dateien, URLs und IP-Adressen können im Kaspersky Threat Intelligence Portal überprüft werden.

Auch die physische Sicherheit der Geräte ist wichtig. Es spielt keine Rolle, wie viel Aufmerksamkeit Sie der Härtung auf Netzwerk- und Systemebene widmen, wenn Ihr Laptop in die Hände eines Angreifers gerät und Sie keine Maßnahmen ergriffen haben, um ihn vor diesem Angriffsvektor zu schützen. Sie sollten eine vollständige Festplattenverschlüsselung und sichere Boot-Mechanismen für die physische Sicherheit in Betracht ziehen. Ein eher spionageähnlicher Ansatz wäre es, manipulationssichere Sicherheitsbänder auf Ihrer kritischsten Hardware zu platzieren.

Eine dedizierte Lösung mit Linux-Sicherheit kann die Schutzaufgabe vereinfachen: Web-Bedrohungsschutz erkennt bösartige und Phishing-Websites; Netzwerk-Bedrohungsschutz erkennt Netzwerkangriffe im eingehenden Datenverkehr; Verhaltensanalyse erkennt bösartige Aktivitäten, während die Gerätekontrolle die Verwaltung angeschlossener Geräte und den Zugriff auf sie ermöglicht.

Unsere letzte Empfehlung bezieht sich auf Docker. Dies ist keine theoretische Bedrohung: Die Infektion von Containern ist ein sehr reales Problem. Die Containerisierung bietet nicht von sich aus Sicherheit. Einige Container sind ziemlich isoliert vom Host, aber nicht alle – es gibt Netzwerk- und Dateisystemschnittstellen in ihnen und in den meisten Fällen gibt es Brücken zwischen der physischen und der containerisierten Welt.

Deshalb können Sie eine Sicherheitslösung verwenden, die es erlaubt, Sicherheit in den Entwicklungsprozess einzubauen. Kaspersky Hybrid Cloud Security beinhaltet eine Integration mit CI/CD-Plattformen wie Jenkins, indem ein Skript Docker-Images in verschiedenen Phasen auf bösartige Elemente untersucht.

Um Supply-Chain-Angriffe zu verhindern, können On-Access-Scanning (OAS) und On-Demand-Scanning (ODS) von Containern, Images sowie lokalen und entfernten Repositories eingesetzt werden. Namespace-Monitoring, flexible maskenbasierte Scan-Umfangskontrolle und die Möglichkeit, verschiedene Schichten von Containern zu scannen, helfen dabei, Best Practices für die sichere Entwicklung durchzusetzen.

Wir haben diese Liste von Empfehlungen in logische Abschnitte unterteilt. Bitte denken Sie daran, dass Sie neben der Anwendung aller genannten Maßnahmen auch alle generierten Logs und sonstigen Meldungen regelmäßig auditieren und überprüfen sollten. Andernfalls könnten Sie Anzeichen eines Eindringens übersehen. Eine letzte Idee für Sicherheitsenthusiasten ist es, aktive Maßnahmen zu ergreifen – von Zeit zu Zeit System-Penetrationstests durchzuführen.

Zusammenfassung der Empfehlungen:

- Führen Sie eine Liste vertrauenswürdiger Software-Quellen, vermeiden Sie die Verwendung unverschlüsselter Update-Kanäle.

- Starten Sie keine Binärdateien und Skripte aus nicht vertrauenswürdigen Quellen. Ein weit verbreiteter Weg, Programme mit Befehlen wie „curl https://install-url | sudo bash“ zu installieren, ist ein Sicherheitsalbtraum.

- Stellen Sie sicher, dass Ihr Update-Verfahren effektiv ist. Richten Sie automatische Sicherheitsupdates ein.

- Verwenden Sie Zeit, um Ihre Firewall richtig einzurichten: Stellen Sie sicher, dass sie Netzwerkaktivitäten protokolliert, blockieren Sie alle Ports, die Sie nicht verwenden, minimieren Sie Ihren Netzwerk-Footprint.

- Verwenden Sie schlüsselbasierte SSH-Authentifizierung, schützen Sie Schlüssel mit Passwörtern.

- Verwenden Sie 2FA und speichern Sie sensible Schlüssel auf externen Token-Geräten (z. B. Yubikey).

- Verwenden Sie einen Out-of-Band-Netzwerkabgriff, um die Netzwerkkommunikation Ihrer Linux-Systeme unabhängig zu überwachen und zu analysieren.

- Wahren Sie die Integrität der ausführbaren Systemdateien. Überprüfen Sie Änderungen an den Konfigurationsdateien regelmäßig.

- Seien Sie auf Insider-/physikalische Angriffe vorbereitet: Verwenden Sie vollständige Festplattenverschlüsselung, vertrauenswürdiges/sicheres Booten und bringen Sie manipulationssichere Sicherheitsbänder an Ihrer kritischen Hardware an.

- Überprüfen Sie das System und die Protokolle auf Anzeichen von Angriffen.

- Führen Sie Penetrationstests für Ihr Linux-Setup durch.

- Verwenden Sie eine spezielle Sicherheitslösung für Linux mit Web- und Netzwerkschutz sowie Funktionen für den DevOps-Schutz.