Ataques de phishing

Qué es un ataque de phishing

El phishing es un tipo de ataque de ingeniería social que se utiliza a menudo para robar datos de los usuarios, incluyendo credenciales de acceso y números de tarjetas de crédito. Se produce cuando un atacante, haciéndose pasar por una entidad de confianza, engaña a la víctima para que abra un correo electrónico, un mensaje instantáneo o un mensaje de texto. El destinatario es entonces engañado para que haga clic en un enlace malicioso, lo que puede conducir a la instalación de malware, la congelación del sistema como parte de un ataque de ransomware o la revelación de información sensible.

Un ataque puede tener resultados devastadores. En el caso de los particulares, esto incluye compras no autorizadas, el robo de fondos o el robo de la identidad.

Además, el phishing se utiliza a menudo para ganar un punto de apoyo en las redes corporativas o gubernamentales como parte de un ataque más grande, como un evento de amenaza persistente avanzada (APT). En este último caso, se compromete a los empleados para que salten los perímetros de seguridad, distribuyan malware dentro de un entorno cerrado u obtengan acceso privilegiado a los datos protegidos.

Una organización que sucumbe a un ataque de este tipo suele sufrir graves pérdidas financieras, además de la disminución de la cuota de mercado, la reputación y la confianza de los consumidores. Dependiendo del alcance, un intento de phishing puede convertirse en un incidente de seguridad del que una empresa tendrá dificultades para recuperarse.

Ejemplos de ataques de phishing

Lo siguiente ilustra un intento de estafa de phishing común:

- Un correo electrónico falsificado, supuestamente de myuniversity.edu, se distribuye de forma masiva a tantos miembros de la facultad como sea posible.

- El correo electrónico afirma que la contraseña del usuario está a punto de caducar. Se dan instrucciones para ir a myuniversity.edu/renewal para renovar su contraseña en un plazo de 24 horas.

- El usuario es redirigido a myuniversity.edurenewal.com, una página falsa que aparece exactamente como la página de renovación real, donde se solicitan tanto las contraseñas nuevas como las existentes. El atacante, al monitorear la página, secuestra la contraseña original para obtener acceso a las áreas seguras de la red de la universidad.

- El usuario es enviado a la página real de renovación de la contraseña. Sin embargo, mientras es redirigido, un script malicioso se activa en segundo plano para secuestrar la cookie de sesión del usuario. Esto resulta en un ataque XSS reflejado, dando al perpetrador acceso privilegiado a la red de la universidad.

Al hacer clic en el enlace pueden ocurrir varias cosas. Por ejemplo:

Técnicas de phishing

Estafas de phishing por correo electrónico

El phishing por correo electrónico es un juego de números. Un atacante que envíe miles de mensajes fraudulentos puede conseguir información y sumas de dinero importantes, aunque sólo un pequeño porcentaje de los destinatarios caiga en la estafa. Como se ha visto anteriormente, hay algunas técnicas que los atacantes utilizan para aumentar sus tasas de éxito.

Por un lado, harán todo lo posible para diseñar mensajes de phishing que imiten los correos electrónicos reales de una organización falsa. El uso de las mismas frases, tipos de letra, logotipos y firmas hace que los mensajes parezcan legítimos.

Además, los atacantes suelen intentar empujar a los usuarios a la acción creando una sensación de urgencia. Por ejemplo, como se ha mostrado anteriormente, un correo electrónico podría amenazar con la caducidad de la cuenta y colocar al destinatario en un temporizador. Aplicar tal presión hace que el usuario sea menos diligente y más propenso a cometer errores.

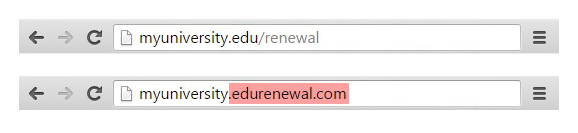

Por último, los enlaces dentro de los mensajes se parecen a sus homólogos legítimos, pero suelen tener un nombre de dominio mal escrito o subdominios adicionales. En el ejemplo anterior, la URL myuniversity.edu/renewal fue cambiada por myuniversity.edurenewal.com. Las similitudes entre las dos direcciones ofrecen la impresión de un enlace seguro, lo que hace que el destinatario sea menos consciente de que se está produciendo un ataque.

Spear phishing

Spear phishing se dirige a una persona o empresa específica, en contraposición a los usuarios aleatorios de la aplicación. Es una versión más profunda del phishing que requiere un conocimiento especial sobre una organización, incluida su estructura de poder.

Un ataque podría desarrollarse de la siguiente manera:

- Un perpetrador investiga los nombres de los empleados del departamento de marketing de una organización y obtiene acceso a las últimas facturas de proyectos.

- Simulando ser el director de marketing, el atacante envía un correo electrónico a un director de proyectos (PM) del departamento utilizando una línea de asunto que dice: Factura actualizada para las campañas del tercer trimestre. El texto, el estilo y el logotipo incluido duplican la plantilla de correo electrónico estándar de la organización.

- Un enlace en el correo electrónico redirige a un documento interno protegido por contraseña, que es en realidad una versión falsificada de una factura robada.

- Se solicita al PM que inicie sesión para ver el documento. El atacante roba sus credenciales, obteniendo acceso completo a las áreas sensibles dentro de la red de la organización.

Al proporcionar al atacante credenciales de inicio de sesión válidas, el spear phishing es un método eficaz para ejecutar la primera etapa de un APT.

Cómo prevenir el phishing

La protección contra ataques de phishing requiere que se tomen medidas tanto por parte de los usuarios como de las empresas.

Para los usuarios, la vigilancia es clave. Un mensaje falsificado suele contener errores sutiles que exponen su verdadera identidad. Estos pueden incluir errores ortográficos o cambios en los nombres de dominio, como se ha visto en el ejemplo de la URL anterior. Los usuarios también deberían pararse a pensar por qué están recibiendo un correo electrónico de este tipo.

Para las empresas, se pueden tomar una serie de medidas para mitigar tanto los ataques de phishing como de spear phishing:

- La autenticación de dos factores (2FA) es el método más eficaz para contrarrestar los ataques de phishing, ya que añade una capa de verificación adicional al iniciar sesión en aplicaciones sensibles. La 2FA se basa en que los usuarios tienen dos cosas: algo que conocen, como una contraseña y un nombre de usuario, y algo que tienen, como sus smartphones. Incluso cuando los empleados se ven comprometidos, la 2FA impide el uso de sus credenciales comprometidas, ya que éstas por sí solas son insuficientes para entrar.

- Además de utilizar la 2FA, las organizaciones deben aplicar políticas estrictas de gestión de contraseñas. Por ejemplo, se debe exigir a los empleados que cambien con frecuencia sus contraseñas y que no se les permita reutilizar una contraseña para varias aplicaciones.

- Las campañas educativas también pueden ayudar a disminuir la amenaza de los ataques de phishing haciendo que se apliquen prácticas seguras, como no hacer clic en enlaces de correo electrónico externos.

Vea cómo Imperva Web Application Firewall puede ayudarle con los ataques de phishing.

Protección contra la suplantación de identidad de Imperva

Imperva ofrece una combinación de soluciones de gestión de acceso y seguridad de aplicaciones web para contrarrestar los intentos de suplantación de identidad:

- Imperva Login Protect le permite desplegar una protección 2FA para las direcciones URL de su sitio web o aplicación web. Esto incluye direcciones con parámetros de URL o páginas AJAX, donde la protección 2FA es normalmente más difícil de implementar. La solución puede desplegarse en segundos con unos pocos clics de ratón. No requiere ninguna instalación de hardware o software y permite una fácil gestión de los roles y privilegios de los usuarios directamente desde su panel de control de Imperva.

- Trabajando dentro de la nube, Imperva Web Application Firewall (WAF) bloquea las solicitudes maliciosas en el borde de su red. Esto incluye la prevención de los intentos de inyección de malware por parte de personas internas comprometidas, además de los ataques XSS reflejados derivados de un episodio de phishing.