Configurar ACLs IP de uso común

Introducción

Este documento proporciona configuraciones de ejemplo para las listas de control de acceso (ACLs) IP de uso común, que filtran los paquetes IP basándose en:

- Dirección de origen

- Dirección de destino

- Tipo de paquete

- Cualquier combinación de estos elementos

- Dirección de origen del tráfico

- Dirección de destino del tráfico

- Protocolo de capa superior

Para filtrar el tráfico de la red, las ACL controlan si los paquetes enrutados se reenvían o se bloquean en la interfaz del router. El router examina cada paquete para determinar si debe reenviarse o descartarse en función de los criterios que se especifiquen en la ACL. Los criterios de la ACL incluyen:

Complete estos pasos para construir una ACL como muestran los ejemplos de este documento:

- Cree una ACL.

- Aplicar la ACL a una interfaz.

La ACL IP es una colección secuencial de condiciones de permiso y denegación que se aplican a un paquete IP. El router comprueba los paquetes con las condiciones de la ACL de uno en uno.

La primera coincidencia determina si el software Cisco IOS® acepta o rechaza el paquete. Dado que el software Cisco IOS deja de probar las condiciones después de la primera coincidencia, el orden de las condiciones es fundamental. Si ninguna condición coincide, el router rechaza el paquete debido a una cláusula implícita de denegación de todo.

Estos son ejemplos de ACLs IP que se pueden configurar en el Software Cisco IOS:

- Aclas estándar

- Aclas extendidas

- Aclas dinámicas (de bloqueo y llave)

- Aclas con nombre IP

- Aclas reflexivas

- Aclas basadas en el tiempo que utilizan rangos de tiempo

- Entradas de ACL IP comentadas

- Contexto-based ACLs

- Proxy de autenticación

- Turbo ACLs

- Distribución de ACLs basadas en tiempo

- Protocolo

- Números de puerto

- Valor de punto de código de servicios diferenciados (DSCP)

- Valor de precedencia

- Estado del bit de número de secuencia de sincronización (SYN)

Este documento analiza algunas ACLs estándar y extendidas de uso común. Consulte Configuración de listas de acceso IP para obtener más información sobre los diferentes tipos de ACL admitidos en el software Cisco IOS y cómo configurar y editar las ACL.

El formato de sintaxis de comandos de una ACL estándar es access-list access-list-number {permit|deny} {host|source source-wildcard|any}.

Las ACL estándar comparan la dirección de origen de los paquetes IP con las direcciones configuradas en la ACL para controlar el tráfico.

Las ACL extendidas comparan las direcciones de origen y destino de los paquetes IP con las direcciones configuradas en la ACL para controlar el tráfico. También puede hacer que las ACL extendidas sean más granulares y se configuren para filtrar el tráfico por criterios como:

Los formatos de sintaxis de los comandos de las ACL extendidas son:

IP

access-list access-list-number ]{deny | permit} protocol source source-wildcard destination destination-wildcard

Protocolo de mensajes de control de Internet (ICMP)

access-list access-list-number ] {deny | permit} icmp source source-wildcard destination destination-wildcard

| ]

Protocolo de control de transporte (TCP)

access-list access-list-number ] {deny | permit} tcp source source-wildcard ] destination destination-wildcard ]

Protocolo de datagramas de usuario (UDP)

access-list access-list-number ] {deny | permit} udp source source-wildcard ] destination destination-wildcard ]

Requisitos

Requisitos

Asegúrese de que cumple estos requisitos antes de intentar esta configuración:

-

Comprensión básica del direccionamiento IP

Consulte Direccionamiento IP y Subredes para nuevos usuarios para obtener información adicional.

Componentes utilizados

Este documento no está restringido a versiones específicas de software y hardware.

La información de este documento se creó a partir de los dispositivos de un entorno de laboratorio específico. Todos los dispositivos utilizados en este documento se iniciaron con una configuración despejada (por defecto). Si su red está en funcionamiento, asegúrese de comprender el impacto potencial de cualquier comando.

Configuración

Estos ejemplos de configuración utilizan las ACLs IP más comunes.

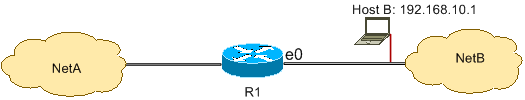

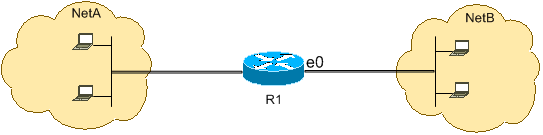

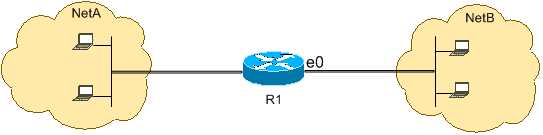

Permitir a un host selecto acceder a la red

Esta figura muestra un host selecto al que se le concede permiso para acceder a la red. Todo el tráfico procedente del host B con destino a la red A está permitido, y todo el resto del tráfico procedente de la red B con destino a la red A está denegado.

La salida en la tabla R1 muestra cómo la red concede el acceso al host. Esta salida muestra que:

-

La configuración sólo permite al host con la dirección IP 192.168.10.1 a través de la interfaz Ethernet 0 en R1.

-

Este host tiene acceso a los servicios IP de NetA.

-

Ningún otro host en NetB tiene acceso a NetA.

-

No se ha configurado ninguna declaración de denegación en la ACL.

Por defecto, hay una cláusula implícita de denegación de todo al final de cada ACL. Todo lo que no se permite explícitamente se deniega.

R1

hostname R1!interface ethernet0 ip access-group 1 in!access-list 1 permit host 192.168.10.1

Nota: La ACL filtra los paquetes IP de NetB a NetA, excepto los paquetes originados en NetB. Los paquetes originados desde el host B hacia NetA siguen estando permitidos.

Nota: La ACL access-list 1 permit 192.168.10.1 0.0.0.0 es otra forma de configurar la misma regla.

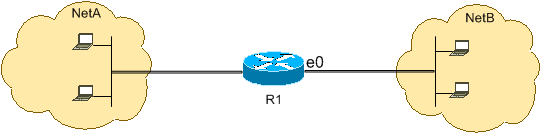

Deny a Select Host to Access the Network

Esta figura muestra que se deniega el tráfico procedente del host B con destino a la NetA, mientras que se permite el resto del tráfico procedente de la NetB para acceder a la NetA.

Esta configuración deniega todos los paquetes procedentes del host 192.168.10.1/32 a través de la Ethernet 0 en R1 y permite todo lo demás. Debe utilizar el comando access list 1 permit any para permitir explícitamente todo lo demás porque hay una cláusula implícita deny all con cada ACL.

R1

hostname R1!interface ethernet0 ip access-group 1 in!access-list 1 deny host 192.168.10.1access-list 1 permit any

Nota: El orden de las declaraciones es crítico para el funcionamiento de una ACL. Si el orden de las entradas se invierte como muestra este comando, la primera línea coincide con cada dirección de origen del paquete. Por lo tanto, la ACL no logra bloquear el acceso del host 192.168.10.1/32 a NetA.

access-list 1 permit anyaccess-list 1 deny host 192.168.10.1

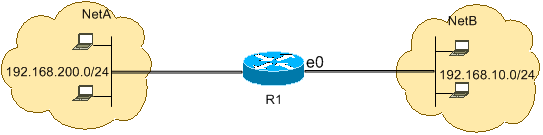

Permitir el acceso a un rango de direcciones IP contiguas

Esta figura muestra que todos los hosts en NetB con la dirección de red 192.168.10.0/24 pueden acceder a la red 192.168.200.0/24 en NetA.

Esta configuración permite que los paquetes IP con una cabecera IP que tiene una dirección de origen en la red 192.168.10.0/24 y una dirección de destino en la red 192.168.200.0/24 accedan a NetA. Existe la cláusula implícita deny all al final de la ACL que niega el paso del resto del tráfico a través de la Ethernet 0 de entrada en R1.

R1

hostname R1!interface ethernet0 ip access-group 101 in!access-list 101 permit ip 192.168.10.0 0.0.0.255 192.168.200.0 0.0.0.255

Nota: En el comando access-list 101 permit ip 192.168.10.0 0.0.255 192.168.200.0 0.0.255, el «0.0.0.255» es la máscara inversa de la red 192.168.10.0 con máscara 255.255.255.0. Las ACL utilizan la máscara inversa para saber cuántos bits de la dirección de red deben coincidir. En la tabla, la ACL permite todos los hosts con direcciones de origen en la red 192.168.10.0/24 y direcciones de destino en la red 192.168.200.0/24.

Consulte la sección de Máscaras de Configuración de listas de acceso IP para obtener más información sobre la máscara de una dirección de red y cómo calcular la máscara inversa necesaria para las ACL.

Deny Telnet Traffic (TCP, Port 23)

Para cumplir con las preocupaciones de seguridad más altas, es posible que tenga que desactivar el acceso Telnet a su red privada desde la red pública. Esta figura muestra cómo se deniega el tráfico Telnet desde NetB (pública) con destino a NetA (privada), lo que permite a NetA iniciar y establecer una sesión Telnet con NetB mientras que el resto del tráfico IP está permitido.

Telnet utiliza TCP, puerto 23. Esta configuración muestra que todo el tráfico TCP destinado a NetA para el puerto 23 está bloqueado, y el resto del tráfico IP está permitido.

R1

hostname R1!interface ethernet0 ip access-group 102 in!access-list 102 deny tcp any any eq 23access-list 102 permit ip any any

Permitir sólo a las redes internas iniciar una sesión TCP

Esta figura muestra que el tráfico TCP procedente de NetA destinado a NetB está permitido, mientras que el tráfico TCP procedente de NetB destinado a NetA está denegado.

El propósito de la ACL en este ejemplo es:

-

Permitir a los hosts en NetA iniciar y establecer una sesión TCP a los hosts en NetB.

-

Impedir a los hosts de NetB que inicien y establezcan una sesión TCP destinada a los hosts de NetA.

-

Bits de reconocimiento (ACK) o de reinicio (RST) establecidos (indicando una sesión TCP establecida)

-

Un valor de puerto de destino superior a 1023

Esta configuración permite que un datagrama pase por la interfaz Ethernet 0 de entrada en R1 cuando el datagrama tiene:

R1

hostname R1!interface ethernet0 ip access-group 102 in!access-list 102 permit tcp any any gt 1023 established

Dado que la mayoría de los puertos conocidos para servicios IP utilizan valores inferiores a 1023, cualquier datagrama con un puerto de destino inferior a 1023 o un bit ACK/RST no establecido es denegado por la ACL 102. Por lo tanto, cuando un host de NetB inicia una conexión TCP enviando el primer paquete TCP (sin el bit de sincronización/inicio de paquete (SYN/RST) establecido) para un número de puerto inferior a 1023, se deniega y la sesión TCP falla. Las sesiones TCP iniciadas desde NetA con destino a NetB se permiten porque tienen el bit ACK/RST establecido para los paquetes de retorno y utilizan valores de puerto superiores a 1023.

Consulte el RFC 1700 para obtener una lista completa de puertos.

Deny FTP Traffic (TCP, Port 21)

Esta figura muestra que el tráfico FTP (TCP, port 21) y de datos FTP (port 20 ) procedente de NetB con destino a NetA está denegado, mientras que el resto del tráfico IP está permitido.

FTP utiliza los puertos 21 y 20. El tráfico TCP destinado al puerto 21 y al puerto 20 se deniega y todo lo demás se permite explícitamente.

R1

hostname R1!interface ethernet0 ip access-group 102 in!access-list 102 deny tcp any any eq ftpaccess-list 102 deny tcp any any eq ftp-dataaccess-list 102 permit ip any any

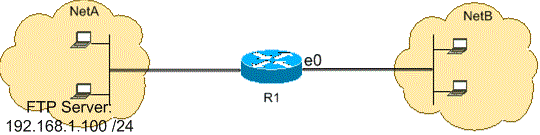

Permitir el tráfico FTP (FTP activo)

FTP puede funcionar en dos modos diferentes denominados activo y pasivo. Consulte Funcionamiento del FTP para entender cómo funcionan el FTP activo y el pasivo.

Cuando el FTP funciona en modo activo, el servidor FTP utiliza el puerto 21 para el control y el puerto 20 para los datos. El servidor FTP (192.168.1.100) se encuentra en la redA. Esta figura muestra que el tráfico FTP (TCP, puerto 21) y de datos FTP (puerto 20 ) procedente de NetB con destino al servidor FTP (192.168.1.100) está permitido, mientras que el resto del tráfico IP está denegado.

R1

hostname R1!interface ethernet0 ip access-group 102 in!access-list 102 permit tcp any host 192.168.1.100 eq ftpaccess-list 102 permit tcp any host 192.168.1.100 eq ftp-data established!interface ethernet1 ip access-group 110 in!access-list 110 permit host 192.168.1.100 eq ftp any establishedaccess-list 110 permit host 192.168.1.100 eq ftp-data any

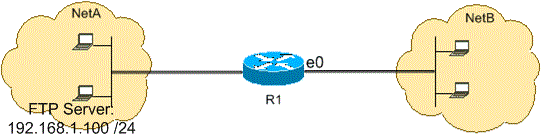

Permitir el tráfico FTP (FTP pasivo)

FTP puede funcionar en dos modos diferentes denominados activo y pasivo. Consulte Funcionamiento de FTP para entender cómo funciona el FTP activo y pasivo.

Cuando el FTP funciona en modo pasivo, el servidor FTP utiliza el puerto 21 para el control y los puertos dinámicos mayores o iguales a 1024 para los datos. El servidor FTP (192.168.1.100) se encuentra en la redA. Esta figura muestra que el tráfico FTP (TCP, puerto 21) y de datos FTP (puertos mayores o iguales a 1024) procedente de NetB con destino al servidor FTP (192.168.1.100) está permitido, mientras que el resto del tráfico IP está denegado.

R1

hostname R1!interface ethernet0 ip access-group 102 in!access-list 102 permit tcp any host 192.168.1.100 eq ftpaccess-list 102 permit tcp any host 192.168.1.100 gt 1023!interface ethernet1 ip access-group 110 in!access-list 110 permit host 192.168.1.100 eq ftp any establishedaccess-list 110 permit host 192.168.1.100 gt 1023 any established

Permitir Pings (ICMP)

Esta figura muestra que el ICMP procedente de NetA con destino a NetB está permitido, y los pings procedentes de NetB con destino a NetA están denegados.

Esta configuración sólo permite la entrada de paquetes de eco-respuesta (respuesta de ping) en la interfaz Ethernet 0 desde NetB hacia NetA. Sin embargo, la configuración bloquea todos los paquetes ICMP de eco-solicitud cuando los pings se originan en NetB y se destinan a NetA. Por lo tanto, los hosts en NetA pueden hacer ping a los hosts en NetB, pero los hosts en NetB no pueden hacer ping a los hosts en NetA.

R1

hostname R1!interface ethernet0 ip access-group 102 in!access-list 102 permit icmp any any echo-reply

Permitir HTTP, Telnet, Correo, POP3, FTP

Esta figura muestra que sólo se permite el tráfico HTTP, Telnet, Protocolo Simple de Transferencia de Correo (SMTP), POP3 y FTP, y se deniega el resto del tráfico originado en la NetB con destino a la NetA.

Esta configuración permite el tráfico TCP con valores de puerto de destino que coincidan con WWW (puerto 80), Telnet (puerto 23), SMTP (puerto 25), POP3 (puerto 110), FTP (puerto 21) o datos FTP (puerto 20). Observe que una cláusula implícita de denegación de todo al final de una ACL deniega el resto del tráfico, que no coincide con las cláusulas de permiso.

R1

hostname R1!interface ethernet0 ip access-group 102 in!access-list 102 permit tcp any any eq wwwaccess-list 102 permit tcp any any eq telnetaccess-list 102 permit tcp any any eq smtpaccess-list 102 permit tcp any any eq pop3access-list 102 permit tcp any any eq 21access-list 102 permit tcp any any eq 20

Permitir DNS

Esta figura muestra que sólo se permite el tráfico del Sistema de Nombres de Dominio (DNS), y se deniega el resto del tráfico procedente de NetB con destino a NetA.

Esta configuración permite el tráfico TCP con valor de puerto de destino 53. La cláusula implícita deny all al final de una ACL deniega el resto del tráfico, que no coincide con las cláusulas permit.

R1

hostname R1!interface ethernet0 ip access-group 102 in!access-list 102 permit udp any any eq domain access-list 102 permit udp any eq domain anyaccess-list 102 permit tcp any any eq domain access-list 102 permit tcp any eq domain any

Permitir actualizaciones de enrutamiento

Cuando aplique una ACL in-bound en una interfaz, asegúrese de que las actualizaciones de enrutamiento no se filtran. Utilice la ACL correspondiente de esta lista para permitir los paquetes del protocolo de enrutamiento:

Introduzca este comando para permitir el protocolo de información de enrutamiento (RIP):

access-list 102 permit udp any any eq rip

Ingrese este comando para permitir el Protocolo de Enrutamiento de Pasarela Interior (IGRP):

access-list 102 permit igrp any any

Ingrese este comando para permitir el IGRP Mejorado (EIGRP):

access-list 102 permit eigrp any any

Ingrese este comando para permitir Open Shortest Path First (OSPF):

access-list 102 permit ospf any any

Ingrese este comando para permitir Border Gateway Protocol (BGP):

access-list 102 permit tcp any any eq 179 access-list 102 permit tcp any eq 179 any

Depuración de tráfico basada en ACL

El uso de comandos de depuración requiere la asignación de recursos del sistema como memoria y potencia de procesamiento y, en situaciones extremas, puede hacer que un sistema muy cargado se detenga. Utilice los comandos de depuración con cuidado. Utilice una ACL para definir selectivamente el tráfico que debe ser examinado para reducir el impacto del comando de depuración. Esta configuración no filtra ningún paquete.

Esta configuración activa el comando debug ip packet sólo para los paquetes entre los hosts 10.1.1.1 y 172.16.1.1.

R1(config)#access-list 199 permit tcp host 10.1.1.1 host 172.16.1.1R1(config)#access-list 199 permit tcp host 172.16.1.1 host 10.1.1.1R1(config)#end

R1#debug ip packet 199 detailIP packet debugging is on (detailed) for access list 199

Consulte Información importante sobre los comandos de depuración para obtener información adicional sobre el impacto de los comandos de depuración.

Consulte la sección Uso del comando de depuración de Comprensión de los comandos Ping y Traceroute para obtener información adicional sobre el uso de ACL con los comandos de depuración.

Filtrado de direcciones MAC

Puede filtrar las tramas con una dirección de origen o de destino particular de la estación de la capa MAC. Se puede configurar cualquier número de direcciones en el sistema sin una penalización de rendimiento. Para filtrar por dirección de capa MAC, utilice este comando en el modo de configuración global:

Router#config terminal bridge irb bridge 1 protocol ieee bridge 1 route ip

Aplique el protocolo de puente a una interfaz que necesite filtrar el tráfico junto con la lista de acceso creada:

Router#config terminal

int fa0/0 no ip address bridge-group 1 {input-address-list 700 | output-address-list 700} exit

Cree una interfaz virtual puenteada y aplique la dirección IP que se asigna a la interfaz Ethernet:

Router#config terminal

int bvi1 ip address exit ! ! access-list 700 deny <mac address> 0000.0000.0000 access-list 700 permit 0000.0000.0000 ffff.ffff.ffff

Con esta configuración, el router sólo permite las direcciones MAC configuradas en la lista de acceso 700. Con la lista de acceso, deniega las direcciones MAC que no pueden tener acceso y luego permite el resto.

Nota: Cree cada línea de la lista de acceso para cada dirección MAC.

Verificar

Actualmente no hay ningún procedimiento de verificación disponible para esta configuración.

Solución de problemas

Actualmente no hay información específica de solución de problemas disponible para esta configuración.