Attaque de phishing

Qu’est-ce qu’une attaque de phishing

Le phishing est un type d’attaque d’ingénierie sociale souvent utilisé pour voler les données des utilisateurs, notamment les identifiants de connexion et les numéros de carte de crédit. Il se produit lorsqu’un attaquant, se faisant passer pour une entité de confiance, trompe une victime en lui faisant ouvrir un courriel, un message instantané ou un message texte. Le destinataire est alors incité à cliquer sur un lien malveillant, ce qui peut conduire à l’installation d’un logiciel malveillant, au gel du système dans le cadre d’une attaque par ransomware ou à la révélation d’informations sensibles.

Une attaque peut avoir des résultats dévastateurs. Pour les particuliers, cela inclut des achats non autorisés, le vol de fonds ou le vol d’identité.

De plus, le phishing est souvent utilisé pour prendre pied dans les réseaux des entreprises ou des gouvernements dans le cadre d’une attaque plus vaste, comme un événement de menace persistante avancée (APT). Dans ce dernier scénario, les employés sont compromis afin de contourner les périmètres de sécurité, de distribuer des logiciels malveillants à l’intérieur d’un environnement fermé ou d’obtenir un accès privilégié à des données sécurisées.

Une organisation qui succombe à une telle attaque subit généralement de lourdes pertes financières en plus de la baisse de sa part de marché, de sa réputation et de la confiance des consommateurs. Selon la portée, une tentative de phishing pourrait dégénérer en un incident de sécurité dont une entreprise aura du mal à se remettre.

Exemples d’attaques de phishing

Les éléments suivants illustrent une tentative d’escroquerie par phishing courante :

- Un courriel usurpé provenant ostensiblement de myuniversity.edu est distribué en masse à autant de membres du corps professoral que possible.

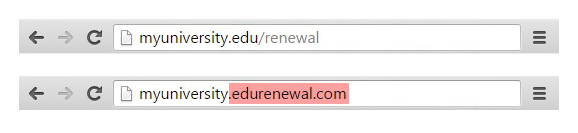

- Le courriel prétend que le mot de passe de l’utilisateur est sur le point d’expirer. Des instructions sont données pour aller sur myuniversity.edu/renewal afin de renouveler leur mot de passe dans les 24 heures.

Plusieurs choses peuvent se produire en cliquant sur le lien. Par exemple :

- L’utilisateur est redirigé vers myuniversity.edurenewal.com, une fausse page ressemblant exactement à la vraie page de renouvellement, où les mots de passe nouveaux et existants sont demandés. L’attaquant, qui surveille la page, détourne le mot de passe original pour accéder aux zones sécurisées du réseau universitaire.

- L’utilisateur est envoyé sur la véritable page de renouvellement du mot de passe. Cependant, pendant la redirection, un script malveillant s’active en arrière-plan pour détourner le cookie de session de l’utilisateur. Il en résulte une attaque XSS réfléchie, donnant à l’auteur un accès privilégié au réseau de l’université.

Techniques de phishing

Email phishing scams

Le phishing par e-mail est un jeu de chiffres. Un attaquant qui envoie des milliers de messages frauduleux peut récolter des informations et des sommes d’argent importantes, même si seul un petit pourcentage de destinataires tombe dans le panneau. Comme nous l’avons vu ci-dessus, les attaquants utilisent certaines techniques pour augmenter leur taux de réussite.

Pour commencer, ils se donneront beaucoup de mal pour concevoir des messages de phishing afin d’imiter les courriels réels d’une organisation usurpée. En utilisant la même formulation, les mêmes caractères, les mêmes logos et les mêmes signatures, les messages semblent légitimes.

En outre, les attaquants essaient généralement de pousser les utilisateurs à agir en créant un sentiment d’urgence. Par exemple, comme nous l’avons montré précédemment, un courriel pourrait menacer d’expiration le compte et placer le destinataire dans une minuterie. L’application d’une telle pression fait que l’utilisateur est moins diligent et plus enclin à l’erreur.

En dernier lieu, les liens à l’intérieur des messages ressemblent à leurs homologues légitimes, mais présentent généralement un nom de domaine mal orthographié ou des sous-domaines supplémentaires. Dans l’exemple ci-dessus, l’URL myuniversity.edu/renewal a été modifiée en myuniversity.edurenewal.com. Les similitudes entre les deux adresses offrent l’impression d’un lien sécurisé, rendant le destinataire moins conscient qu’une attaque est en cours.

Spear phishing

Le pear phishing cible une personne ou une entreprise spécifique, par opposition aux utilisateurs d’applications aléatoires. Il s’agit d’une version plus approfondie du phishing qui nécessite une connaissance particulière d’une organisation, notamment de sa structure de pouvoir.

Une attaque pourrait se dérouler comme suit :

- Un auteur recherche les noms des employés au sein du département marketing d’une organisation et obtient l’accès aux dernières factures de projet.

- Se faisant passer pour le directeur marketing, l’attaquant envoie un e-mail à un chef de projet (PM) du département en utilisant une ligne d’objet qui se lit comme suit : Facture mise à jour pour les campagnes du troisième trimestre. Le texte, le style et le logo inclus reproduisent le modèle d’email standard de l’organisation.

- Un lien dans l’email redirige vers un document interne protégé par un mot de passe, qui est en réalité une version usurpée d’une facture volée.

- Le PM est invité à se connecter pour voir le document. L’attaquant vole ses identifiants, obtenant ainsi un accès complet aux zones sensibles du réseau de l’organisation.

En fournissant à un attaquant des identifiants de connexion valides, le spear phishing est une méthode efficace pour exécuter la première étape d’une APT.

Comment prévenir le phishing

La protection contre les attaques de phishing nécessite que des mesures soient prises à la fois par les utilisateurs et les entreprises.

Pour les utilisateurs, la vigilance est essentielle. Un message usurpé contient souvent des erreurs subtiles qui exposent sa véritable identité. Il peut s’agir de fautes d’orthographe ou de changements de noms de domaine, comme on l’a vu dans l’exemple d’URL précédent. Les utilisateurs doivent également s’arrêter et réfléchir à la raison pour laquelle ils reçoivent même un tel courriel.

Pour les entreprises, un certain nombre de mesures peuvent être prises pour atténuer les attaques de phishing et de spear phishing :

- L’authentification à deux facteurs (2FA) est la méthode la plus efficace pour contrer les attaques de phishing, car elle ajoute une couche de vérification supplémentaire lors de la connexion à des applications sensibles. La 2FA repose sur le fait que les utilisateurs disposent de deux éléments : quelque chose qu’ils connaissent, comme un mot de passe et un nom d’utilisateur, et quelque chose qu’ils ont, comme leurs smartphones. Même lorsque les employés sont compromis, 2FA empêche l’utilisation de leurs identifiants compromis, car ceux-ci ne suffisent pas à eux seuls pour entrer dans l’entreprise.

- En plus d’utiliser 2FA, les organisations devraient appliquer des politiques strictes de gestion des mots de passe. Par exemple, les employés devraient être tenus de changer fréquemment leurs mots de passe et de ne pas être autorisés à réutiliser un mot de passe pour plusieurs applications.

- Les campagnes d’éducation peuvent également contribuer à diminuer la menace d’attaques par hameçonnage en appliquant des pratiques sécurisées, telles que ne pas cliquer sur les liens externes des e-mails.

Voyez comment Imperva Web Application Firewall peut vous aider face aux attaques de phishing.

Protection contre le phishing d’Imperva

Imperva propose une combinaison de solutions de gestion des accès et de sécurité des applications web pour contrer les tentatives de phishing :

- Imperva Login Protect vous permet de déployer une protection 2FA pour les adresses URL de votre site ou application web. Cela inclut les adresses ayant des paramètres URL ou des pages AJAX, où la protection 2FA est normalement plus difficile à mettre en œuvre. La solution peut être déployée en quelques secondes, en quelques clics de souris. Elle ne nécessite aucune installation matérielle ou logicielle et permet de gérer facilement les rôles et les privilèges des utilisateurs directement depuis votre tableau de bord Imperva.

- Fonctionnant dans le cloud, le Web Application Firewall (WAF) d’Imperva bloque les requêtes malveillantes à la périphérie de votre réseau. Cela inclut la prévention des tentatives d’injection de logiciels malveillants par des initiés compromis en plus des attaques XSS réfléchies dérivant d’un épisode de phishing.