Attacchi di phishing

Cos’è un attacco di phishing

Il phishing è un tipo di attacco di ingegneria sociale spesso usato per rubare i dati degli utenti, comprese le credenziali di accesso e i numeri delle carte di credito. Si verifica quando un aggressore, mascherato da un’entità fidata, inganna una vittima per farle aprire un’e-mail, un messaggio istantaneo o un messaggio di testo. Il destinatario viene quindi indotto a cliccare su un link dannoso, che può portare all’installazione di malware, al congelamento del sistema come parte di un attacco ransomware o alla rivelazione di informazioni sensibili.

Un attacco può avere risultati devastanti. Per gli individui, questo include acquisti non autorizzati, il furto di fondi o il furto di identità.

Inoltre, il phishing è spesso utilizzato per ottenere un punto d’appoggio nelle reti aziendali o governative come parte di un attacco più ampio, come un evento di minaccia avanzata persistente (APT). In quest’ultimo scenario, i dipendenti vengono compromessi al fine di bypassare i perimetri di sicurezza, distribuire malware all’interno di un ambiente chiuso, o ottenere un accesso privilegiato ai dati protetti.

Un’organizzazione che soccombe a un attacco di questo tipo in genere subisce gravi perdite finanziarie, oltre al calo della quota di mercato, della reputazione e della fiducia dei consumatori. A seconda della portata, un tentativo di phishing potrebbe degenerare in un incidente di sicurezza da cui un’azienda avrà difficoltà a riprendersi.

Esempi di attacchi phishing

Il seguente illustra un comune tentativo di truffa di phishing:

- Un’email fasulla apparentemente proveniente da myuniversity.edu viene distribuita in massa a quanti più membri di facoltà possibile.

- L’email sostiene che la password dell’utente sta per scadere. Vengono date istruzioni per andare su myuniversity.edu/renewal per rinnovare la password entro 24 ore.

Ci sono diverse cose che possono succedere cliccando sul link. Per esempio:

- L’utente viene reindirizzato a myuniversity.edurenewal.com, una pagina fasulla che appare esattamente come la vera pagina di rinnovo, dove vengono richieste sia le password nuove che quelle esistenti. L’attaccante, monitorando la pagina, dirotta la password originale per ottenere l’accesso alle aree protette della rete universitaria.

- L’utente viene inviato alla vera pagina di rinnovo della password. Tuttavia, mentre viene reindirizzato, uno script maligno si attiva in background per dirottare il cookie di sessione dell’utente. Questo si traduce in un attacco XSS riflesso, dando all’autore l’accesso privilegiato alla rete universitaria.

Tecniche di phishing

Truffe di email phishing

L’email phishing è un gioco di numeri. Un attaccante che invia migliaia di messaggi fraudolenti può ottenere informazioni significative e somme di denaro, anche se solo una piccola percentuale di destinatari cade nella truffa. Come visto sopra, ci sono alcune tecniche che gli aggressori utilizzano per aumentare le loro percentuali di successo.

Per prima cosa, si impegnano a fondo nella progettazione di messaggi di phishing per imitare le email reali di un’organizzazione camuffata. Usando lo stesso fraseggio, gli stessi caratteri tipografici, gli stessi loghi e le stesse firme, i messaggi appaiono legittimi.

Inoltre, gli aggressori di solito cercano di spingere gli utenti all’azione creando un senso di urgenza. Per esempio, come mostrato in precedenza, un’email potrebbe minacciare la scadenza dell’account e mettere il destinatario su un timer. L’applicazione di tale pressione porta l’utente ad essere meno diligente e più incline all’errore.

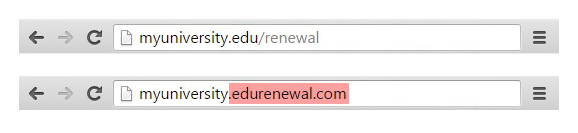

Infine, i link all’interno dei messaggi assomigliano alle loro controparti legittime, ma in genere hanno un nome di dominio scritto male o sottodomini extra. Nell’esempio precedente, l’URL myuniversity.edu/renewal è stato cambiato in myuniversity.edurenewal.com. Le somiglianze tra i due indirizzi offrono l’impressione di un link sicuro, rendendo il destinatario meno consapevole che un attacco è in corso.

Spear phishing

Spear phishing prende di mira una persona o un’impresa specifica, al contrario degli utenti di applicazioni casuali. Si tratta di una versione più approfondita del phishing che richiede una conoscenza speciale di un’organizzazione, compresa la sua struttura di potere.

Un attacco potrebbe svolgersi come segue:

- Un esecutore ricerca i nomi dei dipendenti all’interno del dipartimento di marketing di un’organizzazione e ottiene l’accesso alle ultime fatture dei progetti.

- Fingendosi il direttore del marketing, l’attaccante invia un’email al project manager (PM) del dipartimento utilizzando un oggetto che recita: Fattura aggiornata per le campagne Q3. Il testo, lo stile e il logo incluso duplicano il modello di email standard dell’organizzazione.

- Un link nell’email reindirizza a un documento interno protetto da password, che è in realtà una versione falsificata di una fattura rubata.

- Al PM viene richiesto di accedere per visualizzare il documento. L’attaccante ruba le sue credenziali, ottenendo l’accesso completo alle aree sensibili all’interno della rete dell’organizzazione.

Fornendo un attaccante di credenziali di accesso valide, lo spear phishing è un metodo efficace per eseguire la prima fase di un APT.

Come prevenire il phishing

La protezione dagli attacchi di phishing richiede che siano prese misure sia dagli utenti che dalle imprese.

Per gli utenti, la vigilanza è fondamentale. Un messaggio contraffatto spesso contiene errori sottili che rivelano la sua vera identità. Questi possono includere errori di ortografia o modifiche ai nomi di dominio, come visto nell’esempio dell’URL precedente. Gli utenti dovrebbero anche fermarsi e pensare al motivo per cui stanno ricevendo un’email di questo tipo.

Per le aziende, è possibile adottare una serie di misure per mitigare gli attacchi di phishing e spear phishing:

- L’autenticazione a due fattori (2FA) è il metodo più efficace per contrastare gli attacchi di phishing, in quanto aggiunge un ulteriore livello di verifica quando si accede ad applicazioni sensibili. 2FA si basa sul fatto che gli utenti abbiano due cose: qualcosa che sanno, come una password e un nome utente, e qualcosa che hanno, come il loro smartphone. Anche quando i dipendenti sono compromessi, 2FA impedisce l’uso delle loro credenziali compromesse, poiché queste da sole non sono sufficienti per entrare.

- Oltre a utilizzare 2FA, le organizzazioni dovrebbero applicare politiche rigorose di gestione delle password. Per esempio, ai dipendenti dovrebbe essere richiesto di cambiare frequentemente le loro password e non essere autorizzati a riutilizzare una password per più applicazioni.

- Le campagne educative possono anche aiutare a diminuire la minaccia di attacchi di phishing facendo rispettare pratiche sicure, come non cliccare su link esterni alle email.

Vedi come Imperva Web Application Firewall può aiutarti negli attacchi di phishing.

Protezione dal phishing di Imperva

Imperva offre una combinazione di soluzioni di gestione degli accessi e di sicurezza delle applicazioni web per contrastare i tentativi di phishing:

- Imperva Login Protect ti permette di implementare la protezione 2FA per gli indirizzi URL nel tuo sito web o applicazione web. Questo include indirizzi con parametri URL o pagine AJAX, dove la protezione 2FA è normalmente più difficile da implementare. La soluzione può essere implementata in pochi secondi con pochi clic del mouse. Non richiede alcuna installazione hardware o software e consente una facile gestione dei ruoli e dei privilegi degli utenti direttamente dalla tua dashboard Imperva.

- Funzionando all’interno del cloud, Imperva Web Application Firewall (WAF) blocca le richieste dannose ai margini della tua rete. Questo include la prevenzione dei tentativi di iniezione di malware da parte di insider compromessi, oltre agli attacchi XSS riflessi derivanti da un episodio di phishing.