Una panoramica degli attacchi mirati e delle APT su Linux

Forse non sorprende che sia stato scritto molto sugli attacchi mirati ai sistemi Windows. Windows è, a causa della sua popolarità, la piattaforma per la quale si scoprono più strumenti di attacco APT. Allo stesso tempo, c’è un’opinione diffusa che Linux sia un sistema operativo sicuro per impostazione predefinita che non è suscettibile di codice maligno. È certamente vero che Linux non ha affrontato il diluvio di virus, worm e Trojan che hanno affrontato quelli che eseguono sistemi Windows nel corso degli anni. Tuttavia, c’è certamente del malware per Linux – tra cui backdoor PHP, rootkit e codice exploit. Inoltre, i numeri possono essere fuorvianti. L’importanza strategica dei server con Linux li rende un obiettivo attraente per gli aggressori di tutti i tipi. Se un aggressore è in grado di compromettere un server con Linux, non solo ottiene l’accesso ai dati memorizzati sul server, ma può anche prendere di mira gli endpoint collegati ad esso con Windows o macOS – per esempio, attraverso un download drive-by. Inoltre, è più probabile che i computer Linux siano lasciati senza protezione, in modo che una tale compromissione possa passare inosservata. Quando le vulnerabilità Heartbleed e Shellshock sono state segnalate per la prima volta nel 2014, due delle principali preoccupazioni erano che i server Linux compromessi potessero diventare il gateway di un aggressore in una rete aziendale e potessero dare l’accesso a dati aziendali sensibili.

Il Global Research and Analysis Team (GReAT) di Kaspersky pubblica regolarmente riepiloghi dell’attività delle minacce avanzate persistenti (APT), sulla base della ricerca di threat intelligence discussa in dettaglio nei nostri rapporti APT privati. In questo rapporto, ci concentriamo sul targeting delle risorse Linux da parte degli attori delle minacce APT.

I lettori che desiderano saperne di più sui nostri rapporti di intelligence o richiedere maggiori informazioni su un rapporto specifico sono invitati a contattare [email protected].

Barium

Abbiamo scritto per la prima volta del gruppo APT Winnti (alias APT41 o Barium) nel 2013, quando prendevano di mira soprattutto le aziende di gioco per un profitto finanziario diretto. Nel frattempo, sono cresciuti nelle loro operazioni, hanno sviluppato tonnellate di nuovi strumenti e hanno preso di mira obiettivi molto più complessi. MESSAGETAP è un malware Linux utilizzato da questo gruppo per intercettare selettivamente i messaggi SMS dalle infrastrutture degli operatori di telecomunicazioni. Secondo FireEye, il gruppo ha distribuito questo malware sui sistemi di gateway SMS come parte delle sue operazioni per infiltrarsi negli ISP e nelle società di telecomunicazioni al fine di costruire una rete di sorveglianza.

Recentemente, abbiamo scoperto un altro strumento sospetto di Barium/APT41, scritto nel linguaggio di programmazione Go (noto anche come Golang) che implementa uno strumento dinamico di corruzione dei pacchetti/attacco alla rete controllato da C2 per le macchine Linux. Anche se non è chiaro al 100% se si tratta di uno strumento sviluppato per compiti di amministrazione del sistema o se è anche parte del set di strumenti APT41, il fatto che la funzionalità che offre può essere ottenuta anche attraverso altri strumenti di gestione del sistema suggerisce che il suo scopo potrebbe non essere legittimo. Inoltre, il suo nome su disco è piuttosto generico e non è collegato alla sua funzionalità, suggerendo ancora una volta che è potenzialmente uno strumento segreto utilizzato per eseguire alcuni tipi di attacchi distruttivi. Maggiori dettagli su questo strumento possono essere trovati nel nostro rapporto privato “Suspected Barium network control tool in GO for Linux”.

Cloud Snooper

Nel febbraio 2020, Sophos ha pubblicato un rapporto che descrive una serie di strumenti dannosi che attribuisce a un attore di minacce precedentemente sconosciuto chiamato Cloud Snooper. Il fulcro è un rootkit del kernel Linux orientato al server che aggancia le funzioni di controllo del traffico del netfilter per consentire comunicazioni C2 (command-and-control) segrete che attraversano il firewall. Abbiamo analizzato e descritto il backdoor compagno di userland del rootkit, soprannominato ‘Snoopy’, e siamo stati in grado di progettare metodi di rilevamento e scansione per identificare il rootkit su scala. Abbiamo anche scoperto più campioni, così come server mirati in Asia. Crediamo che questo set di strumenti evoluto potrebbe essere stato in sviluppo almeno dal 2016.

Equation

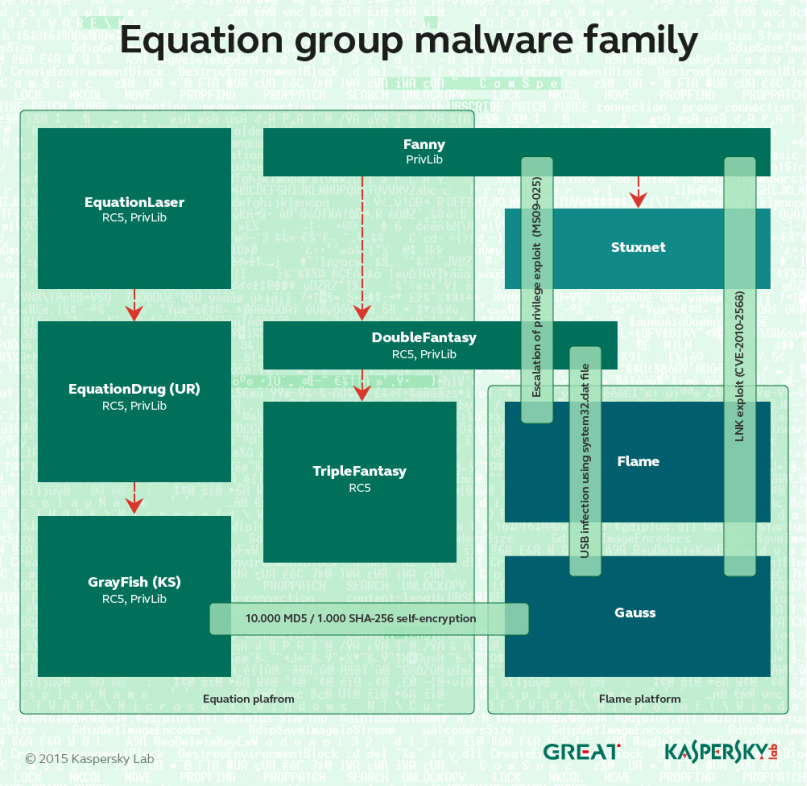

Abbiamo scoperto il gruppo Equation nel 2015. Si tratta di un attore di minacce altamente sofisticato che è stato impegnato in molteplici operazioni CNE (computer network exploitation) risalenti al 2001, e forse già nel 1996. Per molti anni questo attore di minacce ha interagito o lavorato insieme ad altri potenti gruppi APT, per progetti come Stuxnet e Flame. Il gruppo ha un potente arsenale di impianti. Tra quelli che abbiamo trovato ci sono: ‘EQUATIONLASER’, ‘EQUATIONDRUG’, ‘DOUBLEFANTASY’, ‘TRIPLEFANTASY’, ‘FANNY’ e ‘GRAYFISH’. Le innovazioni del gruppo Equation non si limitano alla piattaforma Windows. Il codebase POSIX-compliant del gruppo permette sviluppi paralleli su altre piattaforme. Nel 2015, ci siamo imbattuti nel malware in fase iniziale DOUBLEFANTASY per Linux. Questo impianto raccoglie informazioni e credenziali di sistema e fornisce un accesso generico a un computer infetto. Dato il ruolo che questo modulo gioca nel ciclo di vita dell’infezione, suggerirebbe la presenza di analoghi impianti di stadio successivo, più sofisticati, anche se non siamo stati in grado di trovarne nessuno.

HackingTeam

HackingTeam era una società informatica italiana che sviluppava e vendeva software di intrusione e di cosiddetta “sorveglianza legale” a governi, forze dell’ordine e aziende di tutto il mondo. Purtroppo per loro, sono stati violati e hanno subito una violazione dei dati nel 2015, per mano dell’attivista noto come Phineas Phisher. La successiva perdita di 400GB di dati aziendali rubati, tra cui il codice sorgente e le informazioni sui clienti, ha permesso a questi strumenti di essere acquisiti, adattati e utilizzati da attori di minacce in tutto il mondo, come DancingSalome (aka Callisto). Gli strumenti trapelati includevano un exploit zero-day per Adobe Flash (CVE-2015-5119) così come piattaforme sofisticate in grado di fornire accesso remoto, keylogging, registrazione ed esfiltrazione di informazioni generali e, forse più importante, la capacità di recuperare i frame audio e video di Skype direttamente dalla memoria, bypassando la crittografia del flusso. Il malware RCS (Remote Control System) (alias Galileo, Da Vinci, Korablin, Morcut e Crisis) include più componenti, tra cui agenti desktop per Windows, macOS e forse non sorprendentemente… Linux.

Lazarus

Alla fine del 2018, abbiamo scoperto un framework dannoso precedentemente sconosciuto che abbiamo chiamato internamente MATA. Questo framework è stato utilizzato per colpire aziende commerciali in Corea, India, Germania e Polonia. Mentre non siamo stati in grado di trovare sovrapposizioni di codice con nessun altro attore noto, il motore Kaspersky Threat Attribution ha mostrato somiglianze di codice con Manuscrypt, malware complesso utilizzato da Lazarus (aka Hidden Cobra). Questo framework, come i precedenti malware sviluppati da Lazarus, includeva una backdoor per Windows. Tuttavia, abbiamo anche trovato una variante Linux che crediamo sia stata progettata per i dispositivi di rete.

Nel giugno 2020, abbiamo analizzato nuovi campioni macOS collegati alle campagne Lazarus Operation AppleJeus e TangoDaiwbo, utilizzati in attacchi finanziari e di spionaggio. I campioni erano stati caricati su VirusTotal. I file caricati includevano anche una variante di malware per Linux che includeva funzionalità simili al malware TangoDaiwbo per macOS. Questi campioni confermano uno sviluppo che avevamo evidenziato due anni prima – che il gruppo stava attivamente sviluppando malware non-Windows.

Sofacy

Sofacy (alias APT28, Fancy Bear, STRONTIUM, Sednit e Tsar Team) è un attore di minacce APT molto attivo e prolifico. Dal suo dispiegamento ad alto volume di zero-day al suo innovativo e ampio set di malware, Sofacy è uno dei principali gruppi che monitoriamo. Tra gli strumenti nell’arsenale del gruppo c’è SPLM (noto anche come CHOPSTICK e XAgent), uno strumento di secondo livello utilizzato selettivamente contro obiettivi in tutto il mondo. Nel corso degli anni, Sofacy ha sviluppato moduli per diverse piattaforme, tra cui, nel 2016, moduli per Linux, rilevati come “Fysbis”. Gli artefatti coerenti visti nel corso degli anni e attraverso Windows, macOS, iOS e Linux suggeriscono che gli stessi sviluppatori, o un piccolo team di base, stanno modificando e mantenendo il codice.

Il Dukes

Il Dukes è un sofisticato attore di minacce che è stato documentato da noi per la prima volta nel 2013, ma i cui strumenti sono stati utilizzati in attacchi risalenti al 2008. Il gruppo è responsabile di attacchi contro obiettivi in Cecenia, Ucraina, Georgia, così come i governi occidentali e le ONG, la NATO e gli individui – si pensa che il gruppo sia dietro l’hack del Democratic National Congress nel 2016. Il set di strumenti dei Duchi comprende una serie completa di malware che implementano funzionalità simili, ma codificate in diversi linguaggi di programmazione. Il malware e le campagne del gruppo includono PinchDuke, GeminiDuke, CosmicDuke, MiniDuke, CozyDuke, OnionDuke, SeaDuke, HammerDuke e CloudDuke. Almeno uno di questi, SeaDuke, include una variante Linux.

I Lamberts

I Lamberts è un gruppo di attori minacciosi altamente sofisticato che è noto per possedere un enorme arsenale di malware, tra cui backdoor passive, guidate dalla rete, diverse generazioni di backdoor modulari, strumenti di raccolta e wipers per eseguire attacchi distruttivi. Abbiamo creato uno schema di colori per distinguere i vari strumenti e impianti utilizzati contro diverse vittime in tutto il mondo.

Tempistica della scoperta di Lamberts

Nel 2017, abbiamo pubblicato una panoramica della famiglia Lamberts; e ulteriori aggiornamenti (GoldLambert, SilverLambert, RedLambert, BrownLambert) sono disponibili per i clienti dei nostri report di threat intelligence. Il focus delle varie varianti di Lamberts è sicuramente Windows. Tuttavia, le firme che abbiamo creato per Green Lambert per Windows si sono attivate anche su una variante macOS di Green Lambert che era funzionalmente simile alla versione Windows. Inoltre, abbiamo anche identificato campioni della backdoor SilverLambert compilata sia per Windows che per Linux.

Tsunami backdoor

Tsunami (aka Kaiten) è una backdoor UNIX utilizzata da diversi attori di minacce da quando è stata vista per la prima volta in natura nel 2002. Il codice sorgente è stato reso pubblico alcuni anni fa; e ora ci sono più di 70 varianti. Il codice sorgente si compila senza problemi su una vasta gamma di dispositivi embedded; e ci sono versioni per ARM, MIPS, Sparc e Cisco 4500/PowerPC. Tsunami rimane una minaccia per i router basati su Linux, DVR e il crescente numero di dispositivi IoT (internet delle cose). Nel 2016, una variante di Tsunami è stata utilizzata nell’hack di Linux Mint, dove un attore sconosciuto ha compromesso le ISO della distribuzione Linux Mint per includere una backdoor. Abbiamo anche osservato l’uso della backdoor Tsunami per colpire chirurgicamente un certo numero di utenti di criptovalute su Linux.

Turla

Turla (alias Uroboros, Venomous Bear e Waterbug) è un prolifico gruppo di lingua russa noto per le sue tattiche di esfiltrazione occulta come l’uso di connessioni satellitari dirottate, water-holing di siti web governativi, backdoor di canali occulti, rootkit e tattiche di inganno. Questo attore di minacce, come altri gruppi APT, ha apportato modifiche significative al suo set di strumenti nel corso degli anni. Fino al 2014, ogni campione di malware utilizzato da Turla che avevamo visto era progettato per le versioni a 32 o 64 bit di Windows.

Poi nel dicembre 2014, abbiamo pubblicato il nostro rapporto su Penguin Turla, un componente Linux nell’arsenale di Turla. Si tratta di una backdoor stealth che non richiedeva privilegi elevati, cioè diritti di amministratore o di root. Anche se qualcuno con accesso limitato al sistema lo lancia, la backdoor può intercettare i pacchetti in entrata ed eseguire i comandi degli attaccanti sul sistema mantenendo la furtività. È anche piuttosto difficile da scoprire, quindi se è installato su un server compromesso, potrebbe rimanere lì inosservato per molto tempo. Ulteriori ricerche su Penguin Turla hanno rivelato che le sue radici risalgono all’operazione Moonlight Maze a metà degli anni ’90. Nel maggio di quest’anno, i ricercatori di Leonardo hanno pubblicato un rapporto su Penguin_x64, una variante precedentemente non documentata della backdoor Penguin Turla Linux. Sulla base di questo rapporto, abbiamo generato sonde di rete che rilevano gli host infetti da Penquin_x64 su scala, permettendoci di scoprire un paio di dozzine di server infetti in Europa e negli Stati Uniti, fino a luglio 2020. Crediamo che, seguendo la documentazione pubblica degli strumenti GNU/Linux, Turla possa aver riproposto Penguin per condurre operazioni diverse dalla tradizionale raccolta di informazioni.

Two-Sail Junk

Nel gennaio 2020, è stato scoperto un buco nell’acqua che utilizzava una catena completa di exploit iOS in remoto per distribuire un impianto ricco di funzionalità chiamato LightSpy. Il sito sembra essere stato progettato per colpire gli utenti di Hong Kong, in base al contenuto della pagina di destinazione. Per il momento, finché non saremo in grado di collegare la campagna a un gruppo noto, abbiamo dato il nome di Two-Sail Junk all’attore della minaccia dietro questo impianto. Tuttavia, mentre il nostro rapporto pubblico si è concentrato sull’impianto iOS, il progetto è più ampio di quanto si pensasse in precedenza, supportando un impianto Android, e probabilmente supportando impianti per Windows, Linux e MacOS.

WellMess

Nel marzo 2020, abbiamo iniziato a tracciare attivamente nuovi server C2 associati al malware comunemente chiamato WellMess, indicando una nuova ondata potenzialmente massiccia di attività. Questo malware è stato inizialmente documentato da JPCERT nel luglio 2018 e da allora è stato sporadicamente attivo. Ci sono state voci che alludono a una possibile connessione con CozyDuke (aka APT29), insieme alla speculazione che l’attività attuale era focalizzata sul settore sanitario, anche se non siamo stati in grado di verificare entrambe le affermazioni. WellMess è un trojan di accesso remoto, scritto in .NET e Go (Golang), cross-compilato per essere compatibile sia con Windows che con Linux.

WildNeutron

Abbiamo pubblicato per la prima volta su WildNeutron nel 2015, insieme ai nostri colleghi di Symantec, che lo chiamano Morpho o Butterfly. Questo gruppo, salito alla ribalta con i loro attacchi del 2012-2013 a Twitter, Microsoft, Apple e Facebook, è uno dei più elusivi, misteriosi e dinamici che abbiamo visto. Il loro arsenale comprendeva molti strumenti interessanti e innovativi, come backdoor LSA o plugin IIS, accoppiati sia a zero-day-based che a dispiegamento fisico. Non sorprende che in diversi attacchi noti WildNeutron abbia usato anche una backdoor Linux personalizzata.

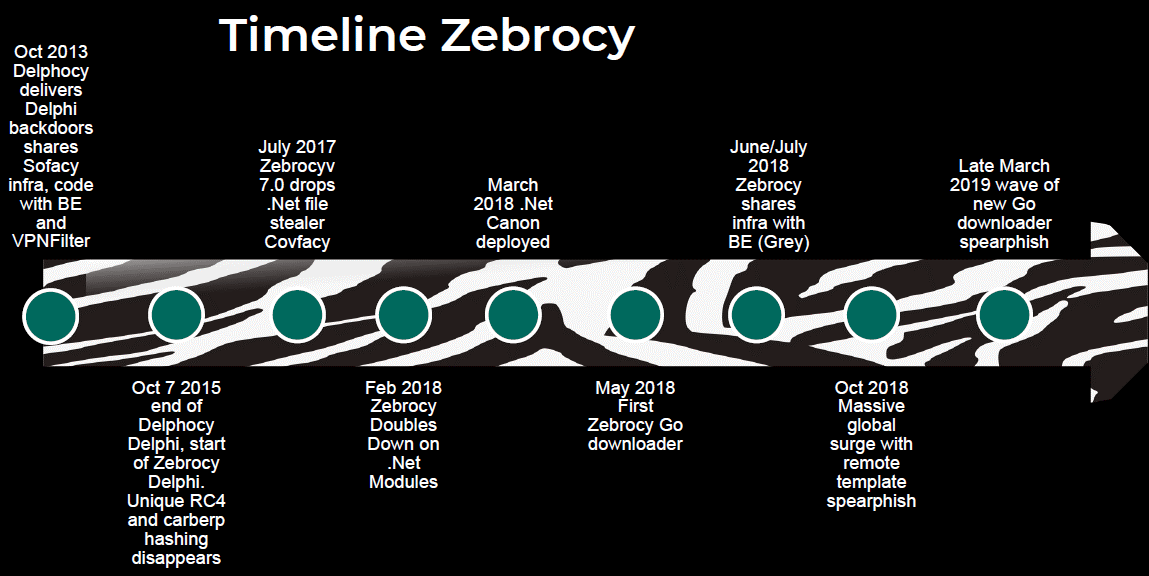

Zebrocy

Zebrocy è un malware personalizzato che stiamo seguendo dal 2015. Il gruppo che utilizza questo malware ha iniziato come un sottoinsieme di Sofacy, ma ha anche somiglianze e sovrapposizioni con altri gruppi APT. Il gruppo ha sviluppato malware in diversi linguaggi, tra cui Delphi, AutoIT, .NET, C#, PowerShell e Go. Zebrocy ha preso di mira principalmente le organizzazioni governative dell’Asia centrale, sia nel paese che in località remote. Il gruppo fa ampio uso di spear phishing per compromettere gli endpoint di Windows. Tuttavia, le sue backdoor sono configurate per comunicare direttamente con gli host web server assegnati all’IP sulla porta 80; e il gruppo sembra favorire Linux per questa parte della sua infrastruttura – in particolare, Apache 2.4.10 in esecuzione su Debian Linux.

Raccomandazioni per proteggere i sistemi Linux

Una delle ragioni principali per cui i sistemi Linux non vengono protetti è un falso senso di sicurezza derivante dall’uso di Linux invece del ben più popolare (e più mirato) Windows. Tuttavia, speriamo che tutti i punti di cui sopra siano abbastanza convincenti per voi per iniziare a proteggere le vostre macchine basate su Linux in modo serio.

La prima raccomandazione è quella di mantenere una lista di fonti affidabili del vostro software. Pensate a questo allo stesso modo dell’approccio raccomandato per le applicazioni Android o iOS – installare solo applicazioni dai repository ufficiali. Nel mondo Linux godiamo di più libertà: per esempio, anche se stai usando Ubuntu, non sei limitato solo al repository di Canonical. Qualsiasi file .DEB, o anche il codice sorgente delle applicazioni da GitHub, è al vostro servizio. Ma per favore scegliete queste fonti con saggezza. Non seguite ciecamente istruzioni come “Eseguite questo script dal nostro server per installare”; o “curl https://install-url | sudo bash” – che è un incubo per la sicurezza.

Siate anche attenti al modo sicuro di ottenere le applicazioni da questi repository affidabili. I vostri canali per aggiornare le applicazioni devono essere criptati utilizzando HTTPS o protocolli SSH. Oltre alla fiducia nelle fonti del software e nel suo canale di consegna, è fondamentale che gli aggiornamenti arrivino in modo tempestivo. La maggior parte delle moderne versioni di Linux sono in grado di farlo per voi, ma un semplice cron script vi aiuterebbe a rimanere più protetti e ad ottenere tutte le patch non appena vengono rilasciate dagli sviluppatori.

La prossima cosa che vi consigliamo è di controllare le impostazioni relative alla rete. Con comandi come “netstat -a” potreste filtrare tutte le porte aperte non necessarie sul vostro host. Evitate le applicazioni di rete di cui non avete davvero bisogno o che non usate per ridurre al minimo l’impronta di rete. Inoltre, sarebbe fortemente raccomandato impostare correttamente il firewall dalla vostra distribuzione Linux, per filtrare il traffico e memorizzare l’attività di rete dell’host. È anche una buona idea non andare online direttamente, ma attraverso NAT.

Per continuare con le regole di sicurezza relative alla rete, si consiglia di proteggere le chiavi SSH memorizzate localmente (utilizzate per i servizi di rete) utilizzando almeno le password. In modo più “paranoico” potreste anche memorizzare le chiavi su uno storage esterno protetto, come i token di qualsiasi fornitore affidabile. Sul lato server delle connessioni, al giorno d’oggi non è così difficile impostare l’autenticazione multi-fattore per le sessioni SSH, come i messaggi al telefono o altri meccanismi come le app di autenticazione.

Finora, le nostre raccomandazioni hanno coperto le fonti del software, il canale di consegna delle applicazioni, evitando l’impronta di rete non necessaria e la protezione delle chiavi di crittografia. Un’altra idea che raccomandiamo per monitorare le minacce che non siete riusciti a trovare a livello di filesystem è quella di conservare e analizzare i log delle attività di rete. Potreste installare e utilizzare un tap di rete fuori banda per monitorare e analizzare in modo indipendente le comunicazioni di rete dei vostri sistemi Linux.

Come parte del vostro modello di minaccia, dovete considerare la possibilità che, nonostante tutte le misure di cui sopra, gli attaccanti possano compromettere la vostra protezione. Pensate alla prossima fase della protezione in termini di persistenza di un attaccante nel sistema. Probabilmente faranno delle modifiche per essere in grado di avviare il loro Trojan automaticamente dopo il riavvio del sistema. Quindi, è necessario monitorare regolarmente i principali file di configurazione, nonché l’integrità dei binari di sistema, proprio in caso di virus di file. I log menzionati sopra per il monitoraggio della comunicazione di rete, è pienamente applicabile qui: il sistema di auditing di Linux raccoglie le chiamate di sistema e i record di accesso ai file. Demoni aggiuntivi come “osquery” possono essere utilizzati per lo stesso compito. . Qualsiasi file sospetto, URL e indirizzi IP possono essere controllati su Kaspersky Threat Intelligence Portal.

Anche la sicurezza fisica dei dispositivi è importante. Non importa quanta attenzione presti alla rete e all’hardening a livello di sistema se il tuo portatile finisce nelle mani di un aggressore e non hai preso misure per proteggerlo da questo vettore di attacco. Dovreste considerare la crittografia completa del disco e i meccanismi di avvio sicuro per la sicurezza fisica. Un approccio più simile a quello di una spia sarebbe quello di posizionare un nastro di sicurezza antimanomissione sull’hardware più critico.

Una soluzione dedicata con sicurezza Linux può semplificare il compito di protezione: la protezione dalle minacce web rileva i siti web dannosi e di phishing; la protezione dalle minacce di rete rileva gli attacchi di rete nel traffico in entrata; l’analisi del comportamento rileva le attività dannose, mentre il controllo dei dispositivi consente la gestione dei dispositivi collegati e l’accesso ad essi.

La nostra raccomandazione finale si riferisce a Docker. Questa non è una minaccia teorica: l’infezione dei container è un problema molto reale. La containerizzazione non fornisce sicurezza da sola. Alcuni container sono abbastanza isolati dall’host, ma non tutti – esistono interfacce di rete e di file system in essi e nella maggior parte dei casi ci sono ponti tra il mondo fisico e quello containerizzato.

Pertanto, è possibile utilizzare una soluzione di sicurezza che permette di aggiungere sicurezza nel processo di sviluppo. Kaspersky Hybrid Cloud Security include l’integrazione con le piattaforme CI/CD, come Jenkins, attraverso uno script per la scansione delle immagini Docker alla ricerca di elementi dannosi in diverse fasi.

Per prevenire gli attacchi alla catena di approvvigionamento, è possibile utilizzare On-Access Scanning (OAS) e On-Demand Scanning (ODS) di container, immagini e repository locali e remoti. Il monitoraggio dello spazio dei nomi, il controllo flessibile dell’ambito di scansione basato su maschere e la capacità di scansionare diversi livelli di container aiutano a far rispettare le best practice di sviluppo sicuro.

Abbiamo suddiviso questo elenco di raccomandazioni in sezioni logiche. Tenete a mente che, oltre ad applicare tutte le misure che abbiamo menzionato, dovreste anche verificare e controllare regolarmente tutti i log generati e qualsiasi altro messaggio. Altrimenti potreste perdervi i segni di un’intrusione. Un’ultima idea, per gli appassionati di sicurezza, è quella di adottare misure attive – fornire test di penetrazione del sistema di tanto in tanto.

Sommario delle raccomandazioni:

- Mantenere una lista di fonti di software fidate, evitare di utilizzare canali di aggiornamento non criptati.

- Non eseguire binari e script da fonti non fidate. Un modo ampiamente pubblicizzato per installare programmi con comandi come “curl https://install-url | sudo bash” è un incubo per la sicurezza.

- Assicuratevi che la vostra procedura di aggiornamento sia efficace. Impostare gli aggiornamenti di sicurezza automatici.

- Perfettamente impostato il firewall: assicurarsi che registri l’attività di rete, bloccare tutte le porte che non si utilizzano, ridurre al minimo l’impronta di rete.

- Utilizzare l’autenticazione SSH basata su chiave, proteggere le chiavi con password.

- Utilizza 2FA e memorizza le chiavi sensibili su dispositivi token esterni (ad esempio Yubikey).

- Utilizza un tap di rete fuori banda per monitorare e analizzare in modo indipendente le comunicazioni di rete dei tuoi sistemi Linux.

- Mantieni l’integrità dei file eseguibili del sistema. Esaminare regolarmente le modifiche ai file di configurazione.

- Essere preparati ad attacchi interni/fisici: usare la crittografia completa del disco, l’avvio fidato/sicuro e mettere un nastro di sicurezza anti-manomissione sul vostro hardware critico.

- Audite il sistema, controllate i log alla ricerca di indicatori di attacchi.

- Eseguite test di penetrazione sulla vostra configurazione Linux.

- Utilizzate una soluzione di sicurezza dedicata per Linux con protezione web e di rete, oltre a funzioni per la protezione DevOps.