An overview of targeted attacks and APTs on Linux

意外かもしれませんが、Windowsシステムへの標的型攻撃について多くの記事が書かれています。 Windows は、その人気の高さから、APT 攻撃ツールが最も多く発見されるプラットフォームでもあります。 一方で、Linuxはデフォルトで安全なOSであり、悪意のあるコードの影響を受けることはないという意見も広く存在しています。 確かに、Linuxは、Windowsシステムが長年にわたって直面してきたウイルス、ワーム、トロイの木馬の大洪水に直面していません。 しかし、PHPのバックドア、ルートキット、エクスプロイトコードなど、Linux用のマルウェアは確かに存在します。 また、数字は誤解を招く恐れがあります。 Linuxを実行しているサーバは戦略的に重要であるため、あらゆる種類の攻撃者にとって魅力的なターゲットとなっています。 攻撃者がLinuxを実行しているサーバを侵害することができれば、そのサーバに保存されているデータにアクセスできるだけでなく、ドライブバイダウンロードなどによって、WindowsやmacOSを実行しているサーバに接続されているエンドポイントを狙うことができます。 さらに、Linuxコンピュータは保護されていない可能性が高いため、このような不正アクセスは気づかれない可能性があります。

カスペルスキーのグローバルリサーチ&アナリシスチーム(GReAT)は、プライベートAPTレポートで詳細を説明した脅威インテリジェンスリサーチに基づいて、高度持続的脅威(APT)活動のサマリーを定期的に発表しています。

私たちのインテリジェンス レポートについてもっと知りたい方や、特定のレポートに関する詳細情報をお求めの方は、[email protected] までご連絡ください。

Barium

私たちが Winnti APT グループ (別名 APT41 または Barium) について最初に記事を書いたのは 2013 年で、彼らは直接的な金銭的利益を得るために主にゲーム会社を標的にしていました。 その後、彼らは活動を拡大し、大量の新しいツールを開発し、より複雑なターゲットを狙うようになりました。 MESSAGETAP」は、このグループが通信事業者のインフラからSMSメッセージを選択的に傍受するために使用するLinuxマルウェアです。

最近、Barium/APT41の疑いのある別のツールを発見しました。このツールは、プログラミング言語Go(Golangとしても知られている)で書かれており、Linuxマシン用の動的でC2制御のパケット破損/ネットワーク攻撃ツールを実装しています。 これがシステム管理作業のために開発されたツールなのか、それともAPT41のツールセットの一部でもあるのかは100%明らかではありませんが、このツールが提供する機能は他のシステム管理ツールでも実現可能であることから、その目的は正当なものではない可能性があります。 また、ディスク上の名前は機能とは無関係の一般的なものであり、これもある種の破壊的な攻撃を行うための秘密のツールである可能性を示唆しています。

Cloud Snooper

2020年2月、ソフォスは、Cloud Snooper という未知の脅威アクターによる一連の悪意のあるツールについてのレポートを発表しました。 その中心となるのは、サーバー指向のLinuxカーネルルートキットで、ファイアウォールを突破した秘密のC2(コマンドアンドコントロール)通信を可能にするために、netfilterのトラフィック制御機能をフックします。 私たちは、「Snoopy」と呼ばれるルートキットのユーザーランド・コンパニオン・バックドアを分析・説明し、このルートキットを大規模に特定するための検出・スキャン方法を設計することができました。 また、より多くのサンプルと、アジアの標的となるサーバーを発見しました。

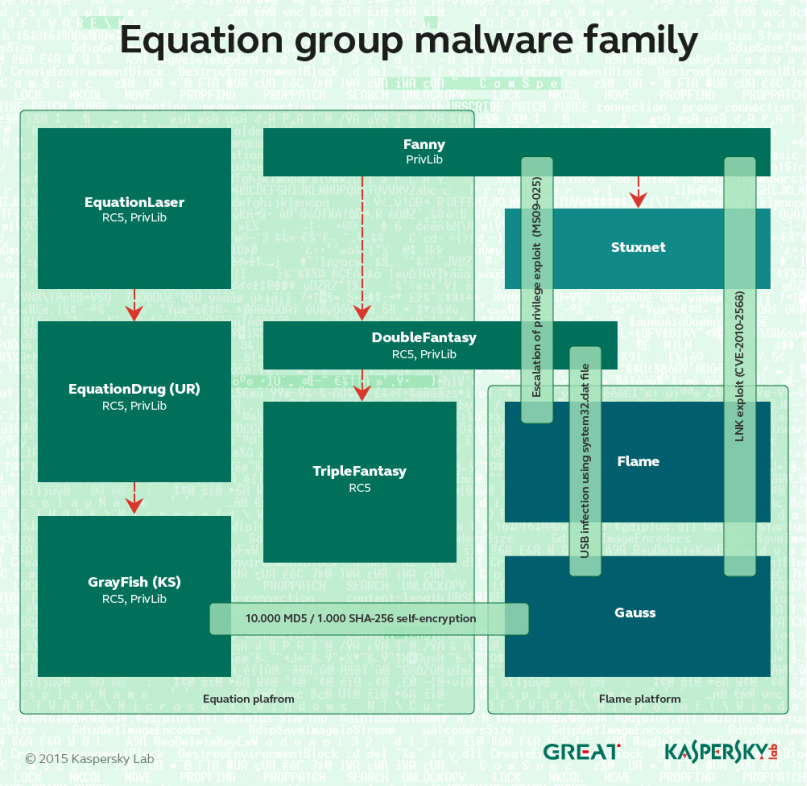

Equation

私たちは2015年にEquationグループを発見しました。 このグループは非常に洗練された脅威アクターで、2001年から、おそらく1996年までさかのぼって複数のCNE(コンピューター・ネットワーク搾取)活動に従事してきました。 この脅威アクターは、StuxnetやFlameなどのプロジェクトにおいて、他の強力なAPTグループと長年にわたって交流し、協力してきました。 このグループは、強力なインプラントの武器を持っています。 私たちが見つけたものの中には EQUATIONLASER」、「EQUATIONDRUG」、「DOUBLEFANTASY」、「TRIPLEFANTASY」、「FANNY」、「GRAYFISH」。 Equationグループの革新性は、Windowsプラットフォームに留まりません。 同グループのPOSIXに準拠したコードベースは、他のプラットフォームでの並行開発を可能にしています。 2015年には、Linux用の初期段階のマルウェア「DOUBLEFANTASY」を入手しました。 このインプラントは、システム情報や認証情報を収集し、感染したコンピュータに一般的なアクセスを提供します。

HackingTeam

HackingTeam はイタリアの情報技術企業で、侵入やいわゆる「合法的な監視ソフトウェア」を開発し、世界中の政府、法執行機関、企業に販売していました。 彼らにとって不幸だったのは、2015年に「フィニアス・フィッシャー」と呼ばれる活動家の手によってハッキングされ、データ流出の被害に遭ったことです。 その後、ソースコードや顧客情報など、盗まれた400GBの企業データが流出したことで、これらのツールは、DancingSalome(別名:Callisto)などの世界中の脅威アクターによって入手、適応、使用されることになりました。 流出したツールには、Adobe Flashのゼロデイエクスプロイト(CVE-2015-5119)のほか、リモートアクセス、キーロギング、一般的な情報の記録と流出を可能にする洗練されたプラットフォームが含まれており、特に注目すべきは、ストリームの暗号化を回避して、Skypeのオーディオおよびビデオフレームをメモリから直接取得する機能でした。 RCS(Remote Control System)マルウェア(別名:Galileo、Da Vinci、Korablin、Morcut、Crisis)には、Windows、macOS、そしておそらく意外と知られていない…Linux用のデスクトップエージェントを含む複数のコンポーネントが含まれています。

Lazarus

2018年後半、私たちは内部でMATAと名付けた、これまで知られていなかった悪意のあるフレームワークを発見しました。 このフレームワークは、韓国、インド、ドイツ、ポーランドの営利企業を標的に使用されていました。 他の既知のアクターとのコードの重複を見つけることはできませんでしたが、Kaspersky Threat Attributionエンジンは、Lazarus(別名:Hidden Cobra)が使用する複雑なマルウェア「Manuscrypt」とのコードの類似性を示しました。 このフレームワークは、Lazarus が開発した以前のマルウェアと同様に、Windows のバックドアを含んでいました。

2020年6月には、LazarusのOperation AppleJeusやTangoDaiwboキャンペーンに関連する新しいmacOSサンプルを分析しました。 これらのサンプルはVirusTotalにアップロードされていました。 アップロードされたファイルには、macOS用TangoDaiwboマルウェアと同様の機能を含むLinux用マルウェアの亜種も含まれていました。

Sofacy

Sofacy(別名:APT28、Fancy Bear、STRONTIUM、Sednit、Tsar Team)は、非常に活動的で多作なAPTの脅威アクターです。 大量のゼロデイを展開し、革新的で幅広いマルウェアセットを提供しているSofacyは、当社が監視するトップグループの1つです。 このグループのツールの中には、世界中の標的に対して選択的に使用されるセカンドステージのツールであるSPLM(CHOPSTICKやXAgentとも呼ばれる)があります。 ソファシーは長年にわたり、いくつかのプラットフォーム向けのモジュールを開発してきましたが、2016年には「Fysbis」として検出されたLinux向けのモジュールも開発しました。

The Dukes

The Dukesは、2013年に初めて文書化された洗練された脅威アクターですが、そのツールは2008年にさかのぼって攻撃に使用されています。 このグループは、チェチェン、ウクライナ、グルジアのほか、欧米の政府やNGO、NATO、個人などの標的に対する攻撃を行っており、2016年に行われたDemocratic National Congressのハッキングの背後にはこのグループがいると考えられています。 Dukesのツールセットには、同様の機能を実装しつつ、複数の異なるプログラミング言語でコーディングされたマルウェアの包括的なセットが含まれています。 同グループのマルウェアやキャンペーンには、PinchDuke、GeminiDuke、CosmicDuke、MiniDuke、CozyDuke、OnionDuke、SeaDuke、HammerDuke、CloudDukeなどがあります。

The Lamberts

The Lamberts は高度に洗練された脅威アクター グループであり、破壊的な攻撃を実行するためのパッシブなネットワーク駆動型のバックドア、数世代にわたるモジュラー バックドア、ハーベスト ツール、ワイパーなど、膨大なマルウェアを保有していることが知られています。 私たちは、世界中のさまざまな被害者に対して使用されているさまざまなツールやインプラントを区別するために、カラースキームを作成しました。

Lamberts発見のタイムライン

2017年、私たちはLambertsファミリーの概要を発表しました。そして、さらなるアップデート(GoldLambert、SilverLambert、RedLambert、BrownLambert)は、私たちの脅威インテリジェンスレポートのお客様に提供しています。 様々なLambertsの亜種は、間違いなくWindowsに焦点を当てています。 それにもかかわらず、私たちがWindows用のGreen Lambert用に作成したシグネチャは、Windows版と機能的に類似したGreen LambertのmacOS版の亜種でもトリガされました。

Tsunami バックドア

Tsunami (aka Kaiten) は、2002年に自然界で初めて目撃されて以来、複数の脅威アクターによって使用されている UNIX バックドアです。 数年前にソースコードが公開され、現在では70以上の亜種が存在しています。 ソースコードは幅広い組み込み機器でスムーズにコンパイルでき、ARM、MIPS、Sparc、Cisco 4500/PowerPC用のバージョンがある。 Tsunamiは、LinuxベースのルーターやDVR、そして増え続けるIoT(モノのインターネット)機器にとって、依然として脅威となっています。 2016年には、Tsunamiの亜種がLinux Mintのハッキングに使用され、未知の脅威行為者がLinux MintのディストリビューションISOを侵害してバックドアを含むようにしました。

Turla

Turla(別名Uroboros、Venomous Bear、Waterbug)は、ハイジャックされた衛星接続の使用、政府系ウェブサイトのウォーターホーリング、隠密チャンネルのバックドア、ルートキット、欺瞞戦術などの隠密流出戦術で知られる、ロシア語を話す多作なグループです。 この脅威アクターは、他のAPTグループと同様に、長年にわたってツールセットを大幅に変更してきました。 2014年までは、私たちが目にしたTurlaが使用するマルウェアのサンプルはすべて、32ビットまたは64ビットバージョンのWindows用に設計されていました。

そして2014年12月、私たちはTurlaの武器であるLinuxコンポーネント、Penguin Turlaに関するレポートを発表しました。 これは、昇格した特権、つまり管理者やroot権限を必要としなかったステルスバックドアです。 システムへのアクセスが制限されている人が起動したとしても、バックドアはステルス性を維持したまま、受信パケットを傍受し、攻撃者からのコマンドをシステム上で実行することができます。 また、どちらかというと摘発されにくいため、侵害されたサーバーにインストールされた場合、長い間気づかれずに放置される可能性があります。 ペンギン・ターラについてさらに調査を進めると、そのルーツが1990年代半ばの「月光の迷宮」作戦にまで遡ることが判明しました。 今年の5月、Leonardo社の研究者は、Linuxバックドア「Penguin Turla」のこれまで文書化されていなかった亜種である「Penguin_x64」に関するレポートを発表しました。 このレポートに基づいて、Penquin_x64に感染したホストを大規模に検出するネットワークプローブを生成したところ、最近では2020年7月に欧米で数十台の感染したサーバーを発見することができました。

Two-Sail Junk

2020年1月、LightSpyという名前の機能豊富なインプラントを展開するために、iOSのフルリモート エクスプロイト チェーンを利用した水飲み場が発見されました。 このサイトは、ランディングページの内容から、香港のユーザーをターゲットに設計されているようです。 当面の間、このキャンペーンを既知のグループに結びつけることができるまで、このインプラントの背後にいる脅威アクターにTwo-Sail Junkという名前を与えました。

WellMess

2020年3月、WellMessと一般的に呼ばれるマルウェアに関連する新しいC2サーバーを積極的に追跡し始めました。 このマルウェアは、2018年7月にJPCERTによって最初に文書化され、それ以降は散発的に活動しています。 CozyDuke(別名APT29)との関係の可能性をほのめかす噂や、現在の活動がヘルスケア業界に焦点を当てているという憶測もありましたが、いずれの主張も確認できませんでした。 WellMess はリモート アクセス トロイの木馬で、.NET と Go (Golang) で書かれており、Windows と Linux の両方に対応するようにクロスコンパイルされています。

WildNeutron

私たちは 2015 年に初めて WildNeutron について発表しましたが、これは Morpho または Butterfly と呼んでいる Symantec の同僚と一緒でした。 2012年から2013年にかけて、Twitter、Microsoft、Apple、Facebookへの攻撃で注目を集めたこのグループは、私たちが見てきた中でも最もつかみどころがなく、ミステリアスでダイナミックな存在です。 彼らの武器には、LSAバックドアやIISプラグインなど、興味深い革新的なツールが数多く含まれており、ゼロデイベースや物理的な展開も行われていました。

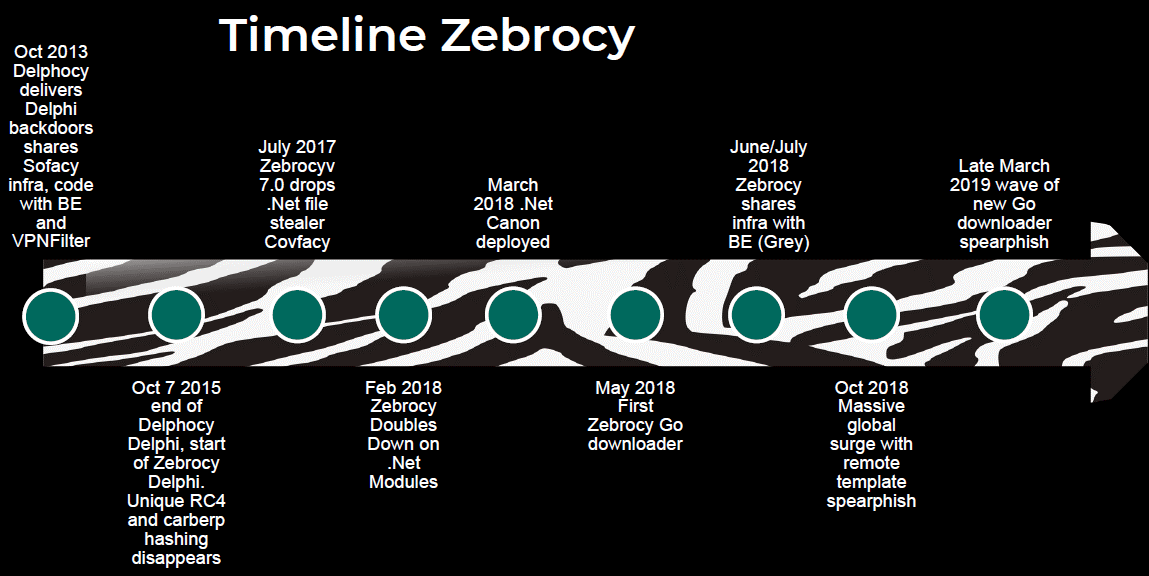

Zebrocy

Zebrocyは、2015年から追跡しているカスタム マルウェアです。 このマルウェアを使用しているグループは、Sofacyのサブセットとしてスタートしましたが、他のAPTグループとの類似点や重複点もあります。 このグループは、Delphi、AutoIT、.NET、C#、PowerShell、Goなど、複数の言語でマルウェアを開発しています。 Zebrocyは、主に中央アジアの政府関連組織を対象に、国内および遠隔地で活動しています。 Zebrocyは、スピアフィッシングを駆使して、Windowsのエンドポイントを侵害します。 しかし、Zebrocyのバックドアは、ポート80を介してIPアドレスで指定されたWebサーバーホストと直接通信するように設定されており、この部分のインフラにはLinuxを好んで使用しているようです。

Linux システムを保護するための推奨事項

Linux システムが無防備になる主な理由の 1 つは、はるかに普及している (そしてより多くの人を対象としている) Windows の代わりに Linux を使用することによる誤った安全感です。

最初の推奨事項は、ソフトウェアの信頼できるソースのリストを維持することです。 これは、AndroidやiOSのアプリに対する推奨アプローチと同じように考えてください。 例えば、Ubuntuを使用していても、Canonical社のリポジトリだけに制限されているわけではありません。 たとえば、Ubuntuを使っていても、Canonicalのリポジトリだけに制限されることはありません。.DEBファイルや、GitHubのアプリケーションソースコードでも、自由に利用できます。 しかし、これらのソースは賢く選んでください。 私たちのサーバーからこのスクリプトを実行してインストールしてください」とか、「curl https://install-url | sudo bash」といった指示に盲目的に従わないでください。 アプリケーションをアップデートするためのチャンネルは、HTTPSやSSHプロトコルを使って暗号化されていなければなりません。 ソフトウェアのソースとその配信チャネルを信頼することに加えて、アップデートがタイムリーに届くことも重要です。

次にお勧めしたいのは、ネットワーク関連の設定をチェックすることです。 netstat -a」のようなコマンドで、ホスト上の不要なオープンポートをすべてフィルタリングすることができます。 ネットワークのフットプリントを最小限にするために、本当に必要のない、または使用しないネットワークアプリケーションを避けてください。 また、トラフィックをフィルタリングし、ホストのネットワークアクティビティを保存するために、Linuxディストリビューションからファイアウォールを適切に設定することを強くお勧めします。

ネットワーク関連のセキュリティルールの続きとして、ローカルに保存されている SSH キー (ネットワークサービスに使用) を少なくともパスワードで保護することをお勧めします。 より「偏執的」なモードでは、信頼できるベンダーのトークンのように、鍵を外部の保護されたストレージに保存することもできます。

ここまで、私たちの推奨事項は、ソフトウェア ソース、アプリケーション デリバリー チャネル、不要なネットワーク フットプリントの回避、および暗号化キーの保護について説明してきました。 ファイルシステム レベルでは見つけられなかった脅威を監視するためにお勧めするもうひとつのアイデアは、ネットワーク アクティビティ ログを保存して分析することです。

脅威モデルの一部として、前述のすべての対策にもかかわらず、攻撃者が保護を侵害する可能性を考慮する必要があります。 攻撃者がシステムに留まるという観点から、次の保護措置を考えてみてください。 彼らはおそらく、システムの再起動後にトロイの木馬を自動的に起動できるように変更するでしょう。 そのため、ファイルウイルスに備えて、主要な設定ファイルやシステムバイナリの整合性を定期的に監視する必要があります。 前述のネットワーク通信を監視するためのログは、ここでも完全に適用できます。Linuxの監査システムは、システムコールとファイルアクセスの記録を収集します。 Linuxの監査システムは、システムコールとファイルアクセスの記録を収集します。”osquery “のような追加のデーモンも同じタスクに使用できます。 . 不審なファイル、URL、IP アドレスは、Kaspersky Threat Intelligence Portal で確認することができます。 ノートパソコンが攻撃者の手に渡り、この攻撃経路から保護するための措置を講じていなければ、ネットワークやシステムレベルのハードニングにどれだけ注意を払っても意味がありません。 物理的なセキュリティとしては、フルディスクの暗号化やセーフブート機構などを検討する必要があります。

Linux セキュリティを備えた専用のソリューションは、保護タスクを簡素化することができます。Web 脅威保護は悪意のあるウェブサイトやフィッシング ウェブサイトを検出し、ネットワーク脅威保護は受信トラフィックのネットワーク攻撃を検出し、行動分析は悪意のあるアクティビティを検出し、デバイス コントロールは接続されたデバイスの管理とアクセスを可能にします。

最後の推奨事項は、Docker に関するものです。 これは理論上の脅威ではありません。コンテナへの感染は非常に現実的な問題です。 コンテナ化はそれだけではセキュリティを提供しません。 一部のコンテナはホストから完全に隔離されていますが、すべてではありません。コンテナにはネットワークとファイルシステムのインターフェイスが存在し、ほとんどの場合、物理的な世界とコンテナ化された世界をつなぐブリッジがあります。

サプライチェーン攻撃を防ぐために、コンテナ、イメージ、ローカルおよびリモートリポジトリのオンアクセススキャン(OAS)とオンデマンドスキャン(ODS)を使用できます。 名前空間の監視、柔軟なマスクベースのスキャンスコープコントロール、コンテナの異なるレイヤーをスキャンする機能は、安全な開発のベストプラクティスを実施するのに役立ちます。

この推奨リストを論理的なセクションに分類しました。 これまでに述べたすべての対策を適用するだけでなく、生成されたすべてのログやその他のメッセージを定期的に監査し、チェックする必要があることを覚えておいてください。 そうしないと、侵入の兆候を見逃してしまう可能性があるからです。

推奨事項の概要:

- 信頼できるソフトウェア ソースのリストを維持し、暗号化されていない更新チャネルの使用を避ける。

- 信頼できないソースからのバイナリやスクリプトを実行しない。 curl https://install-url | sudo bash」のようなコマンドでプログラムをインストールする方法が広く宣伝されていますが、これはセキュリティ上の悪夢です。

- 更新手順が有効であることを確認してください。

- ファイアウォールを適切にセットアップするために時間を費やしてください。ネットワークアクティビティのログを取ること、使用しないポートをすべてブロックすること、ネットワークのフットプリントを最小限にすることを確認してください。

- 鍵ベースのSSH認証を使用し、パスワードで鍵を保護してください。

- 2FA を使用し、外部トークン デバイス (Yubikey など) に機密キーを保存する。

- 帯域外ネットワーク タップを使用して、Linux システムのネットワーク通信を独立して監視および分析する。

- システム実行ファイルの整合性を維持する。

- インサイダー/物理的な攻撃に備える: フル ディスク暗号化、信頼された/安全なブートを使用し、重要なハードウェアにタンパーエビデント セキュリティ テープを貼る。

- システムを監査し、攻撃の指標となるログをチェックする。

- Linux セットアップでペネトレーション テストを実行する。

- ウェブやネットワークの保護、および DevOps 保護のための機能を備えた、Linux 専用のセキュリティ ソリューションを使用する。