フィッシング攻撃

フィッシング攻撃とは

フィッシングとは、ソーシャルエンジニアリング攻撃の一種で、ログイン認証やクレジットカード番号などのユーザーデータを盗むためによく使われます。 フィッシングは、信頼できる組織を装った攻撃者が、被害者を騙して電子メールやインスタントメッセージ、テキストメッセージを開かせることで起こります。 受信者は騙されて悪意のあるリンクをクリックすることで、マルウェアのインストール、ランサムウェア攻撃の一環としてのシステムの凍結、機密情報の漏洩などの被害に遭います。

さらに、フィッシングは、APT(Advanced Persistent Threat)イベントのような大規模な攻撃の一環として、企業や政府機関のネットワークに足場を築くために使用されることがよくあります。

このような攻撃を受けた企業は、市場シェア、評判、消費者の信頼の低下に加えて、深刻な経済的損失を被ることになります。

フィッシング攻撃の例

以下は一般的なフィッシング詐欺の例です。

- myuniversity.edu を装った偽装メールをできるだけ多くの教職員に大量に配布します。

このリンクをクリックすると、いくつかのことが起こります。

- ユーザーは myuniversity.edurenewal.com にリダイレクトされます。このページは、実際の更新ページとまったく同じように見える偽のページで、新しいパスワードと既存のパスワードの両方が要求されます。 このページを監視している攻撃者は、オリジナルのパスワードを乗っ取り、大学のネットワーク上のセキュリティで保護されたエリアへのアクセスを獲得します。 しかし、リダイレクトされている間に、悪意のあるスクリプトがバックグラウンドで作動し、ユーザーのセッション クッキーを乗っ取ります。

Phishing technique

Email Phishing scams

Email Phishingは数字のゲームです。 攻撃者が何千通もの詐欺的なメッセージを送信すれば、たとえ受信者のごく一部が詐欺に引っかかったとしても、重要な情報や大金を得ることができます。

1つは、なりすました組織からの実際のメールに似せて、わざわざフィッシングメッセージをデザインすることです。

加えて、攻撃者は通常、緊急性を感じさせることでユーザーを行動に移させようとします。 たとえば、先に示したように、アカウントの期限切れを予告し、受信者にタイマーをかけるようなメールです。

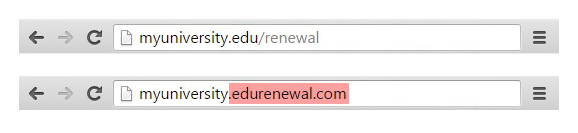

最後に、メッセージ内のリンクは正規のものと似ていますが、通常、ドメイン名のスペルが間違っていたり、サブドメインが増えていたりします。 上記の例では、myuniversity.edu/renewalのURLがmyuniversity.edurenewal.comに変更されています。

スピア フィッシング

スピア フィッシングは、ランダムなアプリケーション ユーザーとは対照的に、特定の個人や企業をターゲットにしています。

攻撃は次のように行われます。

- 犯人は、組織のマーケティング部門の従業員の名前を調べ、最新のプロジェクトの請求書にアクセスします。

- マーケティング ディレクターを装い、「Updated invoice for Q3 campaigns」という件名で、部門のプロジェクト マネージャー (PM) にメールを送ります。

- メール内のリンクは、パスワードで保護された内部文書にリダイレクトされますが、実際には盗まれた請求書の偽装バージョンです。

- PMは文書を見るためにログインするよう要求されます。

攻撃者に有効なログイン情報を提供することで、スピアフィッシングはAPTの第一段階を実行するための効果的な手法です。

フィッシングを防ぐには

フィッシング攻撃を防ぐには、ユーザーと企業の両方が対策を講じる必要があります。

ユーザーにとっては、警戒が重要です。 偽装されたメッセージには、その正体を示す微妙なミスが含まれていることがよくあります。 例えば、先ほどのURLの例のように、スペルミスやドメイン名の変更などがあります。

企業にとっては、フィッシングとスピアフィッシングの両方の攻撃を軽減するために、いくつかのステップを踏むことができます。

- 2ファクタ認証(2FA)は、機密性の高いアプリケーションにログインする際に追加の検証レイヤーを追加するため、フィッシング攻撃に対抗する最も効果的な方法です。 2FAは、ユーザーがパスワードやユーザー名などの「知っているもの」と、スマートフォンなどの「持っているもの」の2つを持つことで成り立ちます。

- 2FAの使用に加えて、組織は厳格なパスワード管理ポリシーを実施すべきです。

- また、2FAの使用に加えて、組織は厳格なパスワード管理ポリシーを実施すべきです。例えば、従業員は頻繁にパスワードを変更し、複数のアプリケーションでパスワードを再利用しないようにすべきです。

Imperva Web Application Firewall がどのようにフィッシング攻撃に役立つかをご覧ください。

Impervaによるフィッシング対策

Impervaは、アクセス管理とWebアプリケーションセキュリティのソリューションを組み合わせて、フィッシング対策を提供しています:

- Imperva Login Protectにより、WebサイトやWebアプリケーションのURLアドレスに2FA保護を導入することができます。 これには、通常は2FA保護の実装が困難なURLパラメータやAJAXページを持つアドレスが含まれます。 このソリューションは、マウスを数回クリックするだけで数秒で導入できます。 ハードウェアやソフトウェアのインストールは不要で、Impervaダッシュボードから直接、ユーザーの役割や権限を簡単に管理することができます。

- クラウド内で動作するImperva Web Application Firewall(WAF)は、ネットワークのエッジで悪意のあるリクエストをブロックします。 これには、フィッシング・エピソードから派生する反射型XSS攻撃に加えて、危険なインサイダーによるマルウェア注入の試みを防ぐことが含まれます。