Een overzicht van gerichte aanvallen en APT’s op Linux

Het is misschien niet verrassend dat er veel is geschreven over gerichte aanvallen op Windows-systemen. Windows is, vanwege zijn populariteit, het platform waarvoor we de meeste APT-aanvaltools ontdekken. Tegelijkertijd is er een wijdverbreide opvatting dat Linux een standaard veilig besturingssysteem is dat niet vatbaar is voor kwaadaardige code. Het is zeker waar dat Linux niet te maken heeft gehad met de stortvloed aan virussen, wormen en Trojaanse paarden waarmee Windows-systemen in de loop der jaren te maken hebben gehad. Er is echter wel degelijk malware voor Linux – waaronder PHP-backdoors, rootkits en exploit code. Bovendien kunnen cijfers misleidend zijn. Het strategische belang van servers met Linux maakt ze een aantrekkelijk doelwit voor aanvallers van allerlei aard. Als een aanvaller een server met Linux weet te compromitteren, krijgt hij niet alleen toegang tot gegevens die op de server zijn opgeslagen, maar kan hij zich ook richten op eindpunten die ermee verbonden zijn en waarop Windows of macOS draait, bijvoorbeeld via een drive-by download. Bovendien is de kans groter dat Linux-computers onbeschermd blijven, zodat een dergelijke compromittering onopgemerkt zou kunnen blijven. Toen de Heartbleed- en Shellshock-kwetsbaarheden in 2014 voor het eerst werden gemeld, waren twee belangrijke punten van zorg dat gecompromitteerde Linux-servers voor een aanvaller een toegangspoort tot een bedrijfsnetwerk zouden kunnen worden en een aanvaller toegang zou kunnen geven tot gevoelige bedrijfsgegevens.

Het Global Research and Analysis Team (GReAT) van Kaspersky publiceert regelmatig samenvattingen van advanced persistent threat (APT)-activiteit, op basis van het onderzoek naar dreigingsinformatie dat in meer detail wordt besproken in onze particuliere APT-rapporten. In dit rapport richten we ons op de gerichtheid op Linux-bronnen door APT-dreigingsactoren.

Lezers die meer willen weten over onze inlichtingenrapporten of meer informatie willen over een specifiek rapport, worden aangemoedigd contact op te nemen met [email protected].

Barium

We schreven voor het eerst over de Winnti APT-groep (ook bekend als APT41 of Barium) in 2013, toen ze het vooral gemunt hadden op gamingbedrijven voor direct financieel gewin. Ondertussen groeiden hun operaties, ontwikkelden ze tonnen nieuwe tools en gingen ze voor veel complexere doelwitten. MESSAGETAP is Linux-malware die door deze groep wordt gebruikt om selectief sms-berichten te onderscheppen uit de infrastructuur van telecomoperatoren. Volgens FireEye heeft de groep deze malware ingezet op SMS gateway systemen als onderdeel van haar operaties om te infiltreren in ISP’s en telecombedrijven om een surveillance grid op te bouwen.

Recentelijk ontdekten we een andere vermoedelijke Barium/APT41 tool, geschreven in de programmeertaal Go (ook bekend als Golang) die een dynamische, C2-gestuurde pakketcorruptie/netwerkaanval tool voor Linux machines implementeert. Hoewel het niet 100% duidelijk is of dit een tool is die ontwikkeld is voor systeembeheertaken of dat het ook deel uitmaakt van de APT41 toolset, suggereert het feit dat de functionaliteit die het biedt ook kan worden bereikt met andere systeembeheertools dat het doel ervan wellicht niet legitiem is. Ook is de naam op schijf nogal algemeen en niet gerelateerd aan de functionaliteit, wat opnieuw suggereert dat het mogelijk een heimelijk hulpmiddel is dat wordt gebruikt voor het uitvoeren van bepaalde soorten destructieve aanvallen. Meer details over deze tool zijn te vinden in ons privé-rapport “Verdacht Barium-netwerkcontroletool in GO voor Linux”.

Cloud Snooper

In februari 2020 publiceerde Sophos een rapport waarin een set kwaadaardige tools werd beschreven die het toeschrijft aan een voorheen onbekende dreigingsactor genaamd Cloud Snooper. Het belangrijkste onderdeel is een server-georiënteerde Linux kernel rootkit die netfilter verkeerscontrolefuncties haakt om firewall-doorkruisende heimelijke C2 (command-and-control) communicatie mogelijk te maken. We analyseerden en beschreven de userland companion backdoor van de rootkit, genaamd ‘Snoopy’, en waren in staat detectie- en scanmethodes te ontwerpen om de rootkit op schaal te identificeren. We hebben ook meer monsters ontdekt, evenals gerichte servers in Azië. We geloven dat deze geëvolueerde toolset ten minste sinds 2016 in ontwikkeling kan zijn.

Equation

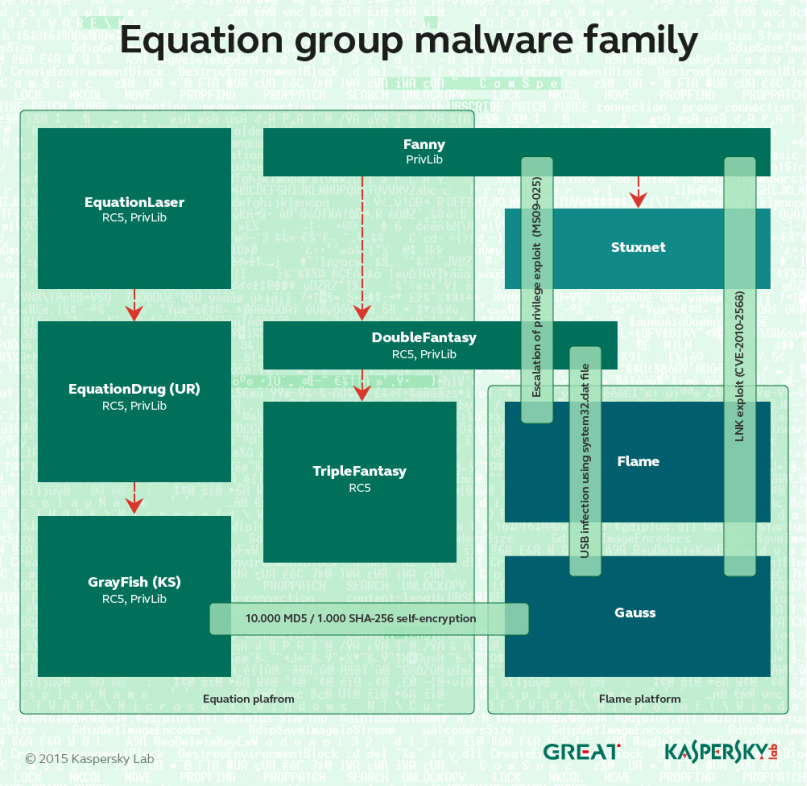

We ontdekten de Equation-groep in 2015. Dit is een zeer geavanceerde bedreigingsactor die betrokken is geweest bij meerdere CNE-operaties (computernetwerkexploitatie) die teruggaan tot 2001, en misschien al vanaf 1996. Jarenlang heeft deze dreigingsactor samengewerkt of gecommuniceerd met andere krachtige APT-groepen, voor projecten zoals Stuxnet en Flame. De groep beschikt over een krachtig arsenaal aan implantaten. We hebben onder meer de volgende gevonden: ‘EQUATIONLASER’, ‘EQUATIONDRUG’, ‘DOUBLEFANTASY’, ‘TRIPLEFANTASY’, ‘FANNY’ en ‘GRAYFISH’. De innovaties van de Equation groep zijn niet beperkt tot het Windows-platform. De POSIX-compliant codebase van de groep maakt parallelle ontwikkelingen op andere platformen mogelijk. In 2015 kwamen we langs de DOUBLEFANTASY-malware in een vroeg stadium voor Linux. Dit implantaat verzamelt systeeminformatie en credentials en biedt generieke toegang tot een geïnfecteerde computer. Gezien de rol die deze module speelt in de levenscyclus van de infectie, zou dit de aanwezigheid van analoge, geavanceerdere implantaten in latere stadia suggereren, hoewel we die niet hebben kunnen vinden.

HackingTeam

HackingTeam was een Italiaans informatietechnologiebedrijf dat inbraak- en zogenaamde “legal surveillance software” ontwikkelde en verkocht aan overheden, wetshandhavingsinstanties en bedrijven over de hele wereld. Helaas voor hen werden ze in 2015 gehackt en kregen ze te maken met een datalek, door toedoen van de activist die bekend staat als Phineas Phisher. Door het daaropvolgende lek van 400 GB aan gestolen bedrijfsgegevens, waaronder broncode en klantinformatie, konden deze tools worden verworven, aangepast en gebruikt door bedreigingsactoren over de hele wereld, zoals DancingSalome (alias Callisto). De gelekte tools omvatten een zero-day exploit voor Adobe Flash (CVE-2015-5119) alsook gesofisticeerde platforms die toegang op afstand, keylogging, het opnemen en exfiltreren van algemene informatie mogelijk maken, en misschien wel het meest opmerkelijk, de mogelijkheid om Skype audio- en videoframes rechtstreeks uit het geheugen te halen en daarbij de stream-encryptie te omzeilen. De RCS-malware (Remote Control System) (alias Galileo, Da Vinci, Korablin, Morcut en Crisis) bevat meerdere componenten, waaronder desktop agents voor Windows, macOS en misschien niet verrassend… Linux.

Lazarus

In het najaar van 2018 ontdekten we een voorheen onbekend kwaadaardig raamwerk dat we intern MATA noemden. Dit framework werd gebruikt om commerciële bedrijven in Korea, India, Duitsland en Polen te targeten. Hoewel we geen codeoverlappingen konden vinden met een andere bekende actor, toonde de Kaspersky Threat Attribution-engine codeovereenkomsten met Manuscrypt, complexe malware die werd gebruikt door Lazarus (aka Hidden Cobra). Dit framework bevatte, net als eerdere door Lazarus ontwikkelde malware, een Windows-backdoor. We hebben echter ook een Linux-variant gevonden die volgens ons was ontworpen voor netwerkapparatuur.

In juni 2020 hebben we nieuwe macOS-monsters geanalyseerd die waren gekoppeld aan de Lazarus Operation AppleJeus- en TangoDaiwbo-campagnes, die werden gebruikt voor financiële en spionageaanvallen. De monsters waren geüpload naar VirusTotal. De geüploade bestanden bevatten ook een Linux-malwarevariant die soortgelijke functionaliteit bevat als de macOS TangoDaiwbo-malware. Deze samples bevestigen een ontwikkeling waar we twee jaar eerder al op hadden gewezen – dat de groep actief bezig was met de ontwikkeling van niet-Windows malware.

Sofacy

Sofacy (ook bekend als APT28, Fancy Bear, STRONTIUM, Sednit en Tsar Team) is een zeer actieve en productieve APT-bedreiger. Sofacy is een van de topgroepen die wij in de gaten houden, van de inzet van grote hoeveelheden zero-day’s tot de innovatieve, brede malware die het bedrijf gebruikt. Een van de tools in het arsenaal van de groep is SPLM (ook bekend als CHOPSTICK en XAgent), een second-stage tool die selectief wordt ingezet tegen doelwitten over de hele wereld. In de loop der jaren heeft Sofacy modules ontwikkeld voor verschillende platforms, waaronder, in 2016, modules voor Linux, gedetecteerd als ‘Fysbis’. De consistente artefacten die in de loop der jaren en voor Windows, macOS, iOS en Linux zijn waargenomen, suggereren dat dezelfde ontwikkelaars, of een klein kernteam, de code aanpassen en onderhouden.

The Dukes

The Dukes is een geraffineerde dreigingsactor die in 2013 voor het eerst door ons werd gedocumenteerd, maar waarvan de tools zijn gebruikt bij aanvallen die teruggaan tot 2008. De groep is verantwoordelijk voor aanvallen tegen doelwitten in Tsjetsjenië, Oekraïne, Georgië, maar ook tegen westerse overheden en ngo’s, de NAVO en individuen – de groep zou achter de hack van het Democratic National Congress in 2016 zitten. De toolset van de Dukes omvat een uitgebreide set malware die vergelijkbare functionaliteit implementeert, maar gecodeerd is in verschillende programmeertalen. De malware en campagnes van de groep omvatten PinchDuke, GeminiDuke, CosmicDuke, MiniDuke, CozyDuke, OnionDuke, SeaDuke, HammerDuke en CloudDuke. Ten minste één hiervan, SeaDuke, bevat een Linux-variant.

The Lamberts

The Lamberts is een zeer geraffineerde dreigingsactorgroep waarvan bekend is dat ze een enorm malware-arsenaal bezit, waaronder passieve, netwerkgestuurde backdoors, verschillende generaties modulaire backdoors, harvestingtools en wipers voor het uitvoeren van destructieve aanvallen. We hebben een kleurenschema gemaakt om de verschillende tools en implantaten te onderscheiden die worden gebruikt tegen verschillende slachtoffers over de hele wereld.

Lamberts ontdekkingstijdlijn

In 2017 publiceerden we een overzicht van de Lamberts-familie; en verdere updates (GoldLambert, SilverLambert, RedLambert, BrownLambert) zijn beschikbaar voor klanten van onze dreigingsinformatierapporten. Het zwaartepunt van de verschillende Lamberts-varianten ligt beslist bij Windows. Niettemin hebben de handtekeningen die we hebben gemaakt voor Green Lambert voor Windows ook geactiveerd op een macOS-variant van Green Lambert die functioneel vergelijkbaar was met de Windows-versie. Daarnaast hebben we ook voorbeelden geïdentificeerd van de SilverLambert backdoor, gecompileerd voor zowel Windows als Linux.

Tsunami backdoor

Tsunami (ook bekend als Kaiten) is een UNIX backdoor die door meerdere dreigingsactoren wordt gebruikt sinds hij in 2002 voor het eerst in het wild werd gezien. De broncode werd enkele jaren geleden openbaar gemaakt; en er zijn nu meer dan 70 varianten. De broncode compileert probleemloos op een breed scala van embedded apparaten en er zijn versies voor ARM, MIPS, Sparc en Cisco 4500/PowerPC. Tsunami blijft een bedreiging voor Linux-gebaseerde routers, DVR’s en het toenemende aantal IoT-apparaten (internet of things). In 2016 werd een variant van Tsunami gebruikt in de Linux Mint-hack, waarbij een onbekende bedreigingsactor de ISO’s van de Linux Mint-distributie compromitteerde om er een achterdeur in op te nemen. We hebben ook waargenomen dat de Tsunami backdoor werd gebruikt om een aantal cryptocurrency-gebruikers op Linux chirurgisch te treffen.

Turla

Turla (ook bekend als Uroboros, Venomous Bear en Waterbug) is een productieve Russischtalige groep die bekend staat om zijn heimelijke exfiltratietactieken, zoals het gebruik van gekaapte satellietverbindingen, water-holing van overheidswebsites, heimelijke kanaal-backdoors, rootkits en misleidingstactieken. Deze bedreigingsactor heeft, net als andere APT-groepen, in de loop der jaren aanzienlijke wijzigingen aangebracht in zijn toolset. Tot 2014 was elk malware-exemplaar dat door Turla werd gebruikt en dat we hadden gezien, ontworpen voor 32- of 64-bits versies van Windows.

Toen publiceerden we in december 2014 ons rapport over Penguin Turla, een Linux-component in het Turla-arsenaal. Dit is een stealth backdoor waarvoor geen verhoogde privileges nodig waren, d.w.z. administrator- of rootrechten. Zelfs als iemand met beperkte toegang tot het systeem het lanceert, kan de backdoor inkomende pakketten onderscheppen en commando’s van de aanvallers op het systeem uitvoeren terwijl het stealth blijft. Het is ook vrij moeilijk te achterhalen, dus als het op een gecompromitteerde server is geïnstalleerd, kan het daar lange tijd onopgemerkt blijven. Verder onderzoek naar Penguin Turla onthulde dat de wortels ervan teruggaan tot de Moonlight Maze operatie in het midden van de jaren negentig. In mei van dit jaar publiceerden onderzoekers van Leonardo een rapport over Penguin_x64, een voorheen ongedocumenteerde variant van de Penguin Turla Linux backdoor. Op basis van dit rapport hebben we netwerkprobes gegenereerd die op schaal met Penguin_x64 geïnfecteerde hosts detecteren, waardoor we enkele tientallen geïnfecteerde servers in Europa en de VS konden ontdekken, zo recent als juli 2020. Wij denken dat Turla, na de openbare documentatie van GNU/Linux-tools, Penguin mogelijk heeft hergebruikt voor andere operaties dan het traditionele verzamelen van inlichtingen.

Two-Sail Junk

In januari 2020 werd een watering hole ontdekt die een volledige iOS-exploitketen op afstand gebruikte om een implantaat met de naam LightSpy te implementeren, dat veel functies heeft. De site lijkt te zijn ontworpen om gebruikers in Hong Kong te targeten, gebaseerd op de inhoud van de landingspagina. Voorlopig hebben we, totdat we de campagne kunnen koppelen aan een bekende groep, de naam Two-Sail Junk gegeven aan de bedreiger achter dit implantaat. Hoewel ons openbare rapport zich richtte op het iOS-implantaat, is het project echter breder dan eerder werd gedacht, en ondersteunt het een Android-implantaat en waarschijnlijk ook implantaten voor Windows, Linux en MacOS.

WellMess

In maart 2020 begonnen we actief nieuwe C2-servers te traceren die in verband worden gebracht met malware die gewoonlijk wordt aangeduid als WellMess, wat duidt op een potentieel massale nieuwe golf van activiteit. Deze malware werd aanvankelijk gedocumenteerd door JPCERT in juli 2018 en is sindsdien sporadisch actief geweest. Er waren geruchten die hinten naar een mogelijke connectie met CozyDuke (aka APT29), samen met speculatie dat de huidige activiteit gericht was op de gezondheidszorgindustrie, hoewel we geen van beide beweringen konden verifiëren. WellMess is een Remote Access Trojan, geschreven in .NET en Go (Golang), cross-gecompileerd om compatibel te zijn met zowel Windows als Linux.

WildNeutron

We publiceerden voor het eerst over WildNeutron in 2015, samen met onze collega’s van Symantec, die het Morpho of Butterfly noemen. Deze groep, die bekendheid verwierf met hun aanvallen op Twitter, Microsoft, Apple en Facebook in 2012-2013, zijn een van de meest ongrijpbare, mysterieuze en dynamische die we hebben gezien. Hun arsenaal omvatte vele interessante en innovatieve tools, zoals LSA backdoors of IIS plugins, gekoppeld aan zowel zero-day-gebaseerde als fysieke inzet. Het is niet verrassend dat WildNeutron in verschillende bekende aanvallen ook een aangepaste Linux-backdoor gebruikte.

Zebrocy

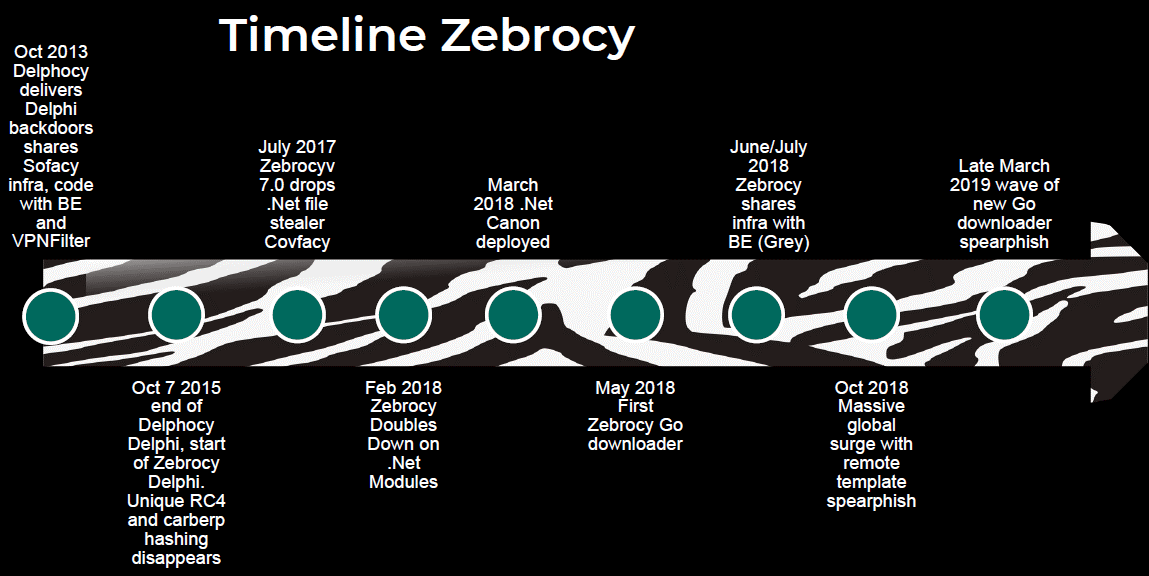

Zebrocy is aangepaste malware die we sinds 2015 volgen. De groep die deze malware gebruikt is begonnen als een subset van Sofacy, maar heeft ook overeenkomsten en overlappingen met andere APT-groepen. De groep heeft malware ontwikkeld in verschillende talen, waaronder Delphi, AutoIT, .NET, C#, PowerShell en Go. Zebrocy heeft zich voornamelijk gericht op Centraal-Aziatische overheidsgerelateerde organisaties, zowel in eigen land als op afgelegen locaties. De groep maakt uitgebreid gebruik van spear phishing om Windows-eindpunten in gevaar te brengen. De achterdeurtjes zijn echter geconfigureerd om direct te communiceren met IP-gerelateerde webserverhosts via poort 80; en de groep lijkt een voorkeur te hebben voor Linux voor dit deel van zijn infrastructuur – met name Apache 2.4.10 dat draait op Debian Linux.

Aanbevelingen voor het beveiligen van Linux-systemen

Eén van de belangrijkste redenen waarom Linux-systemen onbeschermd blijven, is een vals gevoel van veiligheid door het gebruik van Linux in plaats van het veel populairdere (en meer gerichte) Windows. Desalniettemin hopen we dat alle bovengenoemde punten voor u overtuigend genoeg zijn om te beginnen uw Linux-gebaseerde machines op een serieuze manier te beveiligen.

De allereerste aanbeveling is om een lijst van betrouwbare bronnen van uw software bij te houden. Zie dit op dezelfde manier als de aanbevolen aanpak voor Android of iOS apps – installeer alleen applicaties uit officiële repositories. In de Linux wereld genieten we van meer vrijheid: zelfs als je bijvoorbeeld Ubuntu gebruikt, ben je niet beperkt tot Canonical’s eigen repository. Elk .DEB bestand, of zelfs applicatie broncode van GitHub, staat tot uw dienst. Maar kies deze bronnen verstandig. Volg niet blindelings instructies zoals “Voer dit script van onze server uit om te installeren”; of “curl https://install-url | sudo bash” – wat een veiligheids nachtmerrie is.

Denk ook aan de veilige manier om applicaties van deze vertrouwde repositories te krijgen. Je kanalen om de apps te updaten moeten versleuteld zijn met HTTPS of SSH protocollen. Naast het vertrouwen dat je hebt in de softwarebronnen en het afleverkanaal, is het ook belangrijk dat updates op tijd aankomen. De meeste moderne Linux smaken zijn in staat om dit voor u te doen, maar een eenvoudig cron script zou u helpen om meer beschermd te blijven en om alle patches te krijgen zodra ze worden vrijgegeven door ontwikkelaars.

Het volgende wat we zouden aanraden is het controleren van netwerk-gerelateerde instellingen. Met commando’s als “netstat -a” kunt u alle onnodige geopende poorten op uw host eruit filteren. Vermijd netwerk applicaties die je echt niet nodig hebt of niet gebruikt om je netwerk footprint te minimaliseren. Ook is het sterk aan te raden om de firewall van je Linux distributie goed in te stellen, om verkeer te filteren en de netwerkactiviteit van de host op te slaan. Het is ook een heel goed idee om niet direct online te gaan, maar via NAT.

Om verder te gaan met de netwerk-gerelateerde veiligheidsregels, raden we aan om je lokaal opgeslagen SSH keys (gebruikt voor je netwerk diensten) te beschermen met op zijn minst wachtwoorden. In een meer “paranoïde” modus zou je de sleutels zelfs op externe beveiligde opslag kunnen bewaren, zoals tokens van een vertrouwde leverancier. Aan de server kant van de verbindingen is het tegenwoordig niet zo moeilijk om multi-factor authenticatie in te stellen voor SSH sessies, zoals de berichten naar je telefoon of andere mechanismen zoals authenticator apps.

Tot nu toe hebben onze aanbevelingen betrekking gehad op software bronnen, applicatie afleverkanaal, het vermijden van onnodige netwerk footprint en bescherming van encryptie sleutels. Een ander idee dat we aanraden voor het monitoren van bedreigingen die je niet op bestandssysteemniveau kon vinden, is het bijhouden en analyseren van de logs van netwerkactiviteiten. U zou een out-of-band netwerk tap kunnen installeren en gebruiken om de netwerk communicatie van uw Linux systemen onafhankelijk te monitoren en te analyseren.

Als onderdeel van uw dreigingsmodel moet u rekening houden met de mogelijkheid dat aanvallers, ondanks alle eerder genoemde maatregelen, uw bescherming kunnen compromitteren. Denk bij de volgende stap in de bescherming aan de volharding van een aanvaller in het systeem. Ze zullen waarschijnlijk wijzigingen aanbrengen om hun Trojan automatisch te kunnen starten na het herstarten van het systeem. Je moet dus regelmatig de belangrijkste configuratiebestanden controleren, evenals de integriteit van de systeem binaries, voor het geval van bestandsvirussen. De logs die hierboven zijn genoemd voor het monitoren van netwerkcommunicatie, zijn hier volledig van toepassing: het Linux auditing systeem verzamelt systeemaanroepen en bestandstoegangsrecords. Aanvullende daemons zoals “osquery” kunnen voor dezelfde taak worden gebruikt. . Verdachte bestanden, URL’s en IP-adressen kunnen worden gecontroleerd op Kaspersky Threat Intelligence Portal.

Physieke beveiliging van apparaten is ook belangrijk. Het maakt niet uit hoeveel aandacht u besteedt aan hardening op netwerk- en systeemniveau als uw laptop in handen van een aanvaller belandt en u geen stappen hebt ondernomen om deze tegen deze aanvalsvector te beschermen. Je zou volledige schijfversleuteling en veilige opstartmechanismen moeten overwegen voor fysieke beveiliging. Een meer spionage-achtige benadering zou zijn om tamper-evident beveiligingstape te plaatsen op uw meest kritische hardware.

Een dedicated oplossing met Linux beveiliging kan de beschermingstaak vereenvoudigen: web threat protection detecteert kwaadaardige en phishing websites; network threat protection detecteert netwerkaanvallen in inkomend verkeer; behavior analysis detecteert kwaadaardige activiteit, terwijl device control het beheer van aangesloten apparaten en de toegang daartoe mogelijk maakt.

Onze laatste aanbeveling heeft betrekking op Docker. Dit is geen theoretische bedreiging: besmetting van containers is een zeer reëel probleem. Containerisatie biedt op zichzelf geen veiligheid. Sommige containers zijn behoorlijk geïsoleerd van de host, maar niet allemaal – er bestaan netwerk- en bestandssysteeminterfaces in en in de meeste gevallen zijn er bruggen tussen de fysieke en gecontaineriseerde werelden.

Daarom kunt u een beveiligingsoplossing gebruiken die het mogelijk maakt om beveiliging toe te voegen aan het ontwikkelingsproces. Kaspersky Hybrid Cloud Security bevat integratie met CI/CD-platforms, zoals Jenkins, via een script om Docker-images in verschillende stadia te scannen op schadelijke elementen.

Om supply-chain attacks te voorkomen, kan gebruik worden gemaakt van On-Access Scanning (OAS) en On-Demand Scanning (ODS) van containers, images, en lokale en externe repositories. Namespace monitoring, flexibele mask-based scan scope control en de mogelijkheid om verschillende lagen van containers te scannen helpen bij het afdwingen van secure development best practices.

We hebben deze lijst met aanbevelingen in logische secties onderverdeeld. Vergeet niet dat u, naast het toepassen van alle maatregelen die we hebben genoemd, ook alle gegenereerde logs en andere berichten regelmatig moet controleren en auditen. Anders zou u tekenen van inbraak kunnen missen. Een laatste idee, voor de liefhebbers van beveiliging, is om actieve maatregelen te nemen – om van tijd tot tijd systeempenetratietests uit te voeren.

Samenvatting van aanbevelingen:

- Houd een lijst bij van vertrouwde softwarebronnen, vermijd het gebruik van onversleutelde updatekanalen.

- Loop geen binaries en scripts van onvertrouwde bronnen. Een veel geadverteerde manier om programma’s te installeren met commando’s als “curl https://install-url | sudo bash” is een beveiligingsnachtmerrie.

- Zorg ervoor dat uw updateprocedure effectief is. Stel automatische beveiligingsupdates in.

- Spendeer tijd om je firewall goed in te stellen: zorg ervoor dat het netwerkactiviteit logt, blokkeer alle poorten die je niet gebruikt, minimaliseer je netwerk footprint.

- Gebruik sleutel-gebaseerde SSH authenticatie, bescherm sleutels met wachtwoorden.

- Gebruik 2FA en bewaar gevoelige sleutels op externe token apparaten (bijv. Yubikey).

- Gebruik een out-of-band netwerk tap om onafhankelijk de netwerk communicatie van uw Linux systemen te monitoren en te analyseren.

- Houd de systeem uitvoerbare bestand integriteit bij. Controleer regelmatig wijzigingen in configuratiebestanden.

- Ben voorbereid op insider/fysieke aanvallen: gebruik volledige schijfversleuteling, trusted/safe boot en zet tamper-evident beveiligingstape op uw kritieke hardware.

- audit het systeem, controleer logboeken op indicatoren van aanvallen.

- voer penetratietests uit op uw Linux-installatie.

- gebruik een speciale beveiligingsoplossing voor Linux met web- en netwerkbescherming, evenals functies voor DevOps-bescherming.