Phishing-aanvallen

Wat is een phishing-aanval

Phishing is een vorm van social engineering die vaak wordt gebruikt om gebruikersgegevens te stelen, waaronder inloggegevens en creditcardnummers. Dit gebeurt wanneer een aanvaller, die zich voordoet als een betrouwbare entiteit, een slachtoffer verleidt tot het openen van een e-mail, instant message of sms-bericht. De ontvanger wordt vervolgens verleid tot het klikken op een kwaadaardige link, wat kan leiden tot de installatie van malware, het bevriezen van het systeem als onderdeel van een ransomware-aanval of het onthullen van gevoelige informatie.

Een aanval kan verwoestende resultaten hebben. Voor individuen kan dit ongeautoriseerde aankopen, het stelen van geld of identiteitsdiefstal omvatten.

Phishing wordt bovendien vaak gebruikt om voet aan de grond te krijgen in bedrijfs- of overheidsnetwerken als onderdeel van een grotere aanval, zoals een APT (advanced persistent threat)-gebeurtenis. In dit laatste scenario worden werknemers gecompromitteerd om veiligheidsperimeters te omzeilen, malware te verspreiden in een gesloten omgeving of geprivilegieerde toegang te krijgen tot beveiligde gegevens.

Een organisatie die het slachtoffer wordt van een dergelijke aanval, lijdt doorgaans ernstige financiële verliezen, naast een dalend marktaandeel, een dalende reputatie en een dalend consumentenvertrouwen. Afhankelijk van de omvang kan een phishing-poging escaleren in een beveiligingsincident waarvan een bedrijf maar moeilijk kan herstellen.

Phishing-aanvalsvoorbeelden

Het volgende illustreert een veelvoorkomende poging tot phishing-zwendel:

- Een gespoofde e-mail, ogenschijnlijk afkomstig van myuniversity.edu, wordt massaal verspreid onder zoveel mogelijk faculteitsleden.

- In de e-mail wordt beweerd dat het wachtwoord van de gebruiker bijna is verlopen. Er worden instructies gegeven om binnen 24 uur naar myuniversity.edu/renewal te gaan om het wachtwoord te vernieuwen.

Er kunnen verschillende dingen gebeuren als op de link wordt geklikt. Bijvoorbeeld:

- De gebruiker wordt doorgestuurd naar myuniversity.edurenewal.com, een neppagina die er precies zo uitziet als de echte verlengingspagina, waar om zowel nieuwe als bestaande wachtwoorden wordt gevraagd. De aanvaller, die de pagina controleert, kaapt het originele wachtwoord om toegang te krijgen tot beveiligde gebieden op het universiteitsnetwerk.

- De gebruiker wordt doorgestuurd naar de echte pagina voor het vernieuwen van het wachtwoord. Terwijl hij wordt omgeleid, activeert een kwaadaardig script echter op de achtergrond om de sessie-cookie van de gebruiker te kapen. Dit resulteert in een gereflecteerde XSS-aanval, waardoor de dader geprivilegieerde toegang tot het universiteitsnetwerk krijgt.

Phishingtechnieken

Email phishing scams

Email phishing is een getallenspel. Een aanvaller die duizenden frauduleuze berichten verstuurt, kan aanzienlijke informatie en geldbedragen binnenhalen, zelfs als slechts een klein percentage van de ontvangers in de zwendel trapt. Zoals hierboven te zien is, zijn er enkele technieken die aanvallers gebruiken om hun slagingskans te vergroten.

Zo gaan ze bijvoorbeeld heel ver in het ontwerpen van phishingberichten om echte e-mails van een gespoofde organisatie na te bootsen. Door dezelfde bewoordingen, lettertypes, logo’s en handtekeningen te gebruiken, lijken de berichten legitiem.

Daarnaast zullen aanvallers meestal proberen om gebruikers tot actie aan te zetten door een gevoel van urgentie te creëren. In een e-mail kan bijvoorbeeld worden gedreigd dat een account verloopt en kan een timer worden ingesteld voor de ontvanger. Het uitoefenen van een dergelijke druk zorgt ervoor dat de gebruiker minder ijverig is en meer geneigd is om fouten te maken.

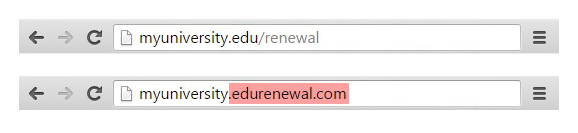

Ten slotte lijken links in berichten op hun legitieme tegenhangers, maar hebben ze meestal een verkeerd gespelde domeinnaam of extra subdomeinen. In het bovenstaande voorbeeld is de URL myuniversity.edu/renewal veranderd in myuniversity.edurenewal.com. Gelijkenissen tussen de twee adressen wekken de indruk van een veilige link, waardoor de ontvanger zich minder bewust is van het feit dat er een aanval plaatsvindt.

Spear phishing

Spear phishing richt zich op een specifieke persoon of onderneming, in tegenstelling tot willekeurige gebruikers van toepassingen. Het is een meer diepgaande versie van phishing die speciale kennis over een organisatie vereist, inclusief de machtsstructuur.

Een aanval zou zich als volgt kunnen voltrekken:

- Een aanvaller onderzoekt namen van medewerkers binnen de marketingafdeling van een organisatie en krijgt toegang tot de meest recente projectfacturen.

- Doen zich voor als de marketingdirecteur, e-mailt de aanvaller een projectmanager (PM) van de afdeling met een onderwerpregel die luidt: Bijgewerkte factuur voor Q3-campagnes. De tekst, stijl en het logo zijn identiek aan de standaard e-mailsjabloon van de organisatie.

- Een link in de e-mail leidt naar een met een wachtwoord beveiligd intern document, dat in werkelijkheid een vervalste versie is van een gestolen factuur.

- De PM wordt gevraagd in te loggen om het document te bekijken. De aanvaller steelt zijn inloggegevens en krijgt volledige toegang tot gevoelige delen van het netwerk van de organisatie.

Door een aanvaller te voorzien van geldige inloggegevens, is spear phishing een effectieve methode voor het uitvoeren van de eerste fase van een APT.

Hoe phishing te voorkomen

De bescherming tegen phishingaanvallen vereist stappen die zowel door gebruikers als ondernemingen moeten worden genomen.

Voor gebruikers is waakzaamheid de sleutel. Een vervalst bericht bevat vaak subtiele fouten die de ware identiteit blootleggen. Dit kunnen spelfouten zijn of veranderingen in domeinnamen, zoals in het eerdere URL-voorbeeld. Gebruikers moeten zich ook afvragen waarom ze zo’n e-mail ontvangen.

Voor bedrijven zijn er een aantal stappen die kunnen worden ondernomen om zowel phishing- als spear-phishingaanvallen te beperken:

- Twee-factorauthenticatie (2FA) is de meest effectieve methode om phishingaanvallen tegen te gaan, omdat het een extra verificatielaag toevoegt bij het inloggen op gevoelige toepassingen. 2FA berust op twee dingen: iets wat gebruikers weten, zoals een wachtwoord en gebruikersnaam, en iets wat ze hebben, zoals hun smartphone. Zelfs als medewerkers worden gecompromitteerd, voorkomt 2FA het gebruik van hun gecompromitteerde referenties, omdat deze alleen onvoldoende zijn om toegang te krijgen.

- Naast het gebruik van 2FA, moeten organisaties een strikt wachtwoordbeheerbeleid afdwingen. Medewerkers moeten bijvoorbeeld worden verplicht hun wachtwoorden regelmatig te wijzigen en mogen een wachtwoord niet voor meerdere toepassingen hergebruiken.

- Educatieve campagnes kunnen ook helpen de dreiging van phishing-aanvallen te verminderen door veilige praktijken af te dwingen, zoals het niet klikken op externe e-maillinks.

Zie hoe Imperva Web Application Firewall u kan helpen bij phishing-aanvallen.

Phishing-bescherming van Imperva

Imperva biedt een combinatie van toegangsbeheer en beveiligingsoplossingen voor webtoepassingen om phishing-pogingen tegen te gaan:

- Imperva Login Protect stelt u in staat 2FA-bescherming in te zetten voor URL-adressen in uw website of webtoepassing. Dit omvat adressen met URL-parameters of AJAX-pagina’s, waar 2FA-bescherming normaal gesproken moeilijker te implementeren is. De oplossing kan in enkele seconden worden geïmplementeerd met slechts een paar muisklikken. Het vereist geen installatie van hardware of software en maakt eenvoudig beheer van gebruikersrollen en -rechten mogelijk, rechtstreeks vanuit uw Imperva-dashboard.

- De Imperva Web Application Firewall (WAF) werkt binnen de cloud en blokkeert kwaadaardige verzoeken aan de rand van uw netwerk. Dit omvat het voorkomen van malware-injectiepogingen door gecompromitteerde insiders, naast gereflecteerde XSS-aanvallen die voortkomen uit een phishing-episode.