Phishing-Angriffe

Was ist ein Phishing-Angriff

Phishing ist eine Art von Social-Engineering-Angriff, der häufig dazu verwendet wird, Benutzerdaten zu stehlen, einschließlich Anmeldedaten und Kreditkartennummern. Dabei gibt sich ein Angreifer als vertrauenswürdige Instanz aus und bringt ein Opfer dazu, eine E-Mail, Sofortnachricht oder Textnachricht zu öffnen. Der Empfänger wird dann dazu verleitet, auf einen bösartigen Link zu klicken, was zur Installation von Malware, zum Einfrieren des Systems im Rahmen einer Ransomware-Attacke oder zur Preisgabe sensibler Informationen führen kann.

Ein Angriff kann verheerende Folgen haben. Für Privatpersonen gehören dazu unautorisierte Einkäufe, der Diebstahl von Geldmitteln oder Identitätsdiebstahl.

Außerdem wird Phishing oft genutzt, um in Unternehmens- oder Regierungsnetzwerken Fuß zu fassen, als Teil eines größeren Angriffs, wie z. B. eines Advanced Persistent Threat (APT)-Ereignisses. In diesem Szenario werden Mitarbeiter kompromittiert, um Sicherheitsperimeter zu umgehen, Malware innerhalb einer geschlossenen Umgebung zu verteilen oder privilegierten Zugriff auf gesicherte Daten zu erhalten.

Eine Organisation, die einem solchen Angriff zum Opfer fällt, erleidet in der Regel schwere finanzielle Verluste und verliert zudem Marktanteile, Reputation und Kundenvertrauen. Je nach Umfang kann ein Phishing-Versuch zu einem Sicherheitsvorfall eskalieren, von dem sich ein Unternehmen nur schwer erholen kann.

Beispiele für Phishing-Angriffe

Das folgende Beispiel zeigt einen häufigen Phishing-Betrugsversuch:

- Eine gefälschte E-Mail, die angeblich von myuniversity.edu stammt, wird massenhaft an möglichst viele Fakultätsmitglieder verteilt.

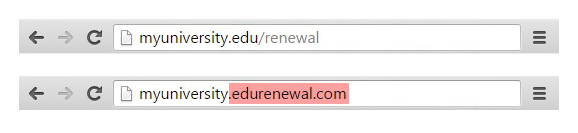

- Die E-Mail behauptet, dass das Passwort des Benutzers bald abläuft. Es wird die Anweisung gegeben, zu myuniversity.edu/renewal zu gehen, um das Passwort innerhalb von 24 Stunden zu erneuern.

Mit einem Klick auf den Link können mehrere Dinge passieren. Zum Beispiel:

- Der Benutzer wird auf myuniversity.edurenewal.com umgeleitet, eine gefälschte Seite, die genauso aussieht wie die echte Verlängerungsseite, auf der sowohl neue als auch bestehende Passwörter abgefragt werden. Der Angreifer, der die Seite überwacht, entwendet das ursprüngliche Passwort, um Zugang zu gesicherten Bereichen des Universitätsnetzwerks zu erhalten.

- Der Benutzer wird auf die eigentliche Seite zur Passwortverlängerung weitergeleitet. Während der Weiterleitung wird jedoch im Hintergrund ein bösartiges Skript aktiviert, um das Session-Cookie des Benutzers zu kapern. Dies führt zu einer reflektierten XSS-Attacke, die dem Täter privilegierten Zugriff auf das Universitätsnetzwerk ermöglicht.

Phishing-Techniken

E-Mail-Phishing-Betrug

E-Mail-Phishing ist ein Zahlenspiel. Ein Angreifer, der Tausende von betrügerischen Nachrichten verschickt, kann bedeutende Informationen und Geldsummen erbeuten, selbst wenn nur ein kleiner Prozentsatz der Empfänger auf den Betrug hereinfällt. Wie oben gesehen, gibt es einige Techniken, die Angreifer einsetzen, um ihre Erfolgsquote zu erhöhen.

Zum einen werden sie große Anstrengungen unternehmen, um Phishing-Nachrichten so zu gestalten, dass sie tatsächliche E-Mails von einer gefälschten Organisation imitieren. Durch die Verwendung der gleichen Formulierungen, Schriftarten, Logos und Signaturen erscheinen die Nachrichten legitim.

Zudem versuchen Angreifer in der Regel, Benutzer zum Handeln zu bewegen, indem sie ein Gefühl der Dringlichkeit erzeugen. Wie bereits gezeigt, könnte eine E-Mail beispielsweise mit dem Ablauf des Kontos drohen und den Empfänger auf einen Timer setzen. Ein solcher Druck führt dazu, dass der Benutzer weniger sorgfältig arbeitet und anfälliger für Fehler ist.

Zu guter Letzt ähneln Links in Nachrichten ihren legitimen Gegenstücken, haben aber typischerweise einen falsch geschriebenen Domainnamen oder zusätzliche Subdomains. Im obigen Beispiel wurde die URL myuniversity.edu/renewal in myuniversity.edurenewal.com geändert. Ähnlichkeiten zwischen den beiden Adressen erwecken den Eindruck einer sicheren Verbindung, sodass der Empfänger weniger merkt, dass ein Angriff stattfindet.

Spear-Phishing

Spear-Phishing zielt auf eine bestimmte Person oder ein Unternehmen ab, im Gegensatz zu zufälligen Anwendungsbenutzern. Es ist eine tiefer gehende Version des Phishings, die spezielles Wissen über eine Organisation, einschließlich ihrer Machtstruktur, erfordert.

Ein Angriff könnte folgendermaßen ablaufen:

- Ein Täter recherchiert Namen von Mitarbeitern innerhalb der Marketing-Abteilung eines Unternehmens und verschafft sich Zugang zu den letzten Projektrechnungen.

- Der Angreifer gibt sich als Marketing-Direktor aus und sendet eine E-Mail an einen Projektmanager (PM) der Abteilung mit einer Betreffzeile, die lautet: „Aktualisierte Rechnung für Q3-Kampagnen. Der Text, der Stil und das enthaltene Logo duplizieren die Standard-E-Mail-Vorlage des Unternehmens.

- Ein Link in der E-Mail leitet zu einem passwortgeschützten internen Dokument weiter, das in Wirklichkeit eine gefälschte Version einer gestohlenen Rechnung ist.

- Der PM wird aufgefordert, sich anzumelden, um das Dokument anzuzeigen. Der Angreifer stiehlt seine Anmeldedaten und erhält so vollen Zugriff auf sensible Bereiche im Netzwerk des Unternehmens.

Da der Angreifer gültige Anmeldedaten erhält, ist Spear-Phishing eine effektive Methode, um die erste Stufe einer APT auszuführen.

Wie man Phishing verhindern kann

Schutz vor Phishing-Angriffen erfordert Maßnahmen sowohl von Benutzern als auch von Unternehmen.

Für Benutzer ist Wachsamkeit der Schlüssel. Eine gefälschte Nachricht enthält oft subtile Fehler, die ihre wahre Identität entlarven. Dazu können Rechtschreibfehler oder Änderungen an Domain-Namen gehören, wie in dem früheren URL-Beispiel zu sehen. Benutzer sollten auch innehalten und darüber nachdenken, warum sie eine solche E-Mail überhaupt erhalten.

Für Unternehmen gibt es eine Reihe von Maßnahmen, um sowohl Phishing- als auch Spear-Phishing-Angriffe zu entschärfen:

- Die Zwei-Faktor-Authentifizierung (2FA) ist die effektivste Methode, um Phishing-Angriffe abzuwehren, da sie bei der Anmeldung bei sensiblen Anwendungen eine zusätzliche Verifizierungsebene einfügt. 2FA beruht darauf, dass Benutzer zwei Dinge haben: etwas, das sie wissen, wie z. B. ein Passwort und einen Benutzernamen, und etwas, das sie haben, wie z. B. ihr Smartphone. Selbst wenn Mitarbeiter kompromittiert werden, verhindert 2FA die Verwendung ihrer kompromittierten Anmeldedaten, da diese allein nicht ausreichen, um sich Zugang zu verschaffen.

- Zusätzlich zur Verwendung von 2FA sollten Unternehmen strenge Richtlinien für die Passwortverwaltung durchsetzen. Beispielsweise sollten Mitarbeiter dazu angehalten werden, ihre Passwörter häufig zu ändern und ein Passwort nicht für mehrere Anwendungen wiederzuverwenden.

- Auch Aufklärungskampagnen können dazu beitragen, die Bedrohung durch Phishing-Angriffe zu verringern, indem sie sichere Praktiken durchsetzen, wie z. B. das Nichtklicken auf externe E-Mail-Links.

Sehen Sie, wie die Imperva Web Application Firewall Ihnen bei Phishing-Angriffen helfen kann.

Phishing-Schutz von Imperva

Imperva bietet eine Kombination aus Zugriffsmanagement- und Webapplikations-Sicherheitslösungen, um Phishing-Versuche abzuwehren:

- Imperva Login Protect ermöglicht es Ihnen, 2FA-Schutz für URL-Adressen in Ihrer Website oder Webapplikation einzusetzen. Dazu gehören Adressen mit URL-Parametern oder AJAX-Seiten, bei denen ein 2FA-Schutz normalerweise schwieriger zu implementieren ist. Die Lösung lässt sich mit wenigen Mausklicks in Sekundenschnelle implementieren. Sie erfordert keine Hardware- oder Software-Installation und ermöglicht eine einfache Verwaltung von Benutzerrollen und Privilegien direkt von Ihrem Imperva-Dashboard aus.

- Die Imperva Web Application Firewall (WAF) arbeitet innerhalb der Cloud und blockiert bösartige Anfragen am Rande Ihres Netzwerks. Dies umfasst die Verhinderung von Malware-Injektionsversuchen durch kompromittierte Insider sowie von reflektierten XSS-Angriffen, die aus einer Phishing-Episode stammen.