Ataki phishingowe

Co to jest atak phishingowy

Phishing to rodzaj ataku socjotechnicznego, często wykorzystywanego do kradzieży danych użytkownika, w tym danych logowania i numerów kart kredytowych. Atak ten ma miejsce, gdy osoba atakująca, podszywając się pod zaufany podmiot, nakłania ofiarę do otwarcia wiadomości e-mail, komunikatora internetowego lub wiadomości tekstowej. Odbiorca jest następnie nakłaniany do kliknięcia złośliwego linku, co może prowadzić do instalacji złośliwego oprogramowania, zamrożenia systemu w ramach ataku ransomware lub ujawnienia poufnych informacji.

Atak może mieć katastrofalne skutki. W przypadku osób fizycznych może to obejmować nieautoryzowane zakupy, kradzież środków finansowych lub kradzież tożsamości.

Co więcej, phishing jest często wykorzystywany do zdobycia przyczółka w sieciach korporacyjnych lub rządowych jako część większego ataku, takiego jak atak typu APT (Advanced Persistent Threat). W tym ostatnim scenariuszu pracownicy są narażeni na ataki w celu ominięcia zabezpieczeń, rozprowadzenia szkodliwego oprogramowania w zamkniętym środowisku lub uzyskania uprzywilejowanego dostępu do zabezpieczonych danych.

Organizacja, która ucierpiała w wyniku takiego ataku, zazwyczaj ponosi poważne straty finansowe, a także traci udział w rynku, reputację i zaufanie konsumentów. W zależności od zakresu, próba phishingu może przerodzić się w incydent bezpieczeństwa, po którym firmie trudno będzie się pozbierać.

Przykłady ataków phishingowych

Następujące przykłady ilustrują typową próbę oszustwa phishingowego:

- Zamaskowana wiadomość e-mail pochodząca rzekomo z myuniversity.edu jest masowo rozsyłana do jak największej liczby członków wydziału.

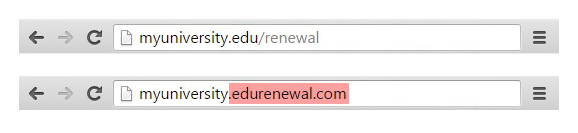

- W wiadomości tej znajduje się informacja, że hasło użytkownika wkrótce wygaśnie. Podane są instrukcje, aby wejść na stronę myuniversity.edu/renewal w celu odnowienia hasła w ciągu 24 godzin.

Kliknięcie linku może spowodować kilka rzeczy. Na przykład:

- Użytkownik zostaje przekierowany na stronę myuniversity.edurenewal.com, fałszywą stronę wyglądającą dokładnie tak samo jak prawdziwa strona odnawiania haseł, na której wymagane są zarówno nowe, jak i istniejące hasła. Atakujący, monitorując stronę, porywa oryginalne hasło, aby uzyskać dostęp do zabezpieczonych obszarów w sieci uniwersyteckiej.

- Użytkownik zostaje przekierowany na rzeczywistą stronę odnawiania hasła. Jednak podczas przekierowania, w tle uruchamia się złośliwy skrypt, który porywa ciasteczko sesyjne użytkownika. W rezultacie dochodzi do odbitego ataku XSS, dającego sprawcy uprzywilejowany dostęp do sieci uniwersyteckiej.

Techniki phishingu

Emailowe oszustwa phishingowe

Emailowy phishing to gra liczbowa. Atakujący wysyłający tysiące fałszywych wiadomości może uzyskać znaczące informacje i sumy pieniędzy, nawet jeśli tylko niewielki procent odbiorców da się nabrać na oszustwo. Jak widać powyżej, istnieją pewne techniki, których używają atakujący, aby zwiększyć swój wskaźnik skuteczności.

Po pierwsze, zadają sobie wiele trudu, aby zaprojektować wiadomości phishingowe tak, aby imitowały rzeczywiste e-maile od fałszywej organizacji. Użycie tych samych sformułowań, krojów pisma, logo i podpisów sprawia, że wiadomości wyglądają na legalne.

Dodatkowo, atakujący zazwyczaj próbują zmusić użytkowników do działania poprzez stworzenie poczucia pilności. Na przykład, jak pokazano wcześniej, e-mail może grozić wygaśnięciem konta i odmierzać czas odbiorcy. Wywieranie takiej presji powoduje, że użytkownik jest mniej pilny i bardziej podatny na błędy.

Na koniec, linki w wiadomościach przypominają swoje legalne odpowiedniki, ale zazwyczaj mają błędnie wpisaną nazwę domeny lub dodatkowe subdomeny. W powyższym przykładzie, adres URL myuniversity.edu/renewal został zmieniony na myuniversity.edurenewal.com. Podobieństwa między tymi dwoma adresami stwarzają wrażenie bezpiecznego łącza, sprawiając, że odbiorca nie jest świadomy, że ma miejsce atak.

Spear phishing

Spear phishing jest ukierunkowany na konkretną osobę lub przedsiębiorstwo, w przeciwieństwie do przypadkowych użytkowników aplikacji. Jest to bardziej dogłębna wersja phishingu, która wymaga specjalnej wiedzy na temat organizacji, w tym jej struktury władzy.

Atak może przebiegać w następujący sposób:

- Sprawca wyszukuje nazwiska pracowników działu marketingu organizacji i uzyskuje dostęp do najnowszych faktur za projekty.

- Podając się za dyrektora marketingu, atakujący wysyła e-mail do kierownika projektu w dziale, używając tematu o następującej treści: „Zaktualizowana faktura za kampanie Q3”. Tekst, styl i dołączone logo powielają standardowy szablon wiadomości e-mail organizacji.

- Odnośnik w wiadomości e-mail przekierowuje do chronionego hasłem wewnętrznego dokumentu, który w rzeczywistości jest spreparowaną wersją skradzionej faktury.

- Prezes PM jest proszony o zalogowanie się w celu obejrzenia dokumentu. Atakujący kradnie jego dane uwierzytelniające, uzyskując pełny dostęp do wrażliwych obszarów w sieci organizacji.

Dzięki dostarczeniu atakującemu ważnych danych uwierzytelniających, spear phishing jest skuteczną metodą realizacji pierwszego etapu APT.

Jak zapobiegać phishingowi

Ochrona przed atakami phishingowymi wymaga podjęcia kroków zarówno przez użytkowników, jak i przedsiębiorstwa.

W przypadku użytkowników, kluczowa jest czujność. Spreparowana wiadomość często zawiera subtelne błędy, które ujawniają jej prawdziwą tożsamość. Mogą to być błędy ortograficzne lub zmiany nazw domen, jak widać na wcześniejszym przykładzie URL. Użytkownicy powinni również zatrzymać się i zastanowić, dlaczego w ogóle otrzymali taką wiadomość.

Dla przedsiębiorstw można podjąć szereg kroków w celu ograniczenia ataków phishingowych i spear phishingowych:

- Uwierzytelnianie dwuskładnikowe (2FA) jest najskuteczniejszą metodą przeciwdziałania atakom phishingowym, ponieważ zapewnia dodatkową warstwę weryfikacji podczas logowania do wrażliwych aplikacji. 2FA polega na tym, że użytkownicy mają dwie rzeczy: coś, co znają, np. hasło i nazwę użytkownika, oraz coś, co posiadają, np. smartfona. Nawet jeśli pracownicy zostaną zdemaskowani, 2FA zapobiega użyciu ich skompromitowanych danych uwierzytelniających, ponieważ same te dane nie są wystarczające do uzyskania dostępu.

- Oprócz stosowania 2FA, organizacje powinny egzekwować ścisłe zasady zarządzania hasłami. Na przykład, pracownicy powinni być zobowiązani do częstej zmiany swoich haseł i nie mogą ponownie używać jednego hasła do wielu aplikacji.

- Kampanie edukacyjne mogą również pomóc w zmniejszeniu zagrożenia atakami phishingowymi poprzez egzekwowanie bezpiecznych praktyk, takich jak nie klikanie na zewnętrzne linki e-mail.

Sprawdź, jak Imperva Web Application Firewall może pomóc w walce z atakami phishingowymi.

Ochrona przed phishingiem od Imperva

Imperva oferuje połączenie rozwiązań z zakresu zarządzania dostępem i bezpieczeństwa aplikacji webowych w celu przeciwdziałania próbom phishingu:

- Imperva Login Protect pozwala wdrożyć ochronę 2FA dla adresów URL w witrynie lub aplikacji webowej. Obejmuje to adresy z parametrami URL lub strony AJAX, gdzie ochrona 2FA jest zwykle trudniejsza do wdrożenia. Rozwiązanie można wdrożyć w kilka sekund za pomocą zaledwie kilku kliknięć myszką. Nie wymaga instalacji sprzętu ani oprogramowania i umożliwia łatwe zarządzanie rolami i uprawnieniami użytkowników bezpośrednio z pulpitu Imperva.

- Pracując w chmurze, Imperva Web Application Firewall (WAF) blokuje złośliwe żądania na brzegu sieci. Obejmuje to zapobieganie próbom wstrzyknięcia złośliwego oprogramowania przez skompromitowanych użytkowników wewnętrznych, a także odbijanie ataków XSS pochodzących z epizodów phishingu.

.