Przegląd ataków ukierunkowanych i APT na Linuksa

Może to nie jest zaskoczeniem, że wiele napisano o atakach ukierunkowanych na systemy Windows. Windows, ze względu na swoją popularność, jest platformą, dla której odkrywamy najwięcej narzędzi do ataków APT. Jednocześnie, panuje powszechna opinia, że Linux jest bezpiecznym systemem operacyjnym, który nie jest podatny na działanie złośliwego kodu. To z pewnością prawda, że Linux nie doświadczył zalewu wirusów, robaków i trojanów, z jakimi przez lata borykały się osoby korzystające z systemów Windows. Jednakże, z pewnością istnieje złośliwe oprogramowanie dla Linuksa – w tym backdoory PHP, rootkity i kody exploitów. Co więcej, liczby mogą być mylące. Strategiczne znaczenie serwerów z systemem Linux sprawia, że są one atrakcyjnym celem dla wszelkiego rodzaju napastników. Jeżeli atakujący jest w stanie skompromitować serwer z systemem Linux, nie tylko uzyskuje dostęp do danych przechowywanych na serwerze, ale może również zaatakować podłączone do niego punkty końcowe z systemem Windows lub macOS – na przykład poprzez drive-by download. Co więcej, komputery z Linuksem częściej pozostają niezabezpieczone, więc taki atak może pozostać niezauważony. Kiedy w 2014 r. po raz pierwszy poinformowano o lukach Heartbleed i Shellshock, dwa główne obawy dotyczyły tego, że skompromitowane serwery Linux mogą stać się bramą atakującego do sieci korporacyjnej oraz mogą dać atakującemu dostęp do wrażliwych danych korporacyjnych.

Zespół Global Research and Analysis Team (GReAT) w firmie Kaspersky publikuje regularne podsumowania aktywności zaawansowanych trwałych zagrożeń (APT) w oparciu o badania wywiadu dotyczące zagrożeń, omówione bardziej szczegółowo w naszych prywatnych raportach APT. W tym raporcie koncentrujemy się na atakowaniu zasobów systemu Linux przez aktorów zagrożeń APT.

Czytelników, którzy chcieliby dowiedzieć się więcej o naszych raportach wywiadowczych lub poprosić o więcej informacji na temat konkretnego raportu, zachęcamy do skontaktowania się z [email protected].

Barium

Po raz pierwszy napisaliśmy o grupie APT Winnti (aka APT41 lub Barium) w 2013 roku, kiedy jej celem były głównie firmy z branży gier komputerowych w celu uzyskania bezpośrednich korzyści finansowych. W międzyczasie rozwijali swoje operacje, opracowali tony nowych narzędzi i zajęli się znacznie bardziej złożonymi celami. MESSAGETAP to linuksowe złośliwe oprogramowanie wykorzystywane przez tę grupę do selektywnego przechwytywania wiadomości SMS z infrastruktury operatorów telekomunikacyjnych. Według FireEye, grupa wdrożyła to złośliwe oprogramowanie w systemach bramek SMS jako część swoich operacji infiltracji dostawców usług internetowych i firm telekomunikacyjnych w celu zbudowania sieci nadzoru.

Ostatnio odkryliśmy inne podejrzane narzędzie Barium/APT41, napisane w języku programowania Go (znanym również jako Golang), które implementuje dynamiczne, kontrolowane przez C2 narzędzie do korupcji pakietów/ataku sieciowego dla maszyn z systemem Linux. Chociaż nie jest w 100% jasne, czy jest to narzędzie stworzone do zadań związanych z administracją systemem, czy też stanowi ono część zestawu narzędzi APT41, fakt, że funkcjonalność, którą oferuje, można uzyskać również za pomocą innych narzędzi do zarządzania systemem, sugeruje, że jego przeznaczenie może nie być legalne. Ponadto, jego nazwa na dysku jest raczej ogólna i nie jest związana z jego funkcjonalnością, co ponownie sugeruje, że jest to potencjalnie ukryte narzędzie wykorzystywane do przeprowadzania pewnych rodzajów ataków destrukcyjnych. Więcej szczegółów na temat tego narzędzia można znaleźć w naszym prywatnym raporcie „Suspected Barium network control tool in GO for Linux”.

Cloud Snooper

W lutym 2020 roku Sophos opublikował raport opisujący zestaw złośliwych narzędzi, które przypisuje nieznanemu wcześniej aktorowi zagrożeń o nazwie Cloud Snooper. Głównym elementem jest rootkit dla jądra Linuksa zorientowany na serwery, który hakuje funkcje kontroli ruchu netfiltra w celu umożliwienia komunikacji C2 (command-and-control) przez zaporę ogniową. Przeanalizowaliśmy i opisaliśmy backdoora towarzyszącego rootkitowi, nazwanego „Snoopy”, i byliśmy w stanie zaprojektować metody wykrywania i skanowania, które pozwoliłyby na zidentyfikowanie rootkita na dużą skalę. Odkryliśmy również więcej próbek, jak również serwery w Azji, które były celem ataku. Uważamy, że ten rozwinięty zestaw narzędzi mógł być rozwijany co najmniej od 2016 r.

Equation

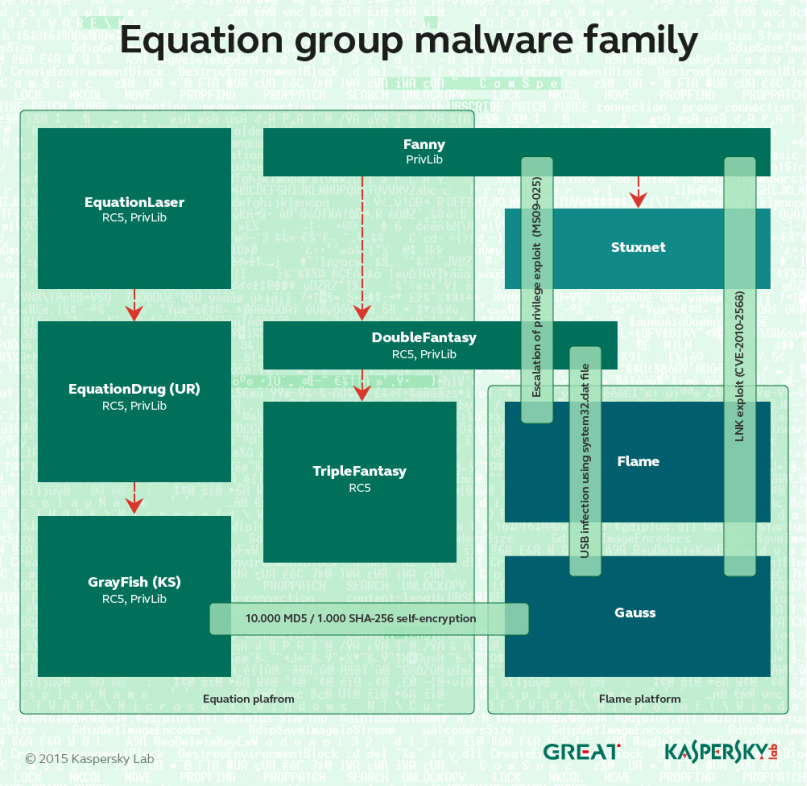

W 2015 r. odkryliśmy grupę Equation. Jest to wysoce wyrafinowany podmiot stanowiący zagrożenie, który był zaangażowany w wiele operacji CNE (computer network exploitation) sięgających 2001 roku, a być może już 1996 roku. Przez wiele lat ten aktor zagrożeń współdziałał lub współpracował z innymi potężnymi grupami APT, w ramach projektów takich jak Stuxnet i Flame. Grupa posiada potężny arsenał implantów. Wśród tych, które znaleźliśmy znalazły się: 'EQUATIONLASER', 'EQUATIONDRUG', 'DOUBLEFANTASY', 'TRIPLEFANTASY', 'FANNY' oraz 'GRAYFISH'. Innowacje grupy Equation nie ograniczają się do platformy Windows. Baza kodowa grupy, zgodna ze standardem POSIX, pozwala na równoległy rozwój na innych platformach. W 2015 r. wpadliśmy na trop złośliwego oprogramowania DOUBLEFANTASY dla Linuksa we wczesnym stadium rozwoju. Implant ten zbiera informacje systemowe i dane uwierzytelniające oraz zapewnia ogólny dostęp do zainfekowanego komputera. Biorąc pod uwagę rolę, jaką moduł ten odgrywa w cyklu życia infekcji, sugerowałoby to obecność analogicznych, bardziej wyrafinowanych implantów na późniejszym etapie, chociaż nie udało nam się żadnego znaleźć.

HackingTeam

HackingTeam była włoską firmą informatyczną, która rozwijała i sprzedawała oprogramowanie do włamań i tzw. legalnego nadzoru rządom, organom ścigania i firmom na całym świecie. Niestety dla nich, zostali zhakowani i doznali naruszenia danych w 2015 roku, z rąk aktywisty znanego jako Phineas Phisher. Późniejszy wyciek 400 GB skradzionych danych firmy, w tym kodu źródłowego i informacji o klientach, pozwolił na zdobycie, dostosowanie i wykorzystanie tych narzędzi przez aktorów zagrożeń na całym świecie, takich jak DancingSalome (aka Callisto). Wyciekłe narzędzia zawierały exploit zero-day dla Adobe Flash (CVE-2015-5119), jak również wyrafinowane platformy zdolne do zapewnienia zdalnego dostępu, keyloggingu, nagrywania i eksfiltracji informacji ogólnych oraz, co być może najbardziej istotne, możliwość pobierania ramek audio i wideo Skype’a bezpośrednio z pamięci, omijając szyfrowanie strumienia. Złośliwe oprogramowanie RCS (Remote Control System) (aka Galileo, Da Vinci, Korablin, Morcut i Crisis) obejmuje wiele komponentów, w tym agentów desktopowych dla systemów Windows, macOS i być może bez zaskoczenia… Linux.

Lazarus

Pod koniec 2018 roku odkryliśmy nieznany wcześniej złośliwy framework, który nazwaliśmy wewnętrznie MATA. Framework ten został wykorzystany do ataku na firmy komercyjne w Korei, Indiach, Niemczech i Polsce. Chociaż nie byliśmy w stanie znaleźć pokrywających się kodów z żadnym innym znanym aktorem, silnik Kaspersky Threat Attribution wykazał podobieństwa kodu z Manuscryptem, złożonym szkodliwym oprogramowaniem wykorzystywanym przez Lazarusa (aka Hidden Cobra). Szkielet ten, podobnie jak wcześniejsze szkodliwe programy stworzone przez Lazarusa, zawierał backdoora dla systemu Windows. Jednak, znaleźliśmy również wariant linuksowy, który naszym zdaniem został zaprojektowany dla urządzeń sieciowych.

W czerwcu 2020 r. przeanalizowaliśmy nowe próbki systemu macOS powiązane z kampaniami Lazarus Operation AppleJeus i TangoDaiwbo, wykorzystywanymi w atakach finansowych i szpiegowskich. Próbki zostały przesłane do serwisu VirusTotal. Przesłane pliki zawierały również wariant złośliwego oprogramowania dla systemu Linux, który zawierał podobne funkcje do złośliwego oprogramowania TangoDaiwbo dla systemu macOS. Próbki te potwierdzają fakt, na który zwróciliśmy uwagę dwa lata wcześniej – że grupa aktywnie rozwijała złośliwe oprogramowanie niezwiązane z systemem Windows.

Sofacy

Sofacy (aka APT28, Fancy Bear, STRONTIUM, Sednit i Tsar Team) jest bardzo aktywnym i płodnym aktorem zagrożeń APT. Od masowego wdrażania zero-day po innowacyjny, szeroki zestaw szkodliwego oprogramowania, Sofacy jest jedną z głównych grup, które monitorujemy. Wśród narzędzi w arsenale grupy znajduje się SPLM (znane również jako CHOPSTICK i XAgent), narzędzie drugiego stopnia wykorzystywane selektywnie przeciwko celom na całym świecie. Na przestrzeni lat Sofacy opracowało moduły dla kilku platform, w tym w 2016 r. moduły dla Linuksa, wykryte jako „Fysbis”. Spójne artefakty widoczne na przestrzeni lat i w systemach Windows, macOS, iOS i Linux sugerują, że ci sami programiści lub niewielki zespół główny modyfikuje i utrzymuje kod.

The Dukes

The Dukes to wyrafinowany aktor zagrożeń, który został przez nas po raz pierwszy udokumentowany w 2013 r., ale którego narzędzia były wykorzystywane w atakach sięgających 2008 r. Grupa jest odpowiedzialna za ataki na cele w Czeczenii, na Ukrainie, w Gruzji, a także na zachodnie rządy i organizacje pozarządowe, NATO i osoby prywatne – uważa się, że grupa stoi za włamaniem do Demokratycznego Kongresu Narodowego w 2016 roku. Zestaw narzędzi The Dukes obejmuje kompleksowy zestaw złośliwego oprogramowania implementującego podobną funkcjonalność, ale zakodowanego w kilku różnych językach programowania. Złośliwe oprogramowanie i kampanie grupy obejmują PinchDuke, GeminiDuke, CosmicDuke, MiniDuke, CozyDuke, OnionDuke, SeaDuke, HammerDuke i CloudDuke. Przynajmniej jeden z nich, SeaDuke, zawiera wariant dla Linuksa.

The Lamberts

The Lamberts to wysoce wyrafinowana grupa aktorów zagrożeń, o której wiadomo, że posiada ogromny arsenał szkodliwego oprogramowania, w tym pasywne, sieciowe backdoory, kilka generacji modularnych backdoorów, narzędzia do zbierania danych oraz wipery do przeprowadzania destrukcyjnych ataków. Stworzyliśmy schemat kolorów, aby odróżnić różne narzędzia i implanty wykorzystywane przeciwko różnym ofiarom na całym świecie.

Oś czasu odkrycia Lamberts

W 2017 r. opublikowaliśmy przegląd rodziny Lamberts; a kolejne aktualizacje (GoldLambert, SilverLambert, RedLambert, BrownLambert) są dostępne dla klientów naszych raportów dotyczących zagrożeń. Różne warianty Lamberta zdecydowanie skupiają się na systemie Windows. Niemniej jednak, sygnatury, które stworzyliśmy dla Green Lamberta dla Windows, uruchamiały się również na macOS-owym wariancie Green Lamberta, który funkcjonalnie był podobny do wersji dla Windows. Ponadto, zidentyfikowaliśmy również próbki backdoora SilverLambert skompilowanego zarówno dla systemu Windows, jak i Linux.

Tsunami backdoor

Tsunami (aka Kaiten) to backdoor UNIX-owy wykorzystywany przez wiele podmiotów stanowiących zagrożenie od czasu, gdy po raz pierwszy pojawił się w środowisku naturalnym w 2002 roku. Kod źródłowy został upubliczniony kilka lat temu, a obecnie istnieje ponad 70 jego wariantów. Kod źródłowy kompiluje się bezproblemowo na szerokiej gamie urządzeń wbudowanych; istnieją wersje dla ARM, MIPS, Sparc oraz Cisco 4500/PowerPC. Tsunami pozostaje zagrożeniem dla opartych na Linuksie routerów, rejestratorów DVR oraz rosnącej liczby urządzeń IoT (internet rzeczy). W 2016 r. wariant Tsunami został wykorzystany w włamaniu do Linux Mint, w którym nieznany sprawca zagrożenia skompromitował ISO dystrybucji Linux Mint w celu włączenia backdoora. Zaobserwowaliśmy również wykorzystanie backdoora Tsunami do chirurgicznego atakowania wielu użytkowników kryptowalut w systemie Linux.

Turla

Turla (aka Uroboros, Venomous Bear i Waterbug) to płodna rosyjskojęzyczna grupa znana ze swoich taktyk ukrytej eksfiltracji, takich jak wykorzystywanie porwanych połączeń satelitarnych, podsłuchiwanie rządowych stron internetowych, backdoory ukrytych kanałów, rootkity i taktyki podstępu. Ten aktor zagrożeń, podobnie jak inne grupy APT, na przestrzeni lat dokonał znaczących zmian w swoim zestawie narzędzi. Do 2014 roku każda próbka złośliwego oprogramowania wykorzystywanego przez Turlę, którą widzieliśmy, była przeznaczona dla 32- lub 64-bitowych wersji systemu Windows.

W grudniu 2014 roku opublikowaliśmy nasz raport na temat Penguin Turla, komponentu linuksowego w arsenale Turli. Jest to backdoor typu stealth, który nie wymagał podwyższonych uprawnień, tj. praw administratora lub roota. Nawet jeśli ktoś z ograniczonym dostępem do systemu uruchomi go, backdoor może przechwytywać przychodzące pakiety i uruchamiać w systemie polecenia atakujących, zachowując przy tym dyskrecję. Jest też raczej trudny do wykrycia, więc jeśli zostanie zainstalowany na skompromitowanym serwerze, może tam siedzieć niezauważony przez długi czas. Dalsze badania nad Penguin Turla ujawniły, że jego korzenie sięgają operacji Moonlight Maze z połowy lat 90-tych. W maju tego roku, badacze z Leonardo opublikowali raport na temat Penguin_x64, wcześniej nieudokumentowanego wariantu backdoora Penguin Turla dla Linuksa. Na podstawie tego raportu wygenerowaliśmy sondy sieciowe, które wykrywają zainfekowane hosty Penquin_x64 w skali, co pozwoliło nam odkryć kilkadziesiąt zainfekowanych serwerów w Europie i Stanach Zjednoczonych, jeszcze w lipcu 2020. Uważamy, że w związku z publiczną dokumentacją narzędzi GNU/Linux, Turla mogła ponownie wykorzystać Penguina do prowadzenia operacji innych niż tradycyjne zbieranie informacji wywiadowczych.

Dwa żagle śmieci

W styczniu 2020 r. odkryto dziurę w wodzie, która wykorzystywała pełen łańcuch exploitów zdalnego systemu iOS do wdrożenia bogatego w funkcje implantu o nazwie LightSpy. Wygląda na to, że strona została zaprojektowana z myślą o użytkownikach w Hong Kongu, bazując na zawartości strony docelowej. Na razie, dopóki nie uda nam się powiązać kampanii ze znaną grupą, nadaliśmy nazwę Two-Sail Junk podmiotowi odpowiedzialnemu za ten implant. Jednak, podczas gdy nasz publiczny raport skupiał się na implancie iOS, projekt jest szerszy niż wcześniej sądzono, wspierając implant dla Androida oraz prawdopodobnie implanty dla Windows, Linux i MacOS.

WellMess

W marcu 2020 r. zaczęliśmy aktywnie śledzić nowe serwery C2 związane ze złośliwym oprogramowaniem określanym jako WellMess, co wskazuje na potencjalnie masową nową falę aktywności. To złośliwe oprogramowanie zostało początkowo udokumentowane przez JPCERT w lipcu 2018 r. i od tego czasu było sporadycznie aktywne. Pojawiły się plotki wskazujące na możliwe powiązania z CozyDuke (aka APT29), wraz ze spekulacjami, że obecna aktywność koncentrowała się na branży opieki zdrowotnej, chociaż nie byliśmy w stanie zweryfikować żadnego z tych twierdzeń. WellMess jest trojanem zdalnego dostępu, napisanym w .NET i Go (Golang), skompilowanym tak, aby był kompatybilny zarówno z Windowsem, jak i Linuksem.

WildNeutron

Po raz pierwszy opublikowaliśmy o WildNeutron w 2015 roku, razem z naszymi kolegami z Symanteca, którzy nazwali go Morpho lub Butterfly. Grupa ta, która zyskała rozgłos dzięki przeprowadzonym w latach 2012-2013 atakom na Twittera, Microsoft, Apple i Facebooka, jest jedną z najbardziej nieuchwytnych, tajemniczych i dynamicznych, jakie widzieliśmy. W ich arsenale znajdowało się wiele ciekawych i innowacyjnych narzędzi, takich jak backdoory LSA czy wtyczki IIS, w połączeniu z zarówno zero-day-based, jak i fizycznym wdrożeniem. Nic dziwnego, że w kilku znanych atakach WildNeutron używał również niestandardowego backdoora linuksowego.

Zebrocy

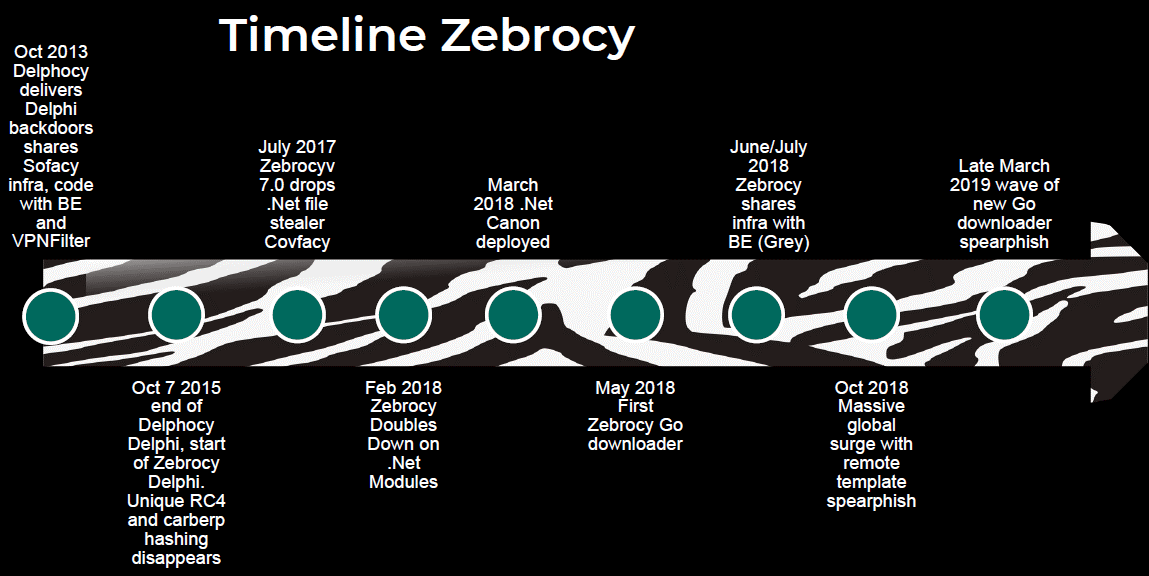

Zebrocy to niestandardowe złośliwe oprogramowanie, które śledzimy od 2015 roku. Grupa wykorzystująca to złośliwe oprogramowanie rozpoczęła działalność jako podzbiór Sofacy, ale wykazuje również podobieństwa i pokrywa się z innymi grupami APT. Grupa opracowała złośliwe oprogramowanie w kilku językach, w tym Delphi, AutoIT, .NET, C#, PowerShell i Go. Celem Zebrocy były głównie organizacje rządowe w Azji Środkowej, zarówno w kraju, jak i w odległych lokalizacjach. Grupa szeroko wykorzystuje spear phishing do atakowania punktów końcowych Windows. Jednak jej backdoory są skonfigurowane do bezpośredniej komunikacji z przypisanymi do IP hostami serwerów WWW przez port 80. Grupa wydaje się preferować Linuksa w tej części swojej infrastruktury – konkretnie Apache 2.4.10 działającego na Debianie Linux.

Zalecenia dotyczące ochrony systemów linuksowych

Jednym z głównych powodów, dla których systemy linuksowe nie są chronione, jest fałszywe poczucie bezpieczeństwa wynikające z używania Linuksa zamiast znacznie bardziej popularnego (i bardziej ukierunkowanego) Windowsa. Niemniej jednak, mamy nadzieję, że wszystkie powyższe punkty są wystarczająco przekonujące, abyś zaczął zabezpieczać swoje maszyny oparte na Linuksie w poważny sposób.

Pierwszym zaleceniem jest prowadzenie listy zaufanych źródeł oprogramowania. Pomyśl o tym w ten sam sposób jak o zalecanym podejściu do aplikacji na Androida czy iOS – instaluj tylko aplikacje z oficjalnych repozytoriów. W świecie Linuksa cieszymy się większą swobodą: na przykład, nawet jeśli używasz Ubuntu, nie jesteś ograniczony tylko do własnego repozytorium Canonical. Każdy plik .DEB, a nawet kod źródłowy aplikacji z GitHuba, jest do twojej dyspozycji. Ale proszę, wybieraj te źródła mądrze. Nie podążajcie ślepo za instrukcjami typu „Uruchom ten skrypt z naszego serwera, aby zainstalować”; lub „curl https://install-url | sudo bash” – co jest koszmarem bezpieczeństwa.

Proszę również pamiętać o bezpiecznym sposobie pobierania aplikacji z tych zaufanych repozytoriów. Twoje kanały do aktualizacji aplikacji muszą być szyfrowane przy użyciu protokołów HTTPS lub SSH. Poza zaufaniem do źródeł oprogramowania i jego kanału dostawy, krytycznym jest aby aktualizacje przychodziły na czas. Większość nowoczesnych wersji Linuksa jest w stanie zrobić to za ciebie, ale prosty skrypt cron pomoże ci pozostać bardziej chronionym i otrzymywać wszystkie poprawki tak szybko jak tylko zostaną one wydane przez deweloperów.

Kolejną rzeczą jaką byśmy zalecili jest sprawdzenie ustawień związanych z siecią. Za pomocą komend takich jak „netstat -a” możesz odfiltrować wszystkie niepotrzebne otwarte porty na twoim hoście. Proszę unikać aplikacji sieciowych, których naprawdę nie potrzebujesz lub nie używasz, aby zminimalizować Twój ślad sieciowy. Również, byłoby mocno zalecane aby poprawnie skonfigurować firewall z twojej dystrybucji Linuksa, aby filtrować ruch i przechowywać aktywność sieciową hosta. Bardzo dobrym pomysłem jest również nie wchodzenie do sieci bezpośrednio, ale przez NAT.

Aby kontynuować zasady bezpieczeństwa związane z siecią, zalecamy ochronę lokalnie przechowywanych kluczy SSH (używanych do usług sieciowych) przynajmniej za pomocą haseł. W bardziej „paranoidalnym” trybie można nawet przechowywać klucze na zewnętrznych, chronionych nośnikach, takich jak tokeny od dowolnego zaufanego dostawcy. Po stronie serwera połączeń, w dzisiejszych czasach nie jest trudno skonfigurować wieloczynnikowe uwierzytelnianie dla sesji SSH, np. za pomocą wiadomości na telefon lub innych mechanizmów, takich jak aplikacje uwierzytelniające.

Do tej pory nasze zalecenia dotyczyły źródeł oprogramowania, kanału dostarczania aplikacji, unikania niepotrzebnego śladu sieciowego oraz ochrony kluczy szyfrujących. Jeszcze jednym pomysłem na monitorowanie zagrożeń, których nie udało się znaleźć na poziomie systemu plików, jest prowadzenie i analizowanie logów aktywności sieciowej. Możesz zainstalować i wykorzystać pozapasmowy kran sieciowy do niezależnego monitorowania i analizowania komunikacji sieciowej Twoich systemów Linux.

Jako część Twojego modelu zagrożeń, musisz wziąć pod uwagę możliwość, że pomimo wszystkich wyżej wymienionych środków, napastnicy mogą naruszyć Twoją ochronę. Pomyśl o następnym kroku ochrony w kategoriach utrzymywania się atakującego w systemie. Prawdopodobnie dokona on zmian, aby móc uruchomić swojego trojana automatycznie po ponownym uruchomieniu systemu. Należy więc regularnie monitorować główne pliki konfiguracyjne, jak również integralność binariów systemowych, tak na wypadek wirusów plikowych. Wspomniane wcześniej logi służące do monitorowania komunikacji sieciowej, mają tu pełne zastosowanie: system audytu Linuksa zbiera wywołania systemowe i rekordy dostępu do plików. Do tego samego zadania można użyć dodatkowych daemonów, takich jak „osquery”. . Wszelkie podejrzane pliki, adresy URL i adresy IP mogą zostać sprawdzone w Kaspersky Threat Intelligence Portal.

Zabezpieczenie fizyczne urządzeń jest również ważne. Nie ma znaczenia, jak wiele uwagi poświęcasz na utwardzanie sieci i poziomu systemu, jeżeli Twój laptop trafi w ręce napastnika, a Ty nie podjąłeś kroków w celu ochrony go przed tym wektorem ataku. Powinieneś rozważyć pełne szyfrowanie dysku i mechanizmy bezpiecznego rozruchu dla bezpieczeństwa fizycznego. Podejście bardziej szpiegowskie polegałoby na umieszczeniu na najbardziej krytycznym sprzęcie taśmy zabezpieczającej przed manipulacją.

Dedykowane rozwiązanie z zabezpieczeniami Linuksa może uprościć zadanie ochrony: ochrona przed zagrożeniami internetowymi wykrywa złośliwe i phishingowe strony internetowe; ochrona przed zagrożeniami sieciowymi wykrywa ataki sieciowe w ruchu przychodzącym; analiza zachowań wykrywa złośliwą aktywność, a kontrola urządzeń umożliwia zarządzanie podłączonymi urządzeniami i dostęp do nich.

Nasze ostatnie zalecenie dotyczy Dockera. To nie jest teoretyczne zagrożenie: infekcja kontenerów jest bardzo realnym problemem. Konteneryzacja sama w sobie nie zapewnia bezpieczeństwa. Niektóre kontenery są całkiem odizolowane od hosta, ale nie wszystkie – istnieją w nich interfejsy sieciowe i systemu plików, a w większości przypadków istnieją mosty między światem fizycznym a skonteneryzowanym.

W związku z tym można skorzystać z rozwiązania bezpieczeństwa, które pozwala dodać bezpieczeństwo do procesu rozwoju. Kaspersky Hybrid Cloud Security obejmuje integrację z platformami CI/CD, takimi jak Jenkins, za pośrednictwem skryptu do skanowania obrazów Dockera w poszukiwaniu szkodliwych elementów na różnych etapach.

Aby zapobiec atakom na łańcuch dostaw, można wykorzystać skanowanie OAS (On-Access Scanning) i ODS (On-Demand Scanning) kontenerów, obrazów oraz lokalnych i zdalnych repozytoriów. Monitorowanie przestrzeni nazw, elastyczna kontrola zakresu skanowania oparta na maskach oraz możliwość skanowania różnych warstw kontenerów pomagają w egzekwowaniu najlepszych praktyk bezpiecznego rozwoju.

Podzieliliśmy tę listę zaleceń na logiczne sekcje. Należy pamiętać, że oprócz stosowania wszystkich wymienionych przez nas środków, należy również regularnie audytować i sprawdzać wszystkie generowane logi i inne komunikaty. W przeciwnym razie można przeoczyć oznaki włamania. Ostatnim pomysłem, dla entuzjastów bezpieczeństwa, jest podjęcie aktywnych działań – przeprowadzanie od czasu do czasu testów penetracyjnych systemu.

Podsumowanie zaleceń:

- Prowadzić listę zaufanych źródeł oprogramowania, unikać korzystania z niezaszyfrowanych kanałów aktualizacji.

- Nie uruchamiać binariów i skryptów z niezaufanych źródeł. Szeroko reklamowany sposób instalacji programów za pomocą komend takich jak „curl https://install-url | sudo bash” jest koszmarem bezpieczeństwa.

- Upewnij się, że Twoja procedura aktualizacji jest skuteczna. Ustaw automatyczne aktualizacje zabezpieczeń.

- Spędź trochę czasu na prawidłowe skonfigurowanie zapory sieciowej: upewnij się, że rejestruje ona aktywność sieciową, blokuj wszystkie porty, których nie używasz, zminimalizuj swój ślad sieciowy.

- Używaj uwierzytelniania SSH opartego na kluczach, chroń klucze hasłami.

- Używaj 2FA i przechowuj poufne klucze na zewnętrznych urządzeniach token (np. Yubikey).

- Używaj pozapasmowej taśmy sieciowej do niezależnego monitorowania i analizowania komunikacji sieciowej systemów Linux.

- Utrzymuj integralność plików wykonywalnych systemu. Regularnie przeglądaj zmiany w plikach konfiguracyjnych.

- Bądź przygotowany na ataki wewnętrzne/fizyczne: stosuj pełne szyfrowanie dysków, zaufany/bezpieczny rozruch i umieść taśmę zabezpieczającą na krytycznym sprzęcie.

- Audytuj system, sprawdzaj logi w poszukiwaniu wskaźników ataków.

- Rozprowadź testy penetracyjne na swojej konfiguracji Linuksa.

- Używaj dedykowanego rozwiązania bezpieczeństwa dla Linuksa z ochroną sieciową i internetową, jak również z funkcjami ochrony DevOps.

.