Ataques de phishing

O que é um ataque de phishing

Phishing é um tipo de ataque de engenharia social frequentemente utilizado para roubar dados de utilizadores, incluindo credenciais de login e números de cartões de crédito. Ocorre quando um atacante, disfarçado de entidade de confiança, engana uma vítima para abrir um e-mail, mensagem instantânea, ou mensagem de texto. O destinatário é então induzido a clicar numa ligação maliciosa, o que pode levar à instalação de malware, ao congelamento do sistema como parte de um ataque de resgate ou à revelação de informação sensível.

Um ataque pode ter resultados devastadores. Para indivíduos, isto inclui compras não autorizadas, o roubo de fundos, ou roubo de identidade.

Além disso, o phishing é frequentemente utilizado para ganhar uma posição em redes empresariais ou governamentais como parte de um ataque maior, tal como um evento de ameaça persistente avançada (APT). Neste último cenário, os empregados são comprometidos a fim de contornar perímetros de segurança, distribuir malware dentro de um ambiente fechado, ou obter acesso privilegiado a dados seguros.

Uma organização que sucumbe a um tal ataque sofre normalmente graves perdas financeiras para além da diminuição da quota de mercado, reputação, e confiança dos consumidores. Dependendo do âmbito, uma tentativa de phishing pode transformar-se num incidente de segurança do qual uma empresa terá dificuldade em recuperar.

Exemplos de ataque de phishing

O seguinte ilustra uma tentativa comum de esquema de phishing:

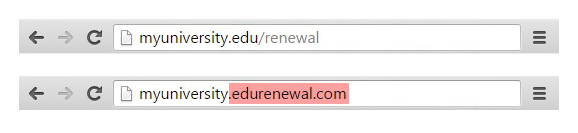

- Um email falso ostensivamente do myuniversity.edu é distribuído em massa ao maior número possível de membros da faculdade.

- O email afirma que a palavra-passe do utilizador está prestes a expirar. São dadas instruções para ir a myuniversity.edu/renewal para renovar a sua palavra-passe dentro de 24 horas.

P>Coisas universais podem ocorrer ao clicar no link. Por exemplo:

- O utilizador é redireccionado para myuniversity.edurenewal.com, uma página falsa que aparece exactamente como a página de renovação real, onde são solicitadas tanto senhas novas como já existentes. O atacante, monitorizando a página, sequestra a palavra-passe original para obter acesso a áreas seguras na rede universitária.

- O utilizador é enviado para a página de renovação da palavra-passe real. No entanto, enquanto é redireccionado, um script malicioso activa em segundo plano para sequestrar o cookie de sessão do utilizador. Isto resulta num ataque XSS reflectido, dando ao perpetrador acesso privilegiado à rede universitária.

Técnicas de phishing

Email phishing scams

Email phishing é um jogo de números. Um atacante que envia milhares de mensagens fraudulentas pode obter informações e somas de dinheiro significativas, mesmo que apenas uma pequena percentagem de destinatários caia no esquema. Como vimos acima, há algumas técnicas que os atacantes utilizam para aumentar as suas taxas de sucesso.

Para um deles, eles irão esforçar-se muito na concepção de mensagens de phishing para imitar e-mails reais de uma organização falsificada. Usando a mesma frase, tipos de letra, logótipos e assinaturas faz com que as mensagens pareçam legítimas.

Além disso, os atacantes geralmente tentarão empurrar os utilizadores para a acção, criando um sentido de urgência. Por exemplo, como mostrado anteriormente, um e-mail pode ameaçar a expiração da conta e colocar o destinatário num temporizador. A aplicação desta pressão faz com que o utilizador seja menos diligente e mais propenso a erros.

P>Por último, as ligações dentro das mensagens assemelham-se às suas contrapartidas legítimas, mas normalmente têm um nome de domínio mal escrito ou subdomínios extra. No exemplo acima, o URL myuniversity.edu/renewal foi alterado para myuniversity.edurenewal.com. As semelhanças entre os dois endereços oferecem a impressão de uma ligação segura, tornando o destinatário menos consciente de que está a ocorrer um ataque.

Spear phishing

Spear phishing visa uma pessoa ou empresa específica, em oposição aos utilizadores de aplicações aleatórias. É uma versão mais aprofundada de phishing que requer conhecimentos especiais sobre uma organização, incluindo a sua estrutura de poder.

Um ataque pode acontecer da seguinte forma:

- Um perpetrador pesquisa nomes de empregados dentro do departamento de marketing de uma organização e obtém acesso às últimas facturas de projecto.

- Posição como director de marketing, o atacante envia um e-mail a um gestor de projecto departamental (PM) utilizando uma linha de assunto que lê, Factura actualizada para campanhas Q3. O texto, estilo, e logótipo incluído duplicam o modelo de email padrão da organização.

- Uma ligação no email redirecciona para um documento interno protegido por palavra-chave, que é na realidade uma versão falsificada de uma factura roubada.

- O PM é solicitado a iniciar sessão para visualizar o documento. O atacante rouba as suas credenciais, obtendo acesso total a áreas sensíveis dentro da rede da organização.

Ao fornecer a um atacante credenciais de login válidas, spear phishing é um método eficaz para executar a primeira fase de um APT.

Como prevenir o phishing

Proteger ataques de phishing requer que sejam tomadas medidas tanto pelos utilizadores como pelas empresas.

Para os utilizadores, a vigilância é fundamental. Uma mensagem falsa contém frequentemente erros subtis que expõem a sua verdadeira identidade. Estes podem incluir erros ortográficos ou alterações nos nomes de domínio, como se viu no exemplo anterior de URL. Os utilizadores devem também parar e pensar porque é que estão mesmo a receber um e-mail.

Para as empresas, podem ser tomadas várias medidas para mitigar tanto ataques de phishing como de spear phishing:

- A autenticação de dois factores (2FA) é o método mais eficaz para combater ataques de phishing, uma vez que acrescenta uma camada de verificação extra quando se faz o login em aplicações sensíveis. 2FA depende de os utilizadores terem duas coisas: algo que sabem, como uma palavra-passe e um nome de utilizador, e algo que têm, como os seus smartphones. Mesmo quando os empregados estão comprometidos, 2FA impede a utilização das suas credenciais comprometidas, uma vez que só estas são insuficientes para obter entrada.

- Campanhas educativas também podem ajudar a diminuir a ameaça de ataques de phishing através da aplicação de práticas seguras, tais como não clicar em ligações de correio electrónico externo.

li>Além de utilizar 2FA, as organizações devem aplicar políticas rigorosas de gestão de senhas. Por exemplo, os funcionários devem ser obrigados a alterar frequentemente as suas senhas e a não ser autorizados a reutilizar uma senha para múltiplas aplicações.

Ver como a Imperva Web Application Firewall pode ajudá-lo com ataques de phishing.

Protecção de phishing da Imperva

Imperva oferece uma combinação de gestão de acesso e soluções de segurança de aplicações web para combater tentativas de phishing:

- Imperva Login Protect permite-lhe implementar protecção 2FA para endereços URL no seu website ou aplicação web. Isto inclui endereços com parâmetros URL ou páginas AJAX, onde a protecção 2FA é normalmente mais difícil de implementar. A solução pode ser implementada em segundos com apenas alguns cliques de um rato. Não requer qualquer instalação de hardware ou software e permite uma gestão fácil dos papéis e privilégios do utilizador directamente do seu painel de controlo Imperva.

Working within the cloud, Imperva Web Application Firewall (WAF) bloqueia pedidos maliciosos na borda da sua rede. Isto inclui a prevenção de tentativas de injecção de malware por parte de intrusos comprometidos, para além de ataques XSS reflectidos derivados de um episódio de phishing.